Risikomanagement in Medien-zu-Jünger-Making-Bewegungen (M2DMM)

Risikomanagement ist nicht einfach, kein einmaliges Ereignis oder keine einmalige Entscheidung, aber es ist unerlässlich. Es ist auch ganzheitlich: Entscheidungen, die Sie in einem Bereich treffen (oder nicht treffen), wirken sich auf das Ganze aus. Wir möchten Sie ausrüsten, indem wir einige der Best Practices weitergeben, die wir dabei kennengelernt haben. Mögen wir uns mutig gegen die Angst wehren und uns gleichzeitig der Weisheit hingeben, und möge Gott uns die Einsicht geben, zwischen den beiden zu unterscheiden.

Wenn Sie etwas hinzufügen möchten, was Sie gelernt haben, können Sie unten gerne einen Kommentar hinterlassen.

Fügen Sie Schutz für Ihre Geräte hinzu

Machen Sie es zu einem Teil Ihrer Partnerschaftsvereinbarungen, dass M2DMM-Mitglieder ihre Geräte (z. B. Laptop, Desktop, Tablet, Festplatte, Mobiltelefon) sichern müssen.

➤ Aktivieren Sie die Bildschirmsperre (z. B. wenn Ihr Gerät 5 Minuten lang nicht aktiv ist, wird es gesperrt und erfordert das Passwort).

➤ Erstellen Sie sichere Passwörter/biometrische Daten für den Zugriff auf Geräte.

➤ Geräte verschlüsseln.

➤ Installieren Sie eine Antivirenanwendung.

➤ Installieren Sie immer die neuesten Updates.

➤ Vermeiden Sie es, das automatische Ausfüllen zu aktivieren.

➤ Bleiben Sie nicht in Konten eingeloggt.

➤ Nutzen Sie beruflich ein VPN.

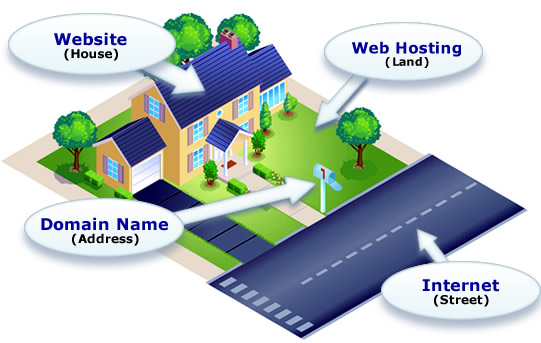

Secure Sockets Layer (SSL) oder HTTPS

Wenn eine Site kein SSL-Zertifikat hat, ist es wichtig, dass es eingerichtet wird. SSL wird zum Schutz vertraulicher Informationen verwendet, die über das Internet gesendet werden. Es ist verschlüsselt, so dass nur der beabsichtigte Empfänger darauf zugreifen kann. SSL ist für den Schutz vor Hackern von entscheidender Bedeutung.

Auch hier gilt: Wenn Sie eine Website erstellt haben, sei es eine Gebets-Website, eine Evangelisations-Website oder eine Jünger.Werkzeuge Beispielsweise müssen Sie SSL einrichten.

Wenn eine Site über ein SSL-Zertifikat verfügt, beginnt die URL mit https://. Wenn es kein SSL hat, beginnt es mit http://.

Der einfachste Weg, SSL einzurichten, ist über Ihren Hosting-Dienst. Google Geben Sie den Namen Ihres Hosting-Dienstes ein und erfahren Sie, wie Sie SSL einrichten. Dort sollten Sie auch Anweisungen dazu finden.

Beispiele für Hosting-Sites und deren SSL-Einrichtungsanleitungen:

Sichere Backups

Sichere Backups sind für das Risikomanagement von entscheidender Bedeutung. Sie müssen über Backups aller Ihrer Websites verfügen, einschließlich Ihrer Disciple.Tools-Instanz. Tun Sie dies auch für Ihre persönlichen Geräte!

Wenn Sie über sichere Backups verfügen, müssen Sie sich keine Sorgen über Website-Abstürze, versehentliche Löschungen und andere schwerwiegende Fehler machen.

Website-Backups

Hauptspeicher: Richten Sie wöchentlich automatische Backups an einem sicheren Speicherort ein. Wir empfehlen Amazon S3.

Sekundär- und Tertiärspeicher: Erstellen Sie gelegentlich und insbesondere nach größeren Upgrades Kopien dieser Backups an einigen anderen sicheren Speicherorten (z. B. Google Drive und/oder einer verschlüsselten und passwortgeschützten externen Festplatte).

Wenn Sie WordPress verwenden, sollten Sie diese Backup-Plugins in Betracht ziehen:

Wir empfehlen und verwenden UkraftPlus für unsere Backups. Die kostenlose Version sichert keine Disciple.Tools-Daten. Um dieses Plugin nutzen zu können, müssen Sie also für das Premium-Konto bezahlen.

Wir haben auch getestet BackWPup. Dieses Plugin ist kostenlos, aber schwieriger einzurichten.

Beschränkter Zugang

Je mehr Zugriff Sie auf Konten gewähren, desto höher ist das Risiko. Nicht jeder muss die Administratorrolle einer Website haben. Ein Administrator kann mit einer Site einfach alles machen. Lernen Sie die verschiedenen Rollen für Ihre Site kennen und verteilen Sie sie entsprechend den Verantwortlichkeiten der Person.

Im Falle eines Verstoßes möchten Sie, dass möglichst wenig Informationen verfügbar sind. Gewähren Sie keinen Zugriff auf wertvolle Konten an Personen, die diese nicht verwalten Internet-Sicherheit Best Practices.

Wenden Sie dieses Prinzip auf Websites, Social-Media-Konten, Passwort-Manager, E-Mail-Marketing-Dienste (z. B. Mailchimp) usw. an.

Wenn Sie eine WordPress-Site verwenden, können Sie die Rollen- und Berechtigungseinstellungen eines Benutzers ändern.

Sichere Passwörter

Zunächst einmal: TEILEN SIE KEINE PASSWÖRTER mit anderen. Wenn es aus irgendeinem Grund notwendig sein sollte, ändern Sie anschließend Ihr Passwort.

Zweitens ist es WICHTIG, dass jeder, der Teil Ihres M2DMM-Teams ist, sichere Passwörter verwendet.

Je mehr Zugriff eine Person hat, desto bewusster muss sie darauf achten, für JEDES Konto ein anderes sicheres Passwort zu verwenden.

Es ist nahezu unmöglich, sich diese Passwörter zu merken, und es ist nicht ratsam, Ihre Passwörter in ein Notizbuch zu schreiben oder sie direkt auf Ihrem Computer zu speichern. Erwägen Sie die Verwendung eines Passwort-Managers wie 1Password.

Stellen Sie sicher, dass Ihre E-Mail-Adresse registriert ist Wurde ich gestempelt??. Diese Website benachrichtigt Sie, wenn Ihre E-Mail in einer gehackten und durchgesickerten Online-Datenbank auftaucht. Ändern Sie in diesem Fall umgehend Ihr Passwort.

2-Schritt Verifikation

Verwenden Sie nach Möglichkeit die Bestätigung in zwei Schritten. Dies bietet Ihren digitalen Konten den größtmöglichen Schutz vor Hackern. Wie auch immer es ist Imperativ dass Sie Backup-Codes für jedes Konto, mit dem Sie es verwenden, sicher speichern. Dies gilt für den Fall, dass Sie versehentlich das Gerät verlieren, das Sie für die Bestätigung in zwei Schritten verwenden.

Sichere E-Mail

Sie möchten einen E-Mail-Dienst, der über die neuesten Sicherheitsfunktionen auf dem Laufenden bleibt. Verwenden Sie in Ihren Benutzerinformationen außerdem nicht Ihren persönlichen Namen oder Ihre persönlichen Daten.

Google Mail ist einer der führenden E-Mail-Dienste für E-Mail-Sicherheit. Wenn Sie es verwenden, fügt es sich ein und erweckt nicht den Eindruck, als ob Sie versuchen würden, sicher zu sein.

Protonmail ist neuer und verfügt derzeit über aktive Updates. Wenn Sie es verwenden, ist es offensichtlich, dass Sie versuchen, eine sichere E-Mail zu verwenden, und es passt nicht zu anderen E-Mails.

Virtuelle private Netzwerke (VPNs)

VPNs sollten immer in Betracht gezogen werden, wenn Sie ein VPN erstellen Risikomanagement planen. Wenn Sie an einem Standort mit hohem Risiko leben, ist ein VPN eine weitere Schutzebene für M2DMM-Arbeiten. Wenn Sie dies nicht tun, kann es notwendig sein oder auch nicht.

Verwenden Sie beim Zugriff auf Facebook kein VPN, da dies dazu führen kann, dass Facebook Ihr Werbekonto schließt.

VPNs ändern die IP-Adresse eines Computers und bieten Ihren Daten eine zusätzliche Schutzebene. Sie benötigen ein VPN, wenn Sie nicht möchten, dass die lokale Regierung oder der Internetdienstanbieter sehen, welche Websites Sie besuchen.

Bedenken Sie, dass VPNs die Verbindungsgeschwindigkeit verlangsamen. Sie können Dienste und Websites stören, die keine Proxys mögen, und dies kann dazu führen, dass Ihr Konto markiert wird.

VPN-Ressourcen

VPN-Ressourcen

- Zur kasse Der beste VPN-Dienst 2019 von Tech Radar

- Es ist einfach, ein VPN so einzurichten, dass es Sie nicht wirklich vor Überwachung schützt. Um zu überprüfen, ob Ihr VPN ordnungsgemäß funktioniert, besuchen Sie https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

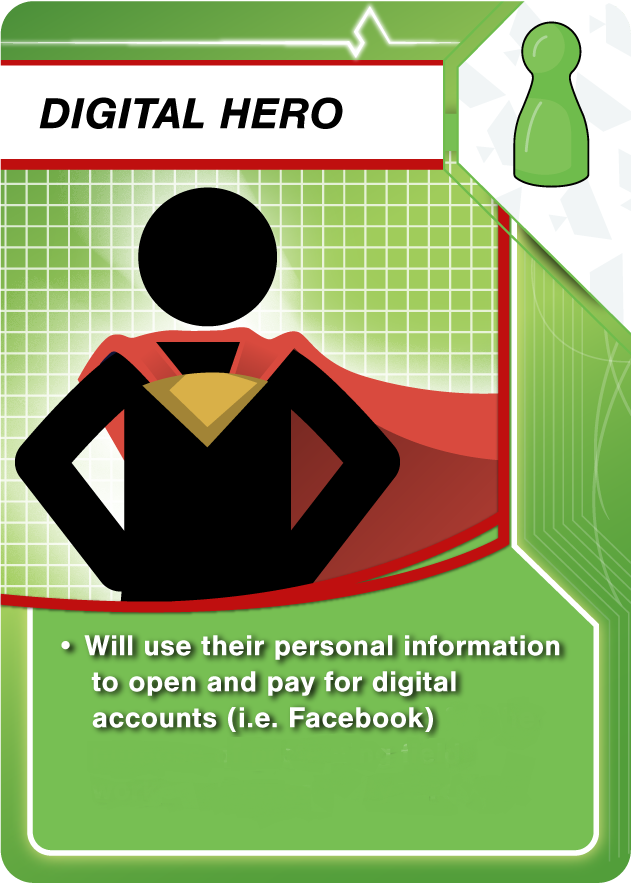

Digitaler Held

Wenn Sie digitale Konten einrichten, werden Sie nach persönlichen Informationen wie Name, Adresse, Telefonnummern, Kreditkarteninformationen usw. gefragt.

Um eine zusätzliche Sicherheitsebene hinzuzufügen, sollten Sie die Einstellung von a in Betracht ziehen Digitaler Held an Ihr Team. Ein digitaler Held gibt seine Identität freiwillig bekannt, um die digitalen Konten einzurichten.

Ein Digital Hero vertritt eine juristische Person wie ein Unternehmen, eine gemeinnützige Organisation oder eine Organisation, um im Namen der juristischen Person ein Meta-Business-Konto einzurichten. Meta ist die Muttergesellschaft von Facebook und Instagram.

Dabei handelt es sich um jemanden, der nicht im Land lebt und in der Lage ist, das Ministerium vor lokalen Sicherheitsbedrohungen (z. B. Hackern, feindlichen Gruppen oder Regierungen usw.) zu schützen.

Verschlüsselte Festplatten

Wie bei VPNs und Digital Heros ist der Einsatz vollständig verschlüsselter Festplatten eine bewährte Methode für das Risikomanagement in Hochrisikobereichen.

Stellen Sie sicher, dass Sie die Festplatten aller Ihrer Geräte (z. B. Laptop, Desktop, Tablet, externe Festplatte, Mobiltelefon) vollständig verschlüsseln.

iPhones und iPads

Solange Sie auf Ihrem iOS-Gerät einen Passcode festgelegt haben, ist dieser verschlüsselt.

Laptops

Wer physischen Zugriff auf Ihren Computer hat, benötigt Ihr Passwort nicht, um die Dateien einzusehen. Sie können einfach die Festplatte entfernen und in einen anderen Computer einsetzen, um die Dateien zu lesen. Das einzige, was dies verhindern kann, ist die vollständige Festplattenverschlüsselung. Vergessen Sie nicht Ihr Passwort, da Sie die Diskette ohne dieses nicht lesen können.

OS X 10.11 oder höher:

1. Klicken Sie auf das Apple-Menü und dann auf Systemeinstellungen.

2. Klicken Sie auf Sicherheit und Datenschutz.

3. Öffnen Sie die Registerkarte FileVault.

4. FileVault ist der Name der Festplattenverschlüsselungsfunktion von OS X und muss aktiviert sein.

Windows-10:

Bei neueren Windows 10-Laptops ist die Festplattenverschlüsselung automatisch aktiviert, wenn Sie sich mit einem Microsoft-Konto anmelden.

So überprüfen Sie, ob die Festplattenverschlüsselung aktiviert ist:

1. Öffnen Sie die App Einstellungen

2. Navigieren Sie zu System > Info

3. Suchen Sie unten im Bereich „Info“ nach der Einstellung „Geräteverschlüsselung“.

Hinweis: Wenn Sie keinen Abschnitt mit dem Titel „Geräteverschlüsselung“ haben, suchen Sie nach der Einstellung mit dem Titel „BitLocker-Einstellungen“.

4. Klicken Sie darauf und überprüfen Sie, ob jedes Laufwerk mit „BitLocker aktiviert“ gekennzeichnet ist.

5. Wenn Sie darauf klicken und nichts passiert, ist die Verschlüsselung nicht aktiviert und Sie müssen sie aktivieren.

Externe Festplatten

Wenn Sie Ihre externe Festplatte verlieren, kann jeder den Inhalt mitnehmen und lesen. Das einzige, was dies verhindern kann, ist die vollständige Festplattenverschlüsselung. Dies gilt auch für USB-Sticks und alle Speichergeräte. Vergessen Sie nicht Ihr Passwort, da Sie die Diskette ohne dieses nicht lesen können.

OS X 10.11 oder höher:

Öffnen Sie den Finder, klicken Sie mit der rechten Maustaste auf das Laufwerk und wählen Sie „Informationen abrufen“. Die mit „Format“ gekennzeichnete Zeile sollte „verschlüsselt“ lauten, wie in diesem Screenshot:

Windows-10:

Die Verschlüsselung externer Laufwerke ist nur mit BitLocker verfügbar, einer Funktion, die nur in Windows 10 Professional oder höher enthalten ist. Um zu überprüfen, ob Ihre externe Festplatte verschlüsselt ist, drücken Sie die Windows-Taste, geben Sie „BitLocker Drive Encryption“ ein und öffnen Sie die App „BitLocker Drive Encryption“. Die externe Festplatte sollte mit der Aufschrift „BitLocker on“ gekennzeichnet sein. Hier ist ein Screenshot von jemandem, der die C:-Partition noch nicht verschlüsselt hat:

Datenbereinigung

Alte Daten entfernen

Es ist ratsam, unnötige Daten zu entfernen, die nicht mehr nützlich sind oder abgelaufen sind. Dies können alte Backups oder Dateien oder frühere Newsletter sein, die auf Mailchimp gespeichert sind.

Google selbst

Googlen Sie mindestens einmal im Monat Ihren Namen und Ihre E-Mail-Adresse.

- Wenn Sie etwas finden, das Ihre Sicherheit gefährden könnte, bitten Sie sofort denjenigen, der die Informationen online gestellt hat, diese zu entfernen.

- Nachdem es gelöscht oder geändert wurde, um Ihre Identität zu entfernen, Entfernen Sie es aus dem Cache von Google

Verschärfen Sie die Sicherheit von Social-Media-Konten

Gehen Sie die Sicherheitseinstellungen Ihrer Social-Media-Konten durch, unabhängig davon, ob es sich um einen persönlichen oder dienstlichen Anlass handelt. Stellen Sie sicher, dass Sie keine kompromittierenden Beiträge oder Bilder haben. Ist es auf privat eingestellt? Stellen Sie sicher, dass Apps von Drittanbietern nicht mehr Zugriff haben, als sie sollten.

Unterteilen Sie Arbeits- und Privatumgebungen

Für die meisten ist dies wahrscheinlich die größte Herausforderung bei der Umsetzung. Wenn Sie es jedoch von Anfang an tun, wird es einfacher sein.

Nutzen Sie getrennte Browser für Arbeit und Privatleben. Verwenden Sie in diesen Browsern unabhängige Passwort-Manager-Konten. Auf diese Weise werden der Suchverlauf Ihrer Website und Ihre Lesezeichen getrennt.

Erstellen Sie eine Risikobewertung und einen Notfallplan

Bei der Arbeit in Hochrisikobereichen sollen Dokumente zur Risikobewertung und Notfallplanung (RACP) Ihnen dabei helfen, potenzielle Sicherheitsbedrohungen zu erkennen, die in Ihrem M2DMM-Kontext auftreten können, und einen geeigneten Reaktionsplan zu erstellen, falls sie auftreten.

Sie können als Team vereinbaren, wie Sie über Ihre Beteiligung an der Arbeit berichten, wie Sie elektronisch kommunizieren und Richtlinien für das Teamvertrauen festlegen.

Listen Sie gebeterfüllt mögliche Bedrohungen, den Risikograd der Bedrohung, Stolperdrähte und Möglichkeiten zur Verhinderung oder Bewältigung der Bedrohung auf.

Planen Sie eine wiederkehrende Sicherheitsüberprüfung

Eine letzte Empfehlung besteht darin, dass Ihr M2DMM-Team die Planung eines wiederkehrenden Sicherheitsaudits in Betracht zieht. Wenden Sie diese Best Practices sowie diejenigen an, die Sie nach der Durchführung einer Risikomanagementbewertung und eines Plans vor Ort gelernt haben. Stellen Sie sicher, dass jede Person eine Checkliste ausfüllt, um optimale Sicherheit zu gewährleisten.

Nutzen Sie die Risikomanagement-Audit-Checkliste von Kingdom.Training

Nutzen Sie die Risikomanagement-Audit-Checkliste von Kingdom.Training