Кіраванне рызыкамі ў СМІ для руху вучняў (M2DMM)

Кіраванне рызыкамі - гэта не проста, гэта не аднаразовая падзея або рашэнне, але вельмі важна. Гэта таксама цэласны выбар, які вы робіце (або не зробіце) у адной вобласці, уплывае на ўсё. Мы хочам узброіць вас, падзяліўшыся некаторымі з лепшых практык, якія мы абралі на гэтым шляху. Няхай мы мужна адбіваемся ад страху, паддаючыся мудрасці, і няхай Бог дасць нам разуменне, каб адрозніць іх.

Калі вы жадаеце дадаць тое, пра што даведаліся, не саромейцеся пакідаць каментарый унізе.

Дадайце абарону сваім прыладам

Уключыце ў партнёрскія пагадненні, што члены M2DMM павінны абараняць свае прылады (напрыклад, ноўтбук, настольны кампутар, планшэт, жорсткі дыск, мабільны тэлефон)

➤ Уключыце блакіроўку экрана (напрыклад, калі ваша прылада не будзе актыўная на працягу 5 хвілін, яна заблакіруецца і запатрабуе пароль).

➤ Стварыце надзейныя паролі/біяметрычныя дадзеныя для доступу да прылад.

➤ Шыфраваць прылады.

➤ Усталюйце антывірусную праграму.

➤ Заўсёды ўстанаўлівайце апошнія абнаўленні.

➤ Пазбягайце ўключэння аўтазапаўнення.

➤ Не заходзьце ва ўліковыя запісы.

➤ Выкарыстоўвайце VPN для працы.

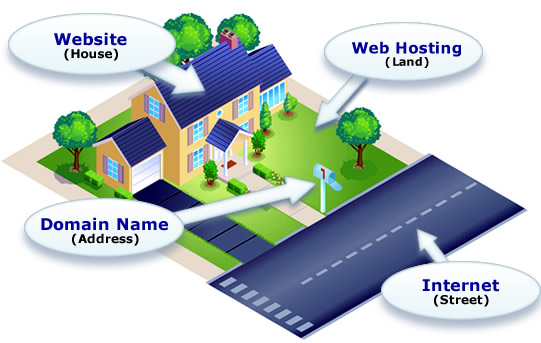

Узровень абароненых сокетаў (SSL) або HTTPS

Калі сайт не мае сертыфіката SSL, яго неабходна наладзіць. SSL выкарыстоўваецца для абароны канфідэнцыйнай інфармацыі, якая адпраўляецца праз Інтэрнэт. Ён зашыфраваны так, што прызначаны атрымальнік з'яўляецца адзіным, хто можа атрымаць да яго доступ. SSL мае жыццёва важнае значэнне для абароны ад хакераў.

Зноў жа, калі вы стварылі вэб-сайт, няхай гэта будзе сайт малітвы, евангелізацыі ці Вучань.Інструменты напрыклад, вам неабходна наладзіць SSL.

Калі сайт мае сертыфікат SSL, URL будзе пачынацца з https://. Калі ён не мае SSL, ён пачнецца з http://.

Самы просты спосаб наладзіць SSL - гэта паслуга хостынгу. Google імя вашай службы хостынгу і як наладзіць SSL, і вы павінны быць у стане знайсці інструкцыі аб тым, як гэта зрабіць.

Прыклады размяшчэння сайтаў і кіраўніцтва па наладжванні SSL:

Бяспечныя рэзервовыя копіі

Бяспечнае рэзервовае капіраванне мае вырашальнае значэнне ў кіраванні рызыкамі. Вы павінны мець рэзервовыя копіі для ўсіх вашых вэб-сайтаў, уключаючы асобнік Disciple.Tools. Зрабіце гэта і для вашых персанальных прылад!

Калі ў вас ёсць бяспечныя рэзервовыя копіі, вам не прыйдзецца турбавацца аб збоях вэб-сайтаў, выпадковых выдаленнях і іншых сур'ёзных памылках.

Рэзервовыя копіі сайтаў

Асноўнае сховішча: Наладзьце штотыднёвае аўтаматычнае рэзервовае капіраванне ў бяспечнае месца захоўвання. Мы рэкамендуем Amazon S3.

Другаснае і трацічнае захоўванне: Час ад часу, асабліва пасля значных абнаўленняў, рабіце копіі гэтых рэзервовых копій у некалькіх іншых бяспечных месцах захоўвання (напрыклад, Google Drive і/або зашыфраваны і абаронены паролем знешні жорсткі дыск)

Калі вы выкарыстоўваеце WordPress, разгледзьце наступныя ўбудовы для рэзервовага капіявання:

Рэкамендуем і выкарыстоўваем UpraftPlus для нашых рэзервовых копій. Бясплатная версія не стварае рэзервовых копій дадзеных Disciple.Tools, таму, каб выкарыстоўваць гэты плагін, вы павінны заплаціць за прэміум-акаўнт.

Мы таксама пратэставалі BackWPup. Гэты плагін бясплатны, але больш складаны ў наладжванні.

Абмежаваны доступ

Чым большы доступ вы даяце да ўліковых запісаў, тым вышэй рызыка. Не ўсім патрэбна роля адміністратара вэб-сайта. Адміністратар можа зрабіць што заўгодна з сайтам. Вывучыце розныя ролі для вашага сайта і размяркуйце іх у адпаведнасці з абавязкамі чалавека.

Калі ёсць парушэнне, вы хочаце, каб была даступная найменшая колькасць інфармацыі. Не давайце доступ да каштоўных акаўнтаў людзям, якія не абслугоўваюць іх кібербяспека Лепшыя практыкі.

Прымяняйце гэты прынцып да вэб-сайтаў, акаўнтаў у сацыяльных сетках, менеджэраў пароляў, службаў маркетынгу па электроннай пошце (напрыклад, Mailchimp) і г.д.

Калі вы выкарыстоўваеце сайт WordPress, вы можаце змяніць ролю карыстальніка і налады дазволаў.

Бяспечныя паролі

Па-першае, НЕ ДАЛІЦЕСЯ ПАРОЛЯМІ іншым. Калі вам трэба па якой-небудзь прычыне, змяніце пароль пасля.

Па-другое, жыццёва важна, каб кожны, хто ўваходзіць у вашу каманду M2DMM, выкарыстоўваў бяспечныя паролі.

Чым больш у чалавека ёсць доступ, тым больш наўмысна яму трэба будзе мець іншы бяспечны пароль для КОЖНАГА ўліковага запісу.

Гэтыя паролі практычна немагчыма запомніць, і неразумна запісваць паролі ў нататнік або захоўваць іх непасрэдна на вашым кампутары. Разгледзьце магчымасць выкарыстання мэнэджэра пароляў, напрыклад 1Password.

Пераканайцеся, што на вашу электронную пошту зарэгістраваны Ці быў я асуджаны?. Гэты сайт паведаміць вам, калі ваша электронная пошта з'явіцца ва ўзламанай і прасачылася базе дадзеных у Інтэрнэце. Калі гэта адбудзецца, неадкладна змяніце пароль.

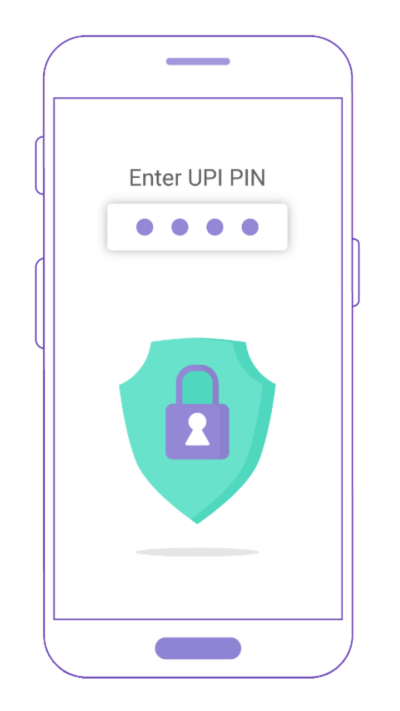

2 двухэтапной аўтэнтыфікацыі

Па магчымасці выкарыстоўвайце 2-этапную праверку. Гэта забяспечыць вашым лічбавым уліковым запісам найбольшую абарону ад хакераў. Аднак гэта так імператыў што вы надзейна захоўваеце рэзервовыя коды для кожнага ўліковага запісу, з якім вы яго выкарыстоўваеце. Гэта на выпадак, калі вы выпадкова страціце прыладу, якую выкарыстоўваеце для 2-этапнай праверкі.

Бяспечная электронная пошта

Вам патрэбны сэрвіс электроннай пошты, які падтрымлівае найноўшыя функцыі бяспекі. Акрамя таго, не выкарыстоўвайце сваё асабістае імя або ідэнтыфікацыйныя дадзеныя ў вашай інфармацыі карыстальніка.

Gmail з'яўляецца адным з вядучых паштовых сэрвісаў для бяспекі электроннай пошты. Калі вы выкарыстоўваеце яго, ён зліваецца і не стварае ўражанне, што вы спрабуеце быць у бяспецы.

Protonmail навейшы і ў цяперашні час мае актыўныя абнаўленні. Калі вы выкарыстоўваеце яго, відавочна, што вы спрабуеце выкарыстоўваць бяспечную электронную пошту, і яна не спалучаецца з іншымі электроннымі лістамі.

Віртуальныя прыватныя сеткі (VPN)

VPN - гэта тое, што трэба ўлічваць кожны раз, калі вы ствараеце a кіраванне рызыкамі планаваць. Калі вы жывяце ў зоне высокай рызыкі, VPN стане яшчэ адным узроўнем абароны для працы M2DMM. Калі вы гэтага не зробіце, гэта можа спатрэбіцца, а можа і не спатрэбіцца.

Не выкарыстоўвайце VPN пры доступе да Facebook, бо гэта можа прывесці да таго, што Facebook закрые ваш рэкламны ўліковы запіс.

VPN змяняюць IP-адрас кампутара і даюць вашым даным дадатковы ўзровень абароны. Вам спатрэбіцца VPN, калі вы не хочаце, каб мясцовыя органы ўлады або Інтэрнэт-правайдэр бачылі, якія вэб-сайты вы наведваеце.

Майце на ўвазе, VPN запавольваюць хуткасць злучэння. Яны могуць перашкаджаць службам і вэб-сайтам, якія не любяць проксі, і гэта можа прывесці да таго, што ваш уліковы запіс будзе пазначаны.

Рэсурсы VPN

Рэсурсы VPN

- КУПІЦЬ Лепшы сэрвіс VPN 2019 ад Tech Radar

- Лёгка наладзіць VPN такім чынам, каб ён фактычна не абараняў вас ад сачэння. Каб праверыць, ці правільна працуе ваш VPN, наведайце https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

Лічбавы герой

Калі вы наладжваеце лічбавыя ўліковыя запісы, яны запытваюць асабістую інфармацыю, такую як імя, адрас, нумары тэлефонаў, інфармацыю аб крэдытнай карце і г.д.

Каб дадаць дадатковы ўзровень бяспекі, падумайце аб найманні a Лічбавы герой вашай камандзе. Лічбавы герой добраахвотна паказвае сваю асобу для стварэння лічбавых уліковых запісаў.

Лічбавы герой прадстаўляе юрыдычную асобу, такую як бізнес, некамерцыйную або арганізацыю, для стварэння ўліковага запісу Meta Business ад імя юрыдычнай асобы. Meta з'яўляецца мацярынскай кампаніяй Facebook і Instagram.

Гэта чалавек, які не жыве ў краіне і здольны абараніць міністэрства ад лакалізаваных пагроз бяспекі (напрыклад, хакераў, варожых груп або ўрадаў і г.д.).

Зашыфраваныя жорсткія дыскі

Як і VPN і Digital Heros, наяўнасць цалкам зашыфраваных жорсткіх дыскаў з'яўляецца найлепшай практыкай кіравання рызыкамі для палёў высокай рызыкі.

Не забудзьцеся цалкам зашыфраваць жорсткія дыскі на ўсіх вашых прыладах (напрыклад, ноўтбук, настольны кампутар, планшэт, знешні жорсткі дыск, мабільны тэлефон)

iPhone і iPad

Пакуль на прыладзе iOS усталяваны пароль, ён зашыфраваны.

Наўтбукі

Той, хто мае фізічны доступ да вашага кампутара, не патрабуе вашага пароля для прагляду файлаў. Яны могуць проста выдаліць жорсткі дыск і ўставіць яго ў іншую машыну для чытання файлаў. Адзінае, што можа перашкодзіць гэтаму працаваць, гэта поўнадыскавае шыфраванне. Не забывайце свой пароль, так як вы не можаце прачытаць дыск без яго.

OS X 10.11 або больш позняй версіі:

1. Націсніце меню Apple, а затым Сістэмныя налады.

2. Націсніце Бяспека і прыватнасць.

3. Адкрыйце ўкладку FileVault.

4. FileVault - гэта назва функцыі шыфравання поўнага дыска OS X, і яна павінна быць уключана.

АС Windows 10:

Новыя наўтбукі з Windows 10 аўтаматычна ўключаюць шыфраванне поўнага дыска, калі вы ўваходзіце ў сістэму з уліковым запісам Microsoft.

Каб праверыць, ці ўключана поўнадыскавае шыфраванне:

1. Адкрыйце прыкладанне Налады

2. Перайдзіце да Сістэма > Аб праграме

3. Знайдзіце параметр «Шыфраванне прылады» ўнізе панэлі «Аб праграме».

Заўвага: калі ў вас няма раздзела пад назвай «Шыфраванне прылады», знайдзіце параметр пад назвай «Настройкі BitLocker».

4. Націсніце на яго і пераканайцеся, што кожны дыск пазначаны як «BitLocker уключаны».

5. Калі вы націснеце на яго і нічога не адбудзецца, у вас не ўключана шыфраванне, і вам трэба яго ўключыць.

Знешнія жорсткія дыскі

Калі вы страціце знешні жорсткі дыск, кожны можа ўзяць і прачытаць яго змесціва. Адзінае, што можа прадухіліць гэта, - шыфраванне поўнага дыска. Гэта датычыцца таксама USB-назапашвальнікаў і любых назапашвальнікаў. Не забывайце свой пароль, так як вы не можаце прачытаць дыск без яго.

OS X 10.11 або больш позняй версіі:

Адкрыйце Finder, пстрыкніце дыск правай кнопкай мышы і абярыце «Атрымаць інфармацыю». У радку з надпісам «Фармат» павінна быць напісана «зашыфравана», як на гэтым скрыншоце:

АС Windows 10:

Шыфраванне знешніх дыскаў даступна толькі з BitLocker, функцыяй, якая ўключана толькі ў Windows 10 Professional або лепш. Каб праверыць, што ваш знешні дыск зашыфраваны, націсніце клавішу Windows, увядзіце «BitLocker Drive Encryption» і адкрыйце праграму «BitLocker Drive Encryption». Знешні жорсткі дыск павінен быць пазначаны словамі «BitLocker уключаны». Вось скрыншот чалавека, які яшчэ не зашыфраваў раздзел C::

Скарачэнне дадзеных

Выдаліць старыя даныя

Разумна выдаліць непатрэбныя даныя, якія больш не карысныя або пратэрмінаваныя. Гэта могуць быць старыя рэзервовыя копіі або файлы або мінулыя інфармацыйныя бюлетэні, захаваныя ў Mailchimp.

Гугліце сябе

Гугліце сваё імя і адрас электроннай пошты мінімум кожны месяц.

- Калі вы выявіце што-небудзь, што можа паставіць пад пагрозу вашу бяспеку, неадкладна папрасіце таго, хто размясціў гэтую інфармацыю ў інтэрнэце, выдаліць яе.

- Пасля выдалення або змены вашай асобы, выдаліць яго з кэша Google

Узмацніць бяспеку акаўнтаў у сацыяльных сетках

Незалежна ад таго, звязана гэта з асабістым справай або са службай, прайдзіце праз налады бяспекі ў сваіх акаўнтах у сацыяльных сетках. Пераканайцеся, што ў вас няма кампраметуючых паведамленняў або фатаграфій. Ён усталяваны як прыватны? Пераканайцеся, што староннія праграмы не маюць большага доступу, чым належыць.

Раздзяліце працоўнае і асабістае асяроддзе

Для большасці гэта, верагодна, найбольш складана рэалізаваць. Аднак калі вы зробіце гэта з самага пачатку, будзе прасцей.

Выкарыстоўвайце асобныя браўзеры для працы і асабістага жыцця. У гэтых браўзерах выкарыстоўвайце незалежныя ўліковыя запісы менеджэра пароляў. Такім чынам, гісторыя пошуку вашага вэб-сайта і закладкі раздзяляюцца.

Стварыце ацэнку рызыкі і план дзеянняў у надзвычайных сітуацыях

Пры працы ў зонах высокай рызыкі дакументы па ацэнцы рызык і планаванні на выпадак непрадбачаных сітуацый (RACP) распрацаваны, каб дапамагчы вам вызначыць любыя патэнцыйныя пагрозы бяспецы, якія могуць узнікнуць у кантэксце M2DMM, і стварыць адпаведны план рэагавання ў выпадку іх узнікнення.

Вы можаце дамовіцца як каманда, як вы будзеце дзяліцца інфармацыяй аб сваім удзеле ў працы, як вы будзеце мець зносіны ў электронным выглядзе і рэкамендацыі для даверу каманды.

Памаліўшыся, пералічыце магчымыя пагрозы, узровень рызыкі пагрозы, падключэнні і спосабы прадухілення або барацьбы з пагрозай.

Заплануйце перыядычны аўдыт бяспекі

Апошняя рэкамендацыя: каб ваша каманда M2DMM разгледзела магчымасць перыядычнага аўдыту бяспекі. Прымяняйце гэтыя лепшыя практыкі, а таксама тыя, якія вы даведаліся пасля правядзення ацэнкі і плана кіравання рызыкамі на месцах. Пераканайцеся, што кожны чалавек запоўніў кантрольны спіс для аптымальнай бяспекі.

Выкарыстоўвайце кантрольны спіс аўдыту кіравання рызыкамі Kingdom.Training

Выкарыстоўвайце кантрольны спіс аўдыту кіравання рызыкамі Kingdom.Training