Riskhantering i media för att göra lärjungar (M2DMM)

Riskhantering är inte enkelt, inte en engångshändelse eller beslut, men det är väsentligt. Det är också holistiskt, val du gör (eller misslyckas med) inom ett område påverkar helheten. Vi vill utrusta dig genom att dela med oss av några av de bästa praxis vi har plockat upp längs vägen. Må vi modigt trycka tillbaka mot rädsla samtidigt som vi ger efter för visdom, och må Gud ge oss insikten att skilja mellan de två.

Om du vill lägga till något du har lärt dig, lämna gärna en kommentar längst ner.

Lägg till skydd till dina enheter

Gör det till en del av dina partnerskapsavtal att M2DMM-medlemmar måste säkra sina enheter (dvs. bärbar dator, stationär dator, surfplatta, hårddisk, mobiltelefon)

➤ Aktivera skärmlåset (t.ex. om din enhet inte är aktiv på 5 minuter, låses den och kräver lösenordet).

➤ Skapa starka lösenord/biometri för åtkomst till enheter.

➤ Kryptera enheter.

➤ Installera ett antivirusprogram.

➤ Installera alltid de senaste uppdateringarna.

➤ Undvik att aktivera autofyll.

➤ Förbli inte inloggad på konton.

➤ Använd en VPN för jobbet.

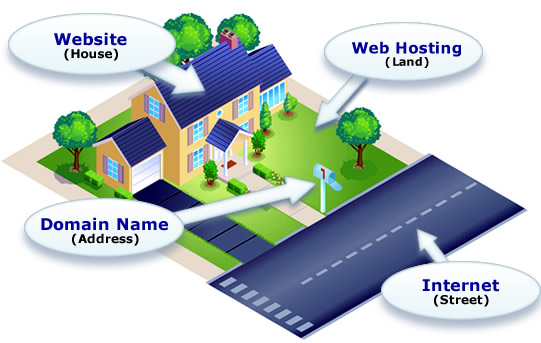

Secure Sockets Layer (SSL) eller HTTPS

Om en webbplats inte har ett SSL-certifikat är det viktigt att den är konfigurerad. SSL används för att skydda känslig information som skickas över Internet. Den är krypterad så att den avsedda mottagaren är den enda som kan komma åt den. SSL är avgörande för skydd mot hackare.

Återigen, om du har skapat en webbplats, oavsett om det är en bönewebbplats, en evangelistisk webbplats eller en Lärjunge.Verktyg till exempel måste du ställa in SSL.

Om en webbplats har ett SSL-certifikat börjar URL:en med https://. Om den inte har SSL börjar den med http://.

Det enklaste sättet att ställa in SSL är genom din värdtjänst. Google din värdtjänsts namn och hur du ställer in SSL, och du bör kunna hitta instruktioner om hur du gör detta.

Exempel på värdsajter och deras SSL-installationsguider:

Säkra säkerhetskopior

Säkra säkerhetskopieringar är avgörande för riskhantering. Du måste ha säkerhetskopior av dina säkerhetskopior för alla dina webbplatser inklusive din Disciple.Tools-instans. Gör detta för dina personliga enheter också!

Om du har säkra säkerhetskopior på plats behöver du inte oroa dig för webbplatskrascher, oavsiktliga raderingar och andra stora misstag.

Säkerhetskopior på webbplatsen

Primär lagring: Ställ in automatiska säkerhetskopieringar varje vecka till en säker lagringsplats. Vi rekommenderar Amazon S3.

Sekundär och tertiär lagring: Ibland och särskilt efter betydande uppgraderingar, gör kopior av dessa säkerhetskopior på ett par andra säkra lagringsplatser (t.ex. Google Drive och/eller krypterad och lösenordsskyddad extern hårddisk)

Om du använder WordPress, överväg dessa backup-plugins:

Vi rekommenderar och använder UpraftPlus för våra säkerhetskopior. Gratisversionen säkerhetskopierar inte Disciple.Tools-data, så för att använda denna plugin måste du betala för premiumkontot.

Vi har också testat BackWPup. Detta plugin är gratis men mer utmanande att installera.

Begränsad åtkomst

Ju mer tillgång du ger till konton, desto högre är risken. Alla behöver inte ha administratörsrollen för en webbplats. En administratör kan göra precis vad som helst med en webbplats. Lär dig de olika rollerna för din webbplats och dela ut dem enligt personens ansvar.

Om det finns ett intrång vill du att minsta möjliga information ska finnas tillgänglig. Ge inte tillgång till värdefulla konton till personer som inte underhåller Cybersäkerhet bästa praxis.

Tillämpa denna princip på webbplatser, konton i sociala medier, lösenordshanterare, e-postmarknadsföringstjänster (t.ex. Mailchimp) etc.

Om du använder en WordPress-webbplats kan du ändra en användares roll- och behörighetsinställningar.

Säkra lösenord

För det första, DELA INTE LÖSENORD med andra. Om du måste av någon anledning, ändra ditt lösenord efteråt.

För det andra är det VIKTIGT att alla som ingår i ditt M2DMM-team använder säkra lösenord.

Ju mer en person har tillgång till, desto mer avsiktlig måste de ha ett annat säkert lösenord för VARJE konto.

Det är nästan omöjligt att komma ihåg dessa lösenord, och det är inte klokt att skriva ner dina lösenord i en anteckningsbok eller spara dem direkt på din dator. Överväg att använda en lösenordshanterare som 1Password.

Se till att din e-post har registrerats för Har jag blivit pwnded?. Den här sidan kommer att meddela dig när din e-post dyker upp i en hackad och läckt databas online. Om detta händer, ändra ditt lösenord omedelbart.

2-stegsverifiering

Använd tvåstegsverifiering när det är möjligt. Detta kommer att erbjuda dina digitala konton det bästa skyddet mot hackare. Men det är det nödvändigt att du säkert sparar reservkoder för varje konto som du använder det med. Detta är om du av misstag tappar bort enheten som du använder för tvåstegsverifiering.

Säker e-post

Du vill ha en e-posttjänst som håller sig uppdaterad om de senaste säkerhetsfunktionerna. Använd inte heller ditt personliga namn eller identifierande detaljer i din användarinformation.

gmail är en av de ledande e-posttjänsterna för e-postsäkerhet. Om du använder det smälter det in och får det inte att verka som om du försöker vara säker.

Protonmail är nyare och har för närvarande aktiva uppdateringar. Om du använder det är det uppenbart att du försöker använda en säker e-post och den smälter inte in med andra e-postmeddelanden.

Virtuella privata nätverk (VPN)

VPN är något att tänka på när du gör en riskhanterings planen. Om du bor på en högriskplats kommer ett VPN att vara ytterligare ett lager av skydd för M2DMM-arbete. Om du inte gör det kanske det är nödvändigt eller inte.

Använd inte ett VPN när du ansluter till Facebook, eftersom detta kan få Facebook att stänga av ditt annonskonto.

VPN ändrar en dators IP-adress och ger dina data ett extra skyddslager. Du kommer att vilja ha en VPN om du inte vill att den lokala regeringen eller internetleverantören ska se vilka webbplatser du besöker.

Tänk på att VPN saktar ner anslutningshastigheten. De kan störa tjänster och webbplatser som inte gillar proxyservrar, och det kan göra att ditt konto flaggas.

VPN-resurser

VPN-resurser

- Checka ut Den bästa VPN-tjänsten 2019 av Tech Radar

- Det är lätt att konfigurera ett VPN på ett sådant sätt att det faktiskt inte skyddar dig från övervakning. För att kontrollera om din VPN fungerar korrekt, besök https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

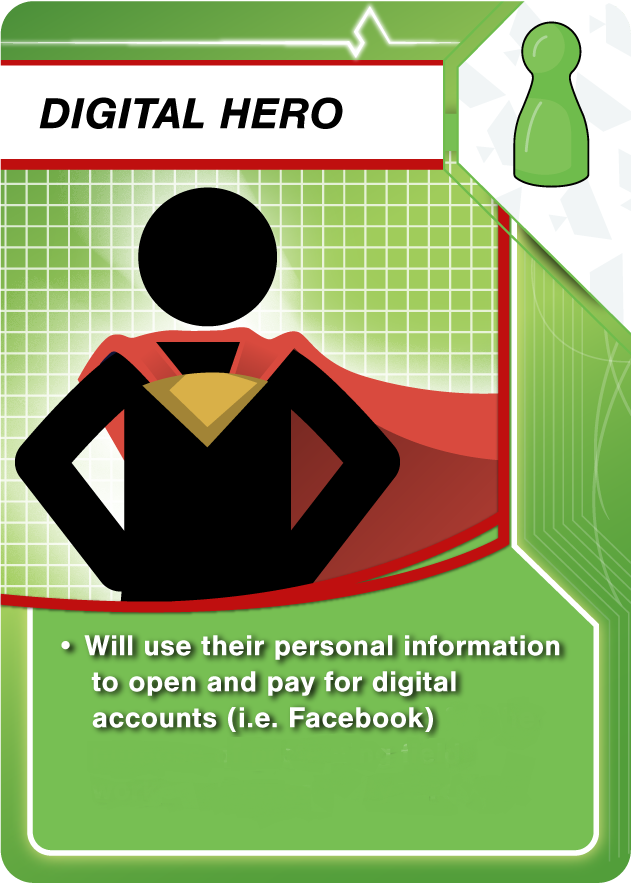

Digital hjälte

När du skapar digitala konton kommer de att fråga efter personlig information som namn, adress, telefonnummer, kreditkortsinformation etc.

För att lägga till ett extra lager av säkerhet, överväg att rekrytera en Digital hjälte till ditt team. En digital hjälte ger sin identitet frivilligt för att skapa de digitala kontona.

En Digital Hero representerar en juridisk person som ett företag, ideell eller organisation för att skapa ett Meta Business-konto i den juridiska personens namn. Meta är moderbolag till Facebook och Instagram.

De är någon som inte bor i ett land som kan skydda ministeriet från lokala säkerhetshot (dvs hackare, fientliga grupper eller regeringar, etc).

Krypterade hårddiskar

Precis som VPN och Digital Heros är att ha helt krypterade hårddiskar en bästa praxis för riskhantering för högriskområden.

Se till att helt kryptera hårddiskarna på alla dina enheter (dvs. bärbar dator, stationär dator, surfplatta, extern hårddisk, mobiltelefon)

iPhones och iPads

Så länge du har ett lösenord inställt på din iOS-enhet är den krypterad.

bärbara datorer

Den som har fysisk åtkomst till din dator behöver inte ditt lösenord för att se filerna. De kan helt enkelt ta bort hårddisken och sätta in den i en annan maskin för att läsa filerna. Det enda som kan stoppa detta från att fungera är heldiskkryptering. Glöm inte ditt lösenord, eftersom du inte kan läsa skivan utan det.

OS X 10.11 eller senare:

1. Klicka på Apple-menyn och sedan på Systeminställningar.

2. Klicka på Säkerhet och sekretess.

3. Öppna fliken FileVault.

4. FileVault är namnet på OS X:s full-disk krypteringsfunktion, och den måste vara aktiverad.

Fönster 10:

Nyare bärbara datorer med Windows 10 har automatiskt heldiskkryptering aktiverad om du loggar in med ett Microsoft-konto.

Så här kontrollerar du att heldiskkryptering är aktiverad:

1. Öppna appen Inställningar

2. Navigera till System > Om

3. Leta efter inställningen "Enhetskryptering" längst ned på panelen Om.

Obs: Om du inte har ett avsnitt med titeln "Enhetskryptering", leta efter inställningen "BitLocker-inställningar."

4. Klicka på den och kontrollera att varje enhet är märkt med "BitLocker på."

5. Om du klickar på den och ingenting händer, har du inte kryptering aktiverad, och du måste aktivera den.

Externa hårddiskar

Om du tappar din externa hårddisk kan vem som helst ta och läsa dess innehåll. Det enda som kan stoppa detta från att hända är heldiskkryptering. Detta gäller även USB-minnen och eventuella lagringsenheter. Glöm inte ditt lösenord, eftersom du inte kan läsa skivan utan det.

OS X 10.11 eller senare:

Öppna Finder, högerklicka på enheten och välj "Hämta info." Raden märkt "Format" bör säga "krypterad", som i den här skärmdumpen:

Fönster 10:

Kryptera externa enheter är endast tillgängligt med BitLocker, en funktion som bara ingår i Windows 10 Professional eller bättre. För att kontrollera att din externa disk är krypterad, tryck på Windows-tangenten, skriv "BitLocker Drive Encryption" och öppna appen "BitLocker Drive Encryption". Den externa hårddisken ska vara märkt med orden "BitLocker på." Här är en skärmdump av någon som ännu inte har krypterat C:-partitionen:

Databeskärning

Ta bort gamla data

Det är klokt att ta bort onödig data som inte längre är användbar eller som har gått ut. Detta kan vara gamla säkerhetskopior eller filer eller tidigare nyhetsbrev sparade på Mailchimp.

Googla dig själv

Googla ditt namn och din e-postadress minst en gång i månaden.

- Om du hittar något som kan äventyra din säkerhet, be omedelbart den som har lagt informationen online att ta bort den.

- När den har raderats eller ändrats för att ta bort din identitet, ta bort den från Googles cache

Skärpa säkerheten på konton i sociala medier

Oavsett om det är personligt eller departementsrelaterat, gå igenom säkerhetsinställningarna på dina sociala mediekonton. Se till att du inte har kompromissande inlägg eller bilder. Är den inställd på privat? Se till att tredjepartsappar inte har mer åtkomst än de borde.

Dela upp arbets- och personliga miljöer

Detta är förmodligen det mest utmanande att implementera för de flesta. Men om du gör det från början blir det lättare.

Använd separata webbläsare för arbete och privatliv. Inom dessa webbläsare, använd oberoende lösenordshanterarkonton. På så sätt separeras din webbplats sökhistorik och bokmärken.

Skapa en riskbedömning och beredskapsplan

När du arbetar i högriskområden är Risk Assessment and Contingency Planning-dokument (RACP) utformade för att hjälpa dig identifiera eventuella potentiella säkerhetshot som kan uppstå i ditt M2DMM-sammanhang och skapa en lämplig åtgärdsplan om de skulle inträffa.

Ni kan komma överens som ett team om hur ni ska dela med er om ert engagemang i arbetet, hur ni ska kommunicera elektroniskt och riktlinjer för teamförtroende.

Lista under bön ut möjliga hot, risknivån för hotet, snubbeltrådar och hur man förebygger eller hanterar hotet.

Schemalägg en återkommande säkerhetsrevision

En sista rekommendation är att ditt M2DMM-team överväger att schemalägga en återkommande säkerhetsrevision. Tillämpa dessa bästa metoder såväl som de du lärde dig efter att ha gjort en bedömning och plan för riskhantering på fältet. Se till att varje person fyller i en checklista för optimal säkerhet.

Använd Kingdom.Trainings checklista för revision av riskhantering

Använd Kingdom.Trainings checklista för revision av riskhantering