Zarządzanie ryzykiem w mediach dla ruchów czynienia uczniami (M2DMM)

Zarządzanie ryzykiem nie jest proste, nie jest jednorazowym wydarzeniem lub decyzją, ale jest niezbędne. Jest to również holistyczne, wybory, których dokonujesz (lub nie dokonujesz) w jednym obszarze, wpływają na całość. Chcemy Cię wyposażyć, dzieląc się najlepszymi praktykami, które zdobyliśmy po drodze. Obyśmy odważnie przeciwstawiali się strachowi, poddając się mądrości, i niech Bóg da nam wgląd w rozeznanie między nimi.

Jeśli chcesz dodać coś, czego się nauczyłeś, zostaw komentarz na dole.

Dodaj ochronę do swoich urządzeń

Włącz do umów partnerskich, że członkowie M2DMM muszą zabezpieczyć swoje urządzenia (tj. laptop, komputer stacjonarny, tablet, dysk twardy, telefon komórkowy)

➤ Włącz blokadę ekranu (np. jeśli urządzenie nie jest aktywne przez 5 minut, zablokuje się i będzie wymagać podania hasła).

➤ Twórz silne hasła/dane biometryczne umożliwiające dostęp do urządzeń.

➤ Szyfruj urządzenia.

➤ Zainstaluj aplikację antywirusową.

➤ Zawsze instaluj najnowsze aktualizacje.

➤ Unikaj włączania autouzupełniania.

➤ Nie pozostań zalogowany na kontach.

➤ Używaj VPN do pracy.

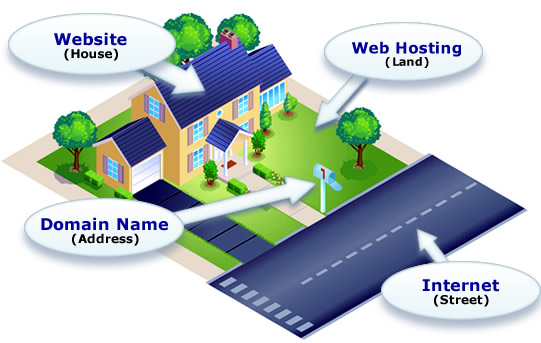

Secure Sockets Layer (SSL) lub HTTPS

Jeśli witryna nie ma certyfikatu SSL, ważne jest, aby była skonfigurowana. SSL służy do ochrony poufnych informacji przesyłanych przez Internet. Jest zaszyfrowany, dzięki czemu zamierzony odbiorca jest jedyną osobą, która ma do niego dostęp. SSL jest niezbędny do ochrony przed hakerami.

Ponownie, jeśli stworzyłeś stronę internetową, czy to jest strona modlitewna, strona ewangelizacyjna, czy też strona internetowa Uczeń.Narzędzia na przykład musisz skonfigurować protokół SSL.

Jeśli witryna ma certyfikat SSL, adres URL rozpocznie się od https://. Jeśli nie ma SSL, zacznie się od http://.

Najłatwiejszym sposobem skonfigurowania protokołu SSL jest skorzystanie z usługi hostingowej. Google nazwę usługi hostingowej i sposób konfiguracji protokołu SSL. Powinieneś być w stanie znaleźć instrukcje, jak to zrobić.

Przykłady witryn hostingowych i ich instrukcje konfiguracji SSL:

Bezpieczne kopie zapasowe

Bezpieczne kopie zapasowe są kluczowe w zarządzaniu ryzykiem. Musisz mieć kopie zapasowe do swoich kopii zapasowych dla wszystkich stron internetowych, w tym instancji Disciple.Tools. Zrób to również dla swoich urządzeń osobistych!

Jeśli masz bezpieczne kopie zapasowe, nie będziesz musiał martwić się awariami witryny, przypadkowymi usunięciami i innymi poważnymi błędami.

Kopie zapasowe witryn internetowych

Podstawowe przechowywanie: Skonfiguruj automatyczne kopie zapasowe co tydzień w bezpiecznym miejscu przechowywania. Polecamy Amazon S3.

Magazyn drugorzędny i trzeciorzędny: Od czasu do czasu, a zwłaszcza po znaczących aktualizacjach, rób kopie tych kopii zapasowych w kilku innych bezpiecznych miejscach przechowywania (np. na Dysku Google i/lub zaszyfrowanym i chronionym hasłem zewnętrznym dysku twardym).

Jeśli używasz WordPressa, rozważ te wtyczki do tworzenia kopii zapasowych:

Polecamy i korzystamy UpraftPlus dla naszych kopii zapasowych. Darmowa wersja nie tworzy kopii zapasowej danych Disciple.Tools, więc aby korzystać z tej wtyczki, musisz zapłacić za konto premium.

Testowaliśmy również BackWPup. Ta wtyczka jest darmowa, ale trudniejsza w konfiguracji.

Ograniczony dostęp

Im większy dostęp do kont, tym większe ryzyko. Nie każdy musi pełnić rolę administratora witryny. Administrator może zrobić z witryną wszystko. Poznaj różne role dla swojej witryny i przydziel je zgodnie z obowiązkami danej osoby.

Jeśli dojdzie do naruszenia, chcesz, aby dostępna była jak najmniejsza ilość informacji. Nie udostępniaj cennych kont osobom, które ich nie prowadzą bezpieczeństwo cybernetyczne najlepsze praktyki.

Zastosuj tę zasadę do stron internetowych, kont w mediach społecznościowych, menedżerów haseł, usług e-mail marketingu (np. Mailchimp) itp.

Jeśli korzystasz z witryny WordPress, możesz zmienić ustawienia roli i uprawnień użytkownika.

Bezpieczne hasła

Po pierwsze NIE DZIEL SIĘ HASŁAMI z innymi. Jeśli z jakiegokolwiek powodu musisz to zrobić, zmień hasło później.

Po drugie, NIEZWYKLE WAŻNE jest, aby wszyscy członkowie Twojego zespołu M2DMM używali bezpiecznych haseł.

Im więcej dana osoba ma dostęp, tym bardziej celowo będzie musiała mieć inne bezpieczne hasło do KAŻDEGO konta.

Zapamiętanie tych haseł jest prawie niemożliwe, a zapisywanie haseł w notatniku lub zapisywanie ich bezpośrednio na komputerze nie jest rozsądne. Rozważ użycie menedżera haseł, takiego jak 1Password.

Upewnij się, że Twój adres e-mail został zarejestrowany Czy zostałem oszukany?. Ta strona powiadomi Cię, gdy Twój e-mail pojawi się w zhakowanej i wyciekającej bazie danych online. Jeśli tak się stanie, natychmiast zmień hasło.

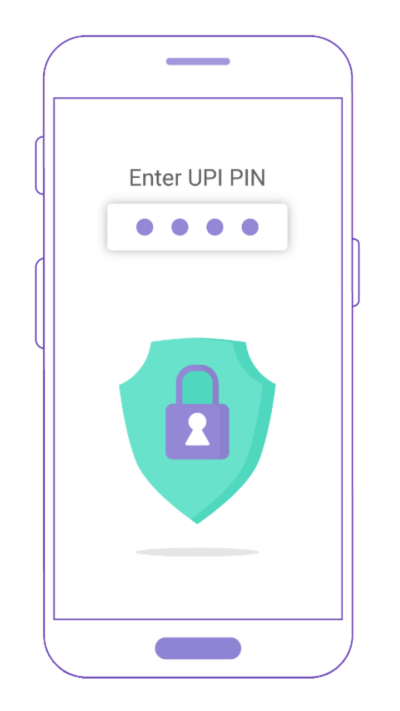

Weryfikacja dwuetapowa

Jeśli to możliwe, korzystaj z weryfikacji dwuetapowej. Zapewni to Twoim kontom cyfrowym najlepszą ochronę przed hakerami. Jednak tak jest tryb rozkazujący że bezpiecznie zapisujesz kody zapasowe dla każdego konta, z którego korzystasz. Dzieje się tak na wypadek, gdybyś przypadkowo zgubił urządzenie, którego używasz do weryfikacji dwuetapowej.

Bezpieczny e-mail

Chcesz usługi e-mail, która jest na bieżąco z najnowszymi funkcjami zabezpieczeń. Nie używaj również swojego imienia i nazwiska ani danych identyfikacyjnych w informacjach o użytkowniku.

gmail jest jedną z wiodących usług pocztowych w zakresie bezpieczeństwa poczty e-mail. Jeśli go używasz, wtapia się i nie sprawia wrażenia, że starasz się być bezpieczny.

Protonmail jest nowszy i obecnie ma aktywne aktualizacje. Jeśli go używasz, oczywiste jest, że próbujesz użyć bezpiecznego e-maila i nie miesza się on z innymi e-mailami.

Wirtualne sieci prywatne (VPN)

Sieci VPN są czymś, co należy wziąć pod uwagę za każdym razem, gdy tworzysz Zarządzanie ryzykiem plan. Jeśli mieszkasz w lokalizacji wysokiego ryzyka, VPN będzie kolejną warstwą ochrony pracy M2DMM. Jeśli tego nie zrobisz, może to być konieczne lub nie.

Nie używaj VPN podczas uzyskiwania dostępu do Facebooka, ponieważ może to spowodować zamknięcie Twojego konta reklamowego przez Facebooka.

Sieci VPN zmieniają adres IP komputera i zapewniają Twoim danym dodatkową warstwę ochrony. Będziesz potrzebować VPN, jeśli nie chcesz, aby władze lokalne lub dostawca usług internetowych widzieli, które witryny odwiedzasz.

Pamiętaj, że VPN spowalniają prędkość połączenia. Mogą zakłócać działanie usług i stron internetowych, które nie lubią serwerów proxy, co może spowodować oznaczenie Twojego konta.

Zasoby VPN

Zasoby VPN

- Twój koszyk Najlepsza usługa VPN 2019 według Tech Radar

- Łatwo jest skonfigurować VPN w taki sposób, aby w rzeczywistości nie chronił Cię przed inwigilacją. Aby sprawdzić, czy Twoja sieć VPN działa prawidłowo, odwiedź stronę https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

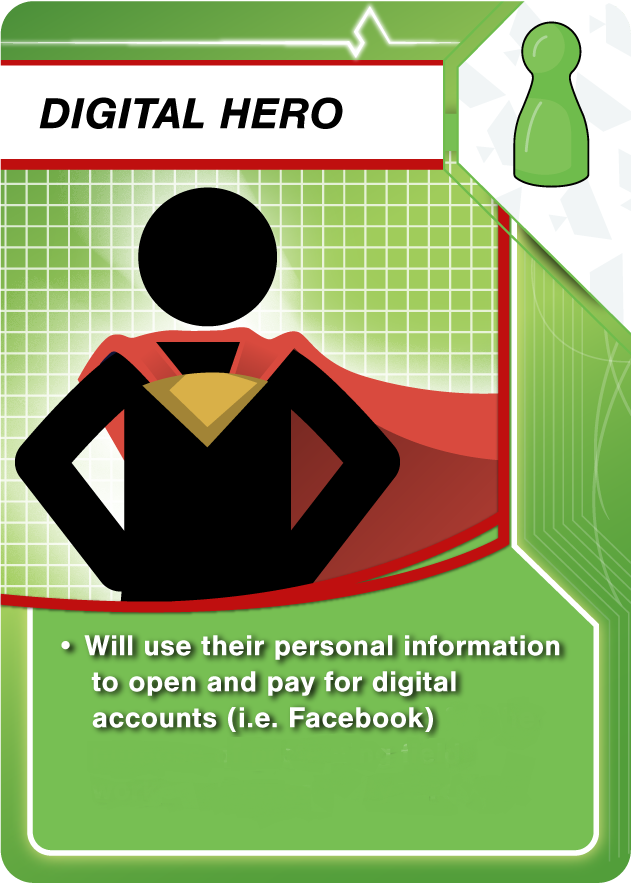

Cyfrowy bohater

Podczas konfigurowania kont cyfrowych poproszą o dane osobowe, takie jak imię i nazwisko, adres, numery telefonów, informacje o karcie kredytowej itp.

Aby dodać dodatkową warstwę bezpieczeństwa, rozważ rekrutację Cyfrowy bohater do swojego zespołu. Bohater cyfrowy dobrowolnie zgłasza swoją tożsamość w celu skonfigurowania kont cyfrowych.

Digital Hero reprezentuje podmiot prawny, taki jak firma, organizacja non-profit lub organizacja, w celu założenia konta Meta Business w imieniu podmiotu prawnego. Meta jest firmą macierzystą Facebooka i Instagrama.

To ktoś spoza kraju, który jest w stanie chronić ministerstwo przed lokalnymi zagrożeniami bezpieczeństwa (tj. hakerami, wrogimi grupami lub rządami itp.).

Szyfrowane dyski twarde

Podobnie jak VPN i Digital Heros, posiadanie w pełni zaszyfrowanych dysków twardych jest najlepszą praktyką zarządzania ryzykiem w obszarach wysokiego ryzyka.

Pamiętaj o pełnym zaszyfrowaniu dysków twardych na wszystkich swoich urządzeniach (tj. laptopie, komputerze stacjonarnym, tablecie, zewnętrznym dysku twardym, telefonie komórkowym)

iPhone'y i iPady

Tak długo, jak masz ustawione hasło na urządzeniu z systemem iOS, jest ono szyfrowane.

Laptopy

Każdy, kto ma fizyczny dostęp do Twojego komputera, nie potrzebuje Twojego hasła, aby zobaczyć pliki. Mogą po prostu wyjąć dysk twardy i włożyć go do innego komputera, aby odczytać pliki. Jedyną rzeczą, która może powstrzymać to działanie, jest szyfrowanie całego dysku. Nie zapomnij hasła, ponieważ bez niego nie możesz odczytać dysku.

OS X 10.11 lub nowszy:

1. Kliknij menu Apple, a następnie Preferencje systemowe.

2. Kliknij Bezpieczeństwo i prywatność.

3. Otwórz zakładkę FileVault.

4. FileVault to nazwa funkcji szyfrowania całego dysku systemu OS X, która musi być włączona.

Okna 10:

Nowsze laptopy z systemem Windows 10 mają automatycznie włączone szyfrowanie całego dysku, jeśli zalogujesz się przy użyciu konta Microsoft.

Aby sprawdzić, czy szyfrowanie całego dysku jest włączone:

1. Otwórz aplikację Ustawienia

2. Przejdź do System > Informacje

3. Poszukaj ustawienia „Szyfrowanie urządzenia” na dole panelu Informacje.

Uwaga: jeśli nie masz sekcji zatytułowanej „Szyfrowanie urządzenia”, poszukaj ustawienia zatytułowanego „Ustawienia funkcji BitLocker”.

4. Kliknij na niego i sprawdź, czy każdy dysk jest oznaczony jako „BitLocker włączony”.

5. Jeśli klikniesz na niego i nic się nie stanie, oznacza to, że szyfrowanie nie jest włączone i musisz je włączyć.

Zewnętrzne dyski twarde

W przypadku utraty zewnętrznego dysku twardego każdy może go zabrać i odczytać jego zawartość. Jedyne, co może temu zapobiec, to szyfrowanie całego dysku. Dotyczy to również pamięci USB i wszelkich urządzeń pamięci masowej. Nie zapomnij hasła, ponieważ bez niego nie możesz odczytać dysku.

OS X 10.11 lub nowszy:

Otwórz Finder, kliknij dysk prawym przyciskiem myszy i wybierz „Pobierz informacje”. Linia oznaczona „Format” powinna zawierać „zaszyfrowane”, jak na tym zrzucie ekranu:

Okna 10:

Szyfrowanie dysków zewnętrznych jest dostępne tylko za pomocą funkcji BitLocker, która jest dostępna tylko w systemie Windows 10 Professional lub nowszym. Aby sprawdzić, czy dysk zewnętrzny jest zaszyfrowany, naciśnij klawisz Windows, wpisz „Szyfrowanie dysków funkcją BitLocker” i otwórz aplikację „Szyfrowanie dysków funkcją BitLocker”. Zewnętrzny dysk twardy powinien być oznaczony napisem „BitLocker włączony”. Oto zrzut ekranu kogoś, kto jeszcze nie zaszyfrował partycji C::

Przycinanie danych

Usuń stare dane

Rozsądnie jest usunąć niepotrzebne dane, które nie są już przydatne lub wygasły. Mogą to być stare kopie zapasowe lub pliki lub poprzednie biuletyny zapisane w Mailchimp.

Google sobie

Google swoje imię i nazwisko oraz adres e-mail co najmniej raz w miesiącu.

- Jeśli znajdziesz coś, co może zagrozić Twojemu bezpieczeństwu, natychmiast poproś osobę, która umieściła te informacje w Internecie, o ich usunięcie.

- Po ich usunięciu lub zmianie w celu usunięcia Twojej tożsamości, usuń go z pamięci podręcznej Google

Zaostrzenie zabezpieczeń na kontach w mediach społecznościowych

Niezależnie od tego, czy jest to sprawa osobista, czy służbowa, przejrzyj ustawienia bezpieczeństwa na swoich kontach w mediach społecznościowych. Upewnij się, że nie masz kompromitujących postów ani zdjęć. Czy jest ustawiony jako prywatny? Upewnij się, że aplikacje innych firm nie mają większego dostępu niż powinny.

Podziel środowiska pracy i osobiste

Jest to prawdopodobnie najtrudniejsze do wdrożenia dla większości. Jeśli jednak zrobisz to od początku, będzie łatwiej.

Używaj oddzielnych przeglądarek do pracy i życia osobistego. W tych przeglądarkach używaj niezależnych kont menedżera haseł. W ten sposób historia wyszukiwania w witrynie i zakładki są rozdzielone.

Utwórz ocenę ryzyka i plan awaryjny

Podczas pracy w obszarach wysokiego ryzyka dokumenty dotyczące oceny ryzyka i planowania awaryjnego (RACP) mają pomóc zidentyfikować wszelkie potencjalne zagrożenia bezpieczeństwa, które mogą wystąpić w kontekście M2DMM, i stworzyć odpowiedni plan reagowania w przypadku ich wystąpienia.

Jako zespół możecie uzgodnić, w jaki sposób będziecie dzielić się swoim zaangażowaniem w pracę, w jaki sposób będziecie się komunikować elektronicznie oraz wytyczne dotyczące zaufania zespołu.

W modlitwie wymień możliwe zagrożenia, poziom ryzyka zagrożenia, potknięcia i sposoby zapobiegania lub radzenia sobie z zagrożeniem.

Zaplanuj cykliczny audyt bezpieczeństwa

Ostatnim zaleceniem jest rozważenie przez zespół M2DMM zaplanowania cyklicznego audytu bezpieczeństwa. Zastosuj te najlepsze praktyki, a także te, których nauczyłeś się po wykonaniu oceny i planu zarządzania ryzykiem w terenie. Upewnij się, że każda osoba wypełnia listę kontrolną dla optymalnego bezpieczeństwa.

Skorzystaj z listy kontrolnej kontroli zarządzania ryzykiem Kingdom.Training

Skorzystaj z listy kontrolnej kontroli zarządzania ryzykiem Kingdom.Training