Risk Management in Media to Disciple Making Movements (M2DMM)

Risikostyring er ikke enkelt, ikke en engangshendelse eller beslutning, men det er viktig. Det er også helhetlig, valg du tar (eller ikke klarer å ta) på ett område påvirker helheten. Vi ønsker å utruste deg ved å dele noen av de beste praksisene vi har plukket opp underveis. Måtte vi modig presse tilbake mot frykt mens vi gir etter for visdom, og må Gud gi oss innsikt til å skille mellom de to.

Hvis du vil legge til noe du har lært, legg gjerne igjen en kommentar nederst.

Legg til beskyttelse til enhetene dine

Gjør det til en del av partnerskapsavtalene dine at M2DMM-medlemmer må sikre enhetene sine (dvs. bærbar PC, stasjonær, nettbrett, harddisk, mobiltelefon)

➤ Slå på skjermlås (f.eks. hvis enheten ikke er aktiv på 5 minutter, låses den og krever passord).

➤ Lag sterke passord/biometri for tilgang til enheter.

➤ Krypter enheter.

➤ Installer et antivirusprogram.

➤ Installer alltid de siste oppdateringene.

➤ Unngå å slå på autofyll.

➤ Ikke forbli pålogget kontoer.

➤ Bruk en VPN på jobb.

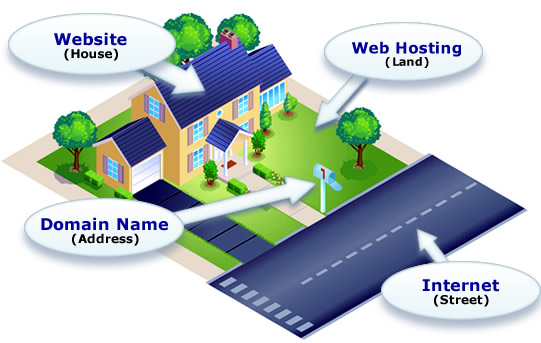

Secure Sockets Layer (SSL) eller HTTPS

Hvis et nettsted ikke har et SSL-sertifikat, er det viktig at det er konfigurert. SSL brukes til å beskytte sensitiv informasjon som sendes over Internett. Den er kryptert slik at den tiltenkte mottakeren er den eneste som har tilgang til den. SSL er avgjørende for beskyttelse mot hackere.

Igjen, hvis du har opprettet et nettsted, enten det er et bønnenettsted, et evangelisk nettsted eller en Disippel.Verktøy for eksempel må du sette opp SSL.

Hvis et nettsted har et SSL-sertifikat, vil URL-en begynne med https://. Hvis den ikke har SSL, begynner den med http://.

Den enkleste måten å sette opp SSL på er gjennom vertstjenesten. Google vertstjenestens navn og hvordan du setter opp SSL, og du bør kunne finne instruksjoner om hvordan du gjør dette.

Eksempler på vertssider og deres SSL-oppsettguider:

Sikre sikkerhetskopier

Sikker sikkerhetskopiering er avgjørende i risikostyring. Du må ha sikkerhetskopier av sikkerhetskopiene for alle nettsteder, inkludert Disciple.Tools-forekomsten. Gjør dette for dine personlige enheter også!

Hvis du har sikre sikkerhetskopier på plass, trenger du ikke å bekymre deg for nettstedkrasj, utilsiktede slettinger og andre store feil.

Sikkerhetskopier på nettstedet

Primær lagring: Sett opp automatiske sikkerhetskopier ukentlig til et sikkert lagringssted. Vi anbefaler Amazon S3.

Sekundær og tertiær lagring: Av og til, og spesielt etter betydelige oppgraderinger, kan du lage kopier av disse sikkerhetskopiene på et par andre sikre lagringsplasseringer (f.eks. Google Disk og/eller kryptert og passordbeskyttet ekstern harddisk)

Hvis du bruker WordPress, bør du vurdere disse backup-pluginene:

Vi anbefaler og bruker UpraftPlus for våre sikkerhetskopier. Gratisversjonen sikkerhetskopierer ikke Disciple.Tools-data, så for å bruke denne plugin-en må du betale for premiumkontoen.

Vi har også testet BackWPup. Denne plugin er gratis, men mer utfordrende å sette opp.

Begrenset tilgang

Jo mer tilgang du gir til kontoer, jo høyere er risikoen. Ikke alle trenger å ha administratorrollen til et nettsted. En administrator kan gjøre hva som helst med et nettsted. Lær de forskjellige rollene for nettstedet ditt og gi dem ut i henhold til personens ansvar.

Hvis det er et brudd, vil du at minst mulig informasjon skal være tilgjengelig. Ikke gi tilgang til verdifulle kontoer til personer som ikke vedlikeholder Cybersecurity beste praksis.

Bruk dette prinsippet på nettsteder, sosiale mediekontoer, passordadministratorer, e-postmarkedsføringstjenester (dvs. Mailchimp), etc.

Hvis du bruker et WordPress-nettsted, kan du endre en brukers rolle og tillatelsesinnstillinger.

Sikre passord

For det første, IKKE DEL PASSORD med andre. Hvis du må av en eller annen grunn, endre passordet ditt etterpå.

For det andre er det VIKTIG at alle som er en del av M2DMM-teamet ditt bruker sikre passord.

Jo mer en person har tilgang til, desto mer bevisst må de ha et annet sikkert passord for HVER konto.

Det er nesten umulig å huske disse passordene, og det er ikke lurt å skrive ned passordene i en notatbok eller lagre dem direkte på datamaskinen. Vurder å bruke en passordbehandler som 1Password.

Sørg for at e-posten din er registrert på Har jeg blitt overrasket?. Dette nettstedet vil varsle deg når e-posten din vises i en hacket og lekket database på nettet. Hvis dette skjer, endre passordet ditt umiddelbart.

2-trinns bekreftelse

Når det er mulig, bruk 2-trinns bekreftelse. Dette vil gi dine digitale kontoer best mulig beskyttelse mot hackere. Men det er det avgjørende at du sikkert lagrer reservekoder for hver konto du bruker den med. Dette er i tilfelle du ved et uhell mister enheten du bruker til 2-trinns bekreftelse.

Sikker e-post

Du vil ha en e-posttjeneste som holder seg oppdatert på de nyeste sikkerhetsfunksjonene. Ikke bruk ditt personlige navn eller identifiserende detaljer i brukerinformasjonen din.

Gmail er en av de ledende e-posttjenestene for e-postsikkerhet. Hvis du bruker den, smelter den inn og får det ikke til å virke som om du prøver å være sikker.

Protonmail er nyere og har aktive oppdateringer. Hvis du bruker det, er det åpenbart at du prøver å bruke en sikker e-post, og den går ikke i ett med andre e-poster.

Virtuelle private nettverk (VPN)

VPN-er er noe du bør vurdere når du lager en risikostyring plan. Hvis du bor på et høyrisikosted, vil en VPN være et annet lag med beskyttelse for M2DMM-arbeid. Hvis du ikke gjør det, kan det være nødvendig eller ikke.

Ikke bruk en VPN når du får tilgang til Facebook, da dette kan føre til at Facebook stenger annonseringskontoen din.

VPN-er endrer IP-adressen til en datamaskin og gir dataene dine et ekstra lag med beskyttelse. Du vil ha en VPN hvis du ikke vil at den lokale myndigheten eller Internett-leverandøren skal se hvilke nettsteder du besøker.

Husk at VPN-er senker tilkoblingshastigheten. De kan forstyrre tjenester og nettsteder som ikke liker proxyer, og dette kan føre til at kontoen din blir flagget.

VPN-ressurser

VPN-ressurser

- Sjekk ut Den beste VPN-tjenesten 2019 av Tech Radar

- Det er enkelt å sette opp en VPN på en slik måte at den faktisk ikke beskytter deg mot overvåking. For å sjekke om VPN-en din fungerer som den skal, besøk https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

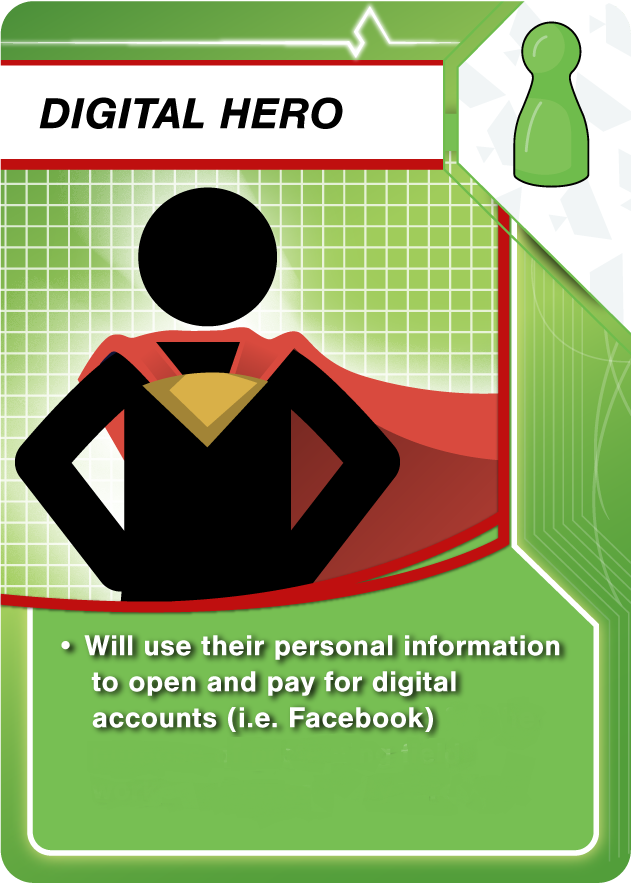

Digital helt

Når du setter opp digitale kontoer, vil de be om personlig informasjon som navn, adresse, telefonnumre, kredittkortinformasjon osv.

For å legge til et ekstra lag med sikkerhet, vurder å rekruttere en Digital helt til laget ditt. En digital helt melder fra seg identiteten sin for å sette opp de digitale kontoene.

En digital helt representerer en juridisk enhet som en bedrift, ideell organisasjon eller organisasjon for å sette opp en Meta Business-konto i navnet til den juridiske enheten. Meta er morselskapet til Facebook og Instagram.

De er noen som ikke bor i landet som er i stand til å beskytte departementet mot lokaliserte sikkerhetstrusler (dvs. hackere, fiendtlige grupper eller regjeringer osv.).

Krypterte harddisker

I likhet med VPN-er og Digital Heros er det å ha fullt krypterte harddisker en beste praksis for risikostyring for høyrisikofelt.

Sørg for å kryptere harddiskene på alle enhetene dine (dvs. bærbar PC, stasjonær, nettbrett, ekstern harddisk, mobiltelefon)

iPhones og iPads

Så lenge du har et passord angitt på iOS-enheten din, er den kryptert.

Bærbare datamaskiner

Den som har fysisk tilgang til datamaskinen din trenger ikke passordet ditt for å se filene. De kan ganske enkelt fjerne harddisken og sette den inn i en annen maskin for å lese filene. Det eneste som kan stoppe dette fra å fungere er full-disk kryptering. Ikke glem passordet ditt, siden du ikke kan lese disken uten det.

OS X 10.11 eller nyere:

1. Klikk på Apple-menyen og deretter Systemvalg.

2. Klikk på Sikkerhet og personvern.

3. Åpne FileVault-fanen.

4. FileVault er navnet på OS Xs full-disk krypteringsfunksjon, og den må være aktivert.

Windows 10:

Nyere Windows 10 bærbare datamaskiner har automatisk fulldiskkryptering aktivert hvis du logger på med en Microsoft-konto.

Slik kontrollerer du at fulldiskkryptering er aktivert:

1. Åpne Innstillinger-appen

2. Naviger til System > Om

3. Se etter "Enhetskryptering"-innstillingen nederst i Om-panelet.

Merk: Hvis du ikke har en seksjon med tittelen "Enhetskryptering", så se etter innstillingen med tittelen "BitLocker-innstillinger."

4. Klikk på den, og kontroller at hver stasjon er merket med «BitLocker på».

5. Hvis du klikker på den og ingenting skjer, har du ikke aktivert kryptering, og du må aktivere den.

Eksterne harddisker

Hvis du mister den eksterne harddisken, kan hvem som helst ta og lese innholdet. Det eneste som kan stoppe dette fra å skje er full-disk kryptering. Dette gjelder også USB-pinner og eventuelle lagringsenheter. Ikke glem passordet ditt, siden du ikke kan lese disken uten det.

OS X 10.11 eller nyere:

Åpne Finder, høyreklikk på stasjonen og velg "Få info." Linjen merket "Format" skal si "kryptert", som i dette skjermbildet:

Windows 10:

Kryptering av eksterne stasjoner er bare tilgjengelig med BitLocker, en funksjon som bare er inkludert i Windows 10 Professional eller bedre. For å sjekke at den eksterne disken din er kryptert, trykk på Windows-tasten, skriv inn "BitLocker Drive Encryption" og åpne appen "BitLocker Drive Encryption". Den eksterne harddisken skal være merket med ordene "BitLocker på." Her er et skjermbilde av noen som ennå ikke har kryptert C:-partisjonen:

Databeskjæring

Fjern gamle data

Det er lurt å fjerne unødvendige data som ikke lenger er nyttige eller utløpt. Dette kan være gamle sikkerhetskopier eller filer eller tidligere nyhetsbrev lagret på Mailchimp.

Google deg selv

Google navnet ditt og e-postadressen din minst én gang i måneden.

- Hvis du finner noe som kan kompromittere sikkerheten din, ber du umiddelbart den som legger informasjonen på nettet om å fjerne den.

- Etter at den er slettet eller endret for å fjerne identiteten din, fjerne den fra Googles hurtigbuffer

Stram sikkerheten på sosiale mediekontoer

Enten det er personlig eller departementsrelatert, gå gjennom sikkerhetsinnstillingene på dine sosiale mediekontoer. Pass på at du ikke har kompromitterende innlegg eller bilder. Er den satt til privat? Sørg for at tredjepartsapper ikke har mer tilgang enn de burde.

Del opp arbeidsmiljøer og personlige miljøer

Dette er sannsynligvis det mest utfordrende å implementere for de fleste. Men hvis du gjør det fra begynnelsen, vil det være lettere.

Bruk separate nettlesere for jobb og privatliv. Innenfor disse nettleserne, bruk uavhengige passordbehandlerkontoer. På denne måten skilles søkehistorikken og bokmerkene på nettstedet.

Lag en risikovurdering og beredskapsplan

Når du arbeider i høyrisikoområder, er Risk Assessment and Contingency Planning (RACP) dokumenter utformet for å hjelpe deg med å identifisere potensielle sikkerhetstrusler som kan oppstå i din M2DMM-kontekst og lage en passende responsplan hvis de skulle oppstå.

Dere kan avtale som et team hvordan dere vil dele om deres engasjement i arbeidet, hvordan dere skal kommunisere elektronisk og retningslinjer for teamtillit.

List opp under bønn mulige trusler, risikonivået til trusselen, snubletråder og hvordan man kan forebygge eller håndtere trusselen.

Planlegg en gjentakende sikkerhetsrevisjon

En siste anbefaling er at M2DMM-teamet ditt vurderer å planlegge en gjentakende sikkerhetsrevisjon. Bruk disse beste fremgangsmåtene så vel som de du lærte etter å ha utført en risikostyringsvurdering og -plan i felten. Sørg for at hver person fyller ut en sjekkliste for optimal sikkerhet.

Bruk Kingdom.Trainings sjekkliste for revisjon av risikostyring

Bruk Kingdom.Trainings sjekkliste for revisjon av risikostyring