Risicobeheer in media voor het maken van bewegingen door discipels (M2DMM)

Risicobeheer is niet eenvoudig, geen eenmalige gebeurtenis of beslissing, maar het is essentieel. Het is ook holistisch, keuzes die je maakt (of niet maakt) op één gebied hebben invloed op het geheel. We willen u uitrusten door enkele van de best practices te delen die we gaandeweg hebben opgepikt. Mogen we moedig terugdringen tegen angst terwijl we toegeven aan wijsheid, en moge God ons het inzicht geven om onderscheid te maken tussen de twee.

Als je iets wilt toevoegen dat je hebt geleerd, kun je onderaan een opmerking achterlaten.

Voeg bescherming toe aan uw apparaten

Maak deel uit van uw samenwerkingsovereenkomsten dat M2DMM-leden hun apparaten (bijv. laptop, desktop, tablet, harde schijf, mobiele telefoon) moeten beveiligen

➤ Schakel schermvergrendeling in (als uw apparaat bijvoorbeeld 5 minuten niet actief is, wordt het vergrendeld en is het wachtwoord vereist).

➤ Maak sterke wachtwoorden/biometrische gegevens voor toegang tot apparaten.

➤ Apparaten versleutelen.

➤ Installeer een antivirusprogramma.

➤ Installeer altijd de laatste updates.

➤ Schakel automatisch aanvullen niet in.

➤ Blijf niet ingelogd op accounts.

➤ Gebruik een VPN voor werk.

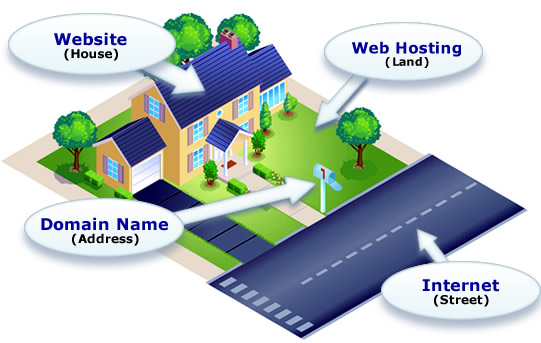

Secure Sockets Layer (SSL) of HTTPS

Als een site geen SSL-certificaat heeft, is het essentieel dat deze wordt ingesteld. SSL wordt gebruikt om gevoelige informatie die via internet wordt verzonden te beschermen. Het is gecodeerd zodat de beoogde ontvanger de enige is die er toegang toe heeft. SSL is essentieel voor bescherming tegen hackers.

Nogmaals, als je een website hebt gemaakt, of het nu een gebedswebsite is, een evangelisatiesite of een Discipel.Tools moet u bijvoorbeeld SSL instellen.

Als een site een SSL-certificaat heeft, begint de URL met https://. Als het geen SSL heeft, begint het met http://.

De eenvoudigste manier om SSL in te stellen is via uw hostingservice. Kopen Google Reviews de naam van uw hostingservice en hoe u SSL instelt, en u zou instructies moeten kunnen vinden over hoe u dit moet doen.

Voorbeelden van hostingsites en hun SSL-installatiehandleidingen:

Veilige back-ups

Veilige back-ups zijn cruciaal bij risicobeheer. U moet back-ups hebben naar uw back-ups voor al uw websites, inclusief uw Disciple.Tools-instantie. Doe dit ook voor uw persoonlijke apparaten!

Als u veilige back-ups hebt, hoeft u zich geen zorgen te maken over websitecrashes, onbedoelde verwijderingen en andere grote fouten.

Website-back-ups

Primaire opslag: Stel wekelijks automatische back-ups in op een veilige opslaglocatie. Wij adviseren Amazon S3.

Secundaire en tertiaire opslag: Maak af en toe en vooral na belangrijke upgrades kopieën van die back-ups op een aantal andere veilige opslaglocaties (bijv. Google Drive en/of gecodeerde en met een wachtwoord beveiligde externe harde schijf)

Als u WordPress gebruikt, overweeg dan deze back-upplug-ins:

Wij adviseren en gebruiken Upraft Plus voor onze back-ups. De gratis versie maakt geen back-up van Disciple.Tools-gegevens, dus om deze plug-in te gebruiken, moet u betalen voor het premium-account.

We hebben ook getest BackWPup. Deze plug-in is gratis, maar uitdagender om in te stellen.

Beperkte toegang

Hoe meer toegang u geeft tot accounts, hoe groter het risico. Niet iedereen hoeft de beheerdersrol van een website te hebben. Een beheerder kan van alles met een site doen. Leer de verschillende rollen voor uw site en deel ze uit volgens de verantwoordelijkheden van de persoon.

Als er sprake is van een inbreuk, wilt u dat er zo min mogelijk informatie beschikbaar is. Geef geen toegang tot waardevolle accounts aan mensen die deze niet onderhouden internetveiligheid beste praktijken.

Pas dit principe toe op websites, sociale media-accounts, wachtwoordbeheerders, e-mailmarketingservices (bijv. Mailchimp), enz.

Als u een WordPress-site gebruikt, kunt u de rol- en machtigingsinstellingen van een gebruiker wijzigen.

Veilige wachtwoorden

DEEL GEEN WACHTWOORDEN met anderen. Als je om wat voor reden dan ook moet, wijzig dan je wachtwoord achteraf.

Ten tweede is het BELANGRIJK dat iedereen die deel uitmaakt van uw M2DMM-team veilige wachtwoorden gebruikt.

Hoe meer een persoon toegang heeft, des te bewuster zullen ze moeten zijn over het hebben van een ander veilig wachtwoord voor ELK account.

Het is bijna onmogelijk om deze wachtwoorden te onthouden en het is niet verstandig om uw wachtwoorden op te schrijven in een notitieboekje of ze rechtstreeks op uw computer op te slaan. Overweeg het gebruik van een wachtwoordbeheerder zoals 1Password.

Zorg ervoor dat uw e-mailadres is aangemeld Ben ik gepwnd?. Deze site zal u op de hoogte stellen wanneer uw e-mail online in een gehackte en gelekte database verschijnt. Als dit gebeurt, wijzig dan onmiddellijk uw wachtwoord.

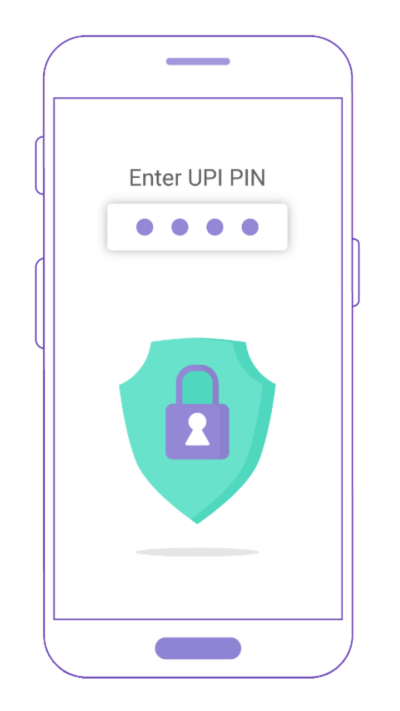

2-stap verificatie

Gebruik waar mogelijk authenticatie in twee stappen. Dit biedt uw digitale accounts de meeste bescherming tegen hackers. Hoe het ook is gebiedende wijs dat u veilig back-upcodes opslaat voor elk account waarmee u het gebruikt. Dit is voor het geval je per ongeluk het apparaat kwijtraakt dat je gebruikt voor authenticatie in twee stappen.

Beveiligde e-mail

U wilt een e-mailservice die op de hoogte blijft van de nieuwste beveiligingsfuncties. Gebruik ook niet uw persoonlijke naam of identificerende gegevens in uw gebruikersinformatie.

Gmail is een van de toonaangevende e-mailservices voor e-mailbeveiliging. Als je het gebruikt, gaat het op in het geheel en lijkt het niet alsof je probeert veilig te zijn.

Protonmail is nieuwer en heeft momenteel actieve updates. Als u het gebruikt, is het duidelijk dat u een beveiligde e-mail probeert te gebruiken en dat deze niet opgaat in andere e-mails.

Virtuele particuliere netwerken (VPN's)

VPN's zijn iets waarmee u rekening moet houden wanneer u een risicobeheer plan. Als u op een risicovolle locatie woont, zal een VPN een extra beschermingslaag zijn voor M2DMM-werk. Als u dat niet doet, kan het wel of niet nodig zijn.

Gebruik geen VPN bij toegang tot Facebook, omdat dit ertoe kan leiden dat Facebook uw advertentieaccount afsluit.

VPN's veranderen het IP-adres van een computer en geven uw gegevens een extra beschermingslaag. U wilt een VPN als u niet wilt dat de lokale overheid of internetprovider kan zien welke websites u bezoekt.

Houd er rekening mee dat VPN's de verbindingssnelheid vertragen. Ze kunnen services en websites verstoren die niet van proxy's houden, en dit kan ertoe leiden dat uw account wordt gemarkeerd.

VPN-bronnen

VPN-bronnen

- Check out De beste VPN-service 2019 door Tech Radar

- Het is eenvoudig om een VPN zo in te stellen dat deze je eigenlijk niet beschermt tegen surveillance. Ga naar om te controleren of uw VPN goed werkt https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

Digitale held

Wanneer u digitale accounts instelt, vragen ze om persoonlijke informatie zoals naam, adres, telefoonnummers, creditcardgegevens, enz.

Om een extra beveiligingslaag toe te voegen, kunt u overwegen om een Digitale held aan je team. Een Digital Hero biedt zijn identiteit aan om de digitale accounts op te zetten.

Een Digital Hero vertegenwoordigt een rechtspersoon zoals een bedrijf, non-profit of organisatie om een Meta Business Account op naam van de rechtspersoon op te zetten. Meta is het moederbedrijf van Facebook en Instagram.

Het is iemand die niet in het land woont en het ministerie kan beschermen tegen lokale veiligheidsdreigingen (bijv. hackers, vijandige groeperingen of regeringen, enz.).

Versleutelde harde schijven

Net als VPN's en Digital Hero's is het hebben van volledig versleutelde harde schijven een best practice voor risicobeheer voor gebieden met een hoog risico.

Zorg ervoor dat u de harde schijven op al uw apparaten (dwz laptop, desktop, tablet, externe harde schijf, mobiele telefoon) volledig versleutelt

iPhones en iPads

Zolang u een toegangscode op uw iOS-apparaat hebt ingesteld, is deze gecodeerd.

Laptops

Wie fysiek toegang heeft tot uw computer, heeft uw wachtwoord niet nodig om de bestanden te zien. Ze kunnen eenvoudigweg de harde schijf verwijderen en in een andere machine plaatsen om de bestanden te lezen. Het enige dat dit kan stoppen, is versleuteling van de volledige schijf. Vergeet uw wachtwoord niet, zonder dit kunt u de schijf niet lezen.

OS X 10.11 of hoger:

1. Klik op het Apple-menu en vervolgens op Systeemvoorkeuren.

2. Klik op Beveiliging en privacy.

3. Open het FileVault-tabblad.

4. FileVault is de naam van de volledige schijfversleutelingsfunctie van OS X en moet zijn ingeschakeld.

Windows 10:

Nieuwere Windows 10-laptops hebben automatisch volledige schijfversleuteling ingeschakeld als u zich aanmeldt met een Microsoft-account.

Om te controleren of volledige schijfversleuteling is ingeschakeld:

1. Open de app Instellingen

2. Navigeer naar Systeem > Info

3. Zoek naar de instelling "Apparaatversleuteling" onderaan het paneel Info.

Opmerking: als u geen sectie met de titel 'Apparaatversleuteling' hebt, zoekt u naar de instelling met de titel 'BitLocker-instellingen'.

4. Klik erop en controleer of elke schijf is gemarkeerd als "BitLocker aan".

5. Als je erop klikt en er gebeurt niets, heb je geen codering ingeschakeld en moet je deze inschakelen.

Externe Harde Schijven

Als u uw externe harde schijf verliest, kan iedereen de inhoud ervan meenemen en lezen. Het enige dat dit kan voorkomen, is volledige schijfversleuteling. Dit geldt ook voor USB-sticks en eventuele opslagapparaten. Vergeet uw wachtwoord niet, zonder dit kunt u de schijf niet lezen.

OS X 10.11 of hoger:

Open Finder, klik met de rechtermuisknop op de schijf en kies 'Info ophalen'. De regel gemarkeerd met "Formaat" zou "gecodeerd" moeten zeggen, zoals in deze schermafbeelding:

Windows 10:

Het versleutelen van externe schijven is alleen beschikbaar met BitLocker, een functie die alleen is opgenomen in Windows 10 Professional of hoger. Om te controleren of uw externe schijf is versleuteld, drukt u op de Windows-toets, typt u "BitLocker Drive Encryption" en opent u de app "BitLocker Drive Encryption". De externe harde schijf moet worden gemarkeerd met de woorden "BitLocker aan". Hier is een screenshot van iemand die de C:-partitie nog niet heeft versleuteld:

Gegevens snoeien

Verwijder oude gegevens

Het is verstandig om overbodige gegevens die niet meer bruikbaar of verlopen zijn te verwijderen. Dit kunnen oude back-ups of bestanden zijn of eerdere nieuwsbrieven die zijn opgeslagen op Mailchimp.

Google jezelf

Google minimaal maandelijks je naam en e-mailadres.

- Als u iets vindt dat uw veiligheid in gevaar kan brengen, vraag dan onmiddellijk degene die de informatie online heeft gezet om het te verwijderen.

- Nadat het is verwijderd of gewijzigd om uw identiteit te verwijderen, verwijder het uit de cache van Google

Verscherp de beveiliging van sociale media-accounts

Of het nu persoonlijk of bediening gerelateerd is, doorloop de beveiligingsinstellingen op uw sociale media-accounts. Zorg ervoor dat je geen compromitterende berichten of foto's hebt. Staat deze op privé? Zorg ervoor dat apps van derden niet meer toegang hebben dan zou moeten.

Verdeel werk- en privéomgevingen in compartimenten

Dit is voor de meesten waarschijnlijk de meest uitdagende om te implementeren. Als je het echter vanaf het begin doet, zal het gemakkelijker zijn.

Gebruik aparte browsers voor werk en privé. Gebruik binnen die browsers onafhankelijke accounts voor wachtwoordbeheer. Op deze manier zijn de zoekgeschiedenis van uw website en bladwijzers gescheiden.

Maak een risicobeoordeling en een noodplan

Wanneer u in gebieden met een hoog risico werkt, zijn Risk Assessment and Contingency Planning (RACP)-documenten ontworpen om u te helpen mogelijke beveiligingsbedreigingen te identificeren die zich in uw M2DMM-context kunnen voordoen en om een passend reactieplan op te stellen als deze zich voordoen.

U kunt als team afspreken hoe u uw betrokkenheid bij het werk deelt, hoe u elektronisch communiceert en richtlijnen voor teamvertrouwen.

Maak onder gebed een lijst van mogelijke dreigingen, het risiconiveau van de dreiging, struikeldraad en hoe u de dreiging kunt voorkomen of aanpakken.

Plan een terugkerende beveiligingsaudit

Een laatste aanbeveling is dat uw M2DMM-team overweegt een terugkerende beveiligingsaudit in te plannen. Pas deze best practices toe, evenals de best practices die u hebt geleerd na het uitvoeren van een veldrisicobeheerbeoordeling en -plan. Zorg ervoor dat elke persoon een checklist invult voor optimale beveiliging.

Gebruik de Risk Management Audit Checklist van Kingdom.Training

Gebruik de Risk Management Audit Checklist van Kingdom.Training