メディアから弟子への運動を行う際のリスク管理 (M2DMM)

リスク管理は単純ではなく、一度限りの出来事や決定で済むものでもありませんが、不可欠なものです。 また、それは全体的なものであり、XNUMX つの領域で行う (または失敗する) 選択は全体に影響します。 私たちがその過程で見つけたベスト プラクティスのいくつかを共有することで、皆さんに備えていただきたいと考えています。 私たちが知恵に屈しながら恐れに勇敢に抵抗できますように、そして神が私たちにその二つを見分ける洞察力を与えてくださいますように。

学んだことを追加したい場合は、お気軽に下部にコメントを残してください。

デバイスに保護を追加する

M2DMM メンバーが自分のデバイス (ラップトップ、デスクトップ、タブレット、ハード ドライブ、携帯電話など) を保護する必要があることをパートナーシップ契約の一部にします。

➤ 画面ロックをオンにします(たとえば、デバイスが 5 分間アクティブでないとロックされ、パスワードが要求されます)。

➤ デバイスにアクセスするための強力なパスワード/生体認証を作成します。

➤ デバイスを暗号化します。

➤ ウイルス対策アプリケーションをインストールします。

➤ 常に最新のアップデートをインストールしてください。

➤ 自動入力をオンにしないでください。

➤ アカウントにログインしたままにしないでください。

➤ 仕事に VPN を使用します。

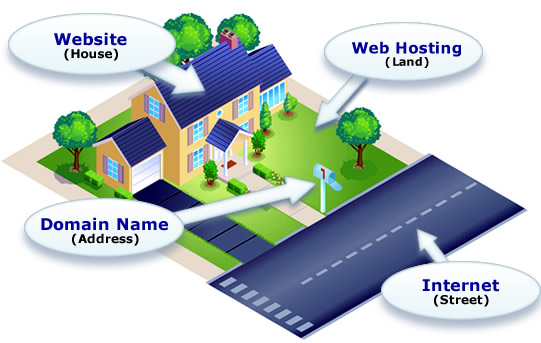

Secure Sockets Layer (SSL) または HTTPS

サイトに SSL 証明書がない場合は、SSL 証明書を設定することが重要です。 SSL は、インターネット経由で送信される機密情報を保護するために使用されます。 これは暗号化されているため、意図した受信者だけがアクセスできます。 SSL はハッカーから保護するために不可欠です。

繰り返しになりますが、あなたがウェブサイトを作成した場合、それが祈りのウェブサイトであれ、伝道サイトであれ、 Disciple.ツール たとえば、SSL を設定する必要があります。

サイトに SSL 証明書がある場合、URL は次で始まります。 https://。 SSL がない場合は、次のようになります。 http://.

SSL を設定する最も簡単な方法は、ホスティング サービスを使用することです。 でログイン ホスティング サービスの名前と SSL の設定方法を確認すると、その方法に関する説明が見つかるはずです。

ホスティング サイトの例とその SSL セットアップ ガイド:

安全なバックアップ

安全なバックアップはリスク管理において非常に重要です。 Disciple.Tools インスタンスを含むすべての Web サイトのバックアップが必要です。 個人のデバイスに対してもこれを実行してください。

安全なバックアップがあれば、Web サイトのクラッシュ、誤った削除、その他の重大な間違いを心配する必要はありません。

ウェブサイトのバックアップ

プライマリストレージ: 安全な保管場所への自動バックアップを毎週設定します。 お勧めします アマゾンS3.

二次および三次ストレージ: 時折、特に大幅なアップグレードの後は、他の安全な保存場所 (Google ドライブや暗号化されパスワードで保護された外付けハード ドライブ、あるいはその両方) にバックアップのコピーを作成します。

WordPress を使用している場合は、次のバックアップ プラグインを検討してください。

私たちが推奨して使用するのは、 アップラフトプラス 私たちのバックアップのために。 無料版では Disciple.Tools データはバックアップされないため、このプラグインを使用するにはプレミアム アカウントの料金を支払う必要があります。

私たちもテストしました BackWPup。 このプラグインは無料ですが、セットアップがより困難です。

限られたアクセス

アカウントへのアクセス権が増えるほど、リスクが高くなります。 誰もが Web サイトの管理者ロールを持つ必要があるわけではありません。 管理者はサイトに対して何でも行うことができます。 サイトのさまざまな役割を学び、担当者の責任に応じて役割を割り当てます。

侵害があった場合、利用できる情報は最小限にする必要があります。 メンテナンスをしていない人に貴重なアカウントへのアクセスを与えないでください。 サイバーセキュリティー ベストプラクティス。

この原則を Web サイト、ソーシャル メディア アカウント、パスワード マネージャー、電子メール マーケティング サービス (Mailchimp) などに適用します。

WordPress サイトを使用している場合は、ユーザーの役割と権限の設定を変更できます。

安全なパスワード

まず第一に、パスワードを他の人と共有しないでください。 何らかの理由で必要な場合は、後でパスワードを変更してください。

次に、M2DMM チームのメンバー全員が安全なパスワードを使用することが重要です。

アクセスできる情報が増えれば増えるほど、すべてのアカウントに異なる安全なパスワードを使用するよう、より意図的に取り組む必要があります。

これらのパスワードを覚えておくことはほぼ不可能であり、パスワードをノートに書き留めたり、コンピュータに直接保存したりすることは賢明ではありません。 次のようなパスワード マネージャーの使用を検討してください。 1Password.

メールアドレスが以下に登録されていることを確認してください お金を奪われてしまったのか?。 このサイトは、あなたの電子メールがオンラインのハッキングおよび漏洩データベースに表示されたときに通知します。 このような場合は、すぐにパスワードを変更してください。

2段階認証

可能な限り、2 段階認証を使用してください。 これにより、デジタル アカウントがハッカーから最大限に保護されます。 ただし、それは 命令的 使用するすべてのアカウントのバックアップ コードを安全に保存してください。 これは、2 段階認証に使用するデバイスを誤って紛失した場合に備えてです。

安全な電子メール

最新のセキュリティ機能を常に最新の状態に保つ電子メール サービスが必要です。 また、ユーザー情報には個人名や個人を特定できる情報を使用しないでください。

Gmailの は、電子メール セキュリティの主要な電子メール サービスの XNUMX つです。 使っていると溶け込んで、安心感を感じさせません。

プロトンメール はより新しく、現在アクティブなアップデートがあります。 これを使用している場合、安全な電子メールを使用しようとしていることは明らかであり、他の電子メールと融合していません。

仮想プライベートネットワーク(VPN)

VPN は、 リスク管理 プラン。 リスクの高い場所に住んでいる場合は、VPN が M2DMM 作業のもう XNUMX つの保護層になります。 そうでない場合は、必要な場合もあれば、必要ない場合もあります。

Facebook にアクセスするときは VPN を使用しないでください。Facebook が広告アカウントを停止する可能性があります。

VPN はコンピュータの IP アドレスを変更し、データに追加の保護層を与えます。 アクセスしている Web サイトを地方自治体やインターネット サービス プロバイダーに知られたくない場合は、VPN が必要になります。

VPN は接続速度を遅くすることに注意してください。 プロキシを好まないサービスや Web サイトに干渉する可能性があり、これによりアカウントにフラグが立てられる可能性があります。

VPN リソース

VPN リソース

- チェックアウト Tech Radar による 2019 年のベスト VPN サービス

- 実際には監視から保護されないような方法で VPN を設定するのは簡単です。 VPN が適切に機能しているかどうかを確認するには、次のサイトにアクセスしてください。 https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

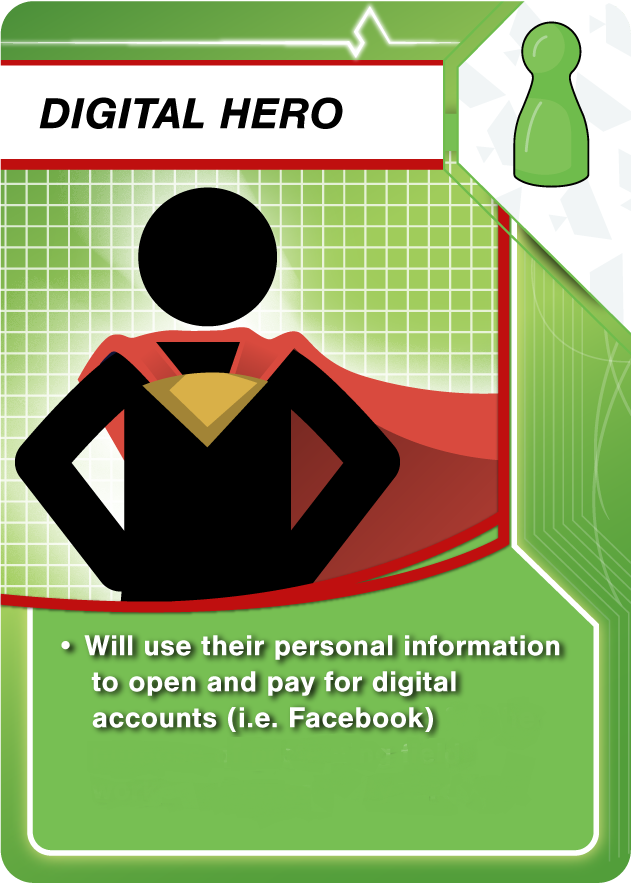

デジタルヒーロー

デジタル アカウントを設定する場合、名前、住所、電話番号、クレジット カード情報などの個人情報の入力を求められます。

セキュリティ層をさらに追加するには、人材を採用することを検討してください。 デジタルヒーロー あなたのチームに。 デジタル ヒーローは、デジタル アカウントを設定するために自らのアイデンティティを自発的に提供します。

Digital Hero は、企業、非営利団体、組織などの法人を代表して、法人の名前でメタ ビジネス アカウントを設定します。 Meta は Facebook と Instagram の親会社です。

彼らは、国に住んでいない人で、局地的な安全上の脅威(つまり、ハッカー、敵対的なグループ、政府など)から省を守ることができます。

暗号化されたハードドライブ

VPN やデジタル ヒーローと同様に、ハード ドライブを完全に暗号化することは、リスクの高い分野におけるリスク管理のベスト プラクティスです。

すべてのデバイス (ラップトップ、デスクトップ、タブレット、外付けハード ドライブ、携帯電話など) のハード ドライブを必ず完全に暗号化してください。

iPhoneとiPad

iOS デバイスにパスコードを設定している限り、パスコードは暗号化されます。

ノートパソコン

あなたのコンピュータに物理的にアクセスできる人は誰でも、ファイルを見るためにパスワードを必要としません。 ハードドライブを取り外して別のマシンに挿入するだけで、ファイルを読み取ることができます。 この動作を阻止できる唯一の方法は、フルディスク暗号化です。 パスワードがないとディスクを読み取ることができないため、パスワードを忘れないでください。

OS X 10.11以降:

1. 「アップル」メニューをクリックし、「システム環境設定」をクリックします。

2. 「セキュリティとプライバシー」をクリックします。

3. 「FileVault」タブを開きます。

4. FileVault は OS X のフルディスク暗号化機能の名前であり、有効にする必要があります。

Windowsの10:

新しい Windows 10 ラップトップでは、Microsoft アカウントでサインインすると、フルディスク暗号化が自動的に有効になります。

フルディスク暗号化が有効になっていることを確認するには:

1.設定アプリを開きます

2. [システム] > [バージョン情報] に移動します。

3. [バージョン情報] パネルの下部にある [デバイスの暗号化] 設定を探します。

注: 「デバイス暗号化」というタイトルのセクションがない場合は、「BitLocker 設定」というタイトルの設定を探してください。

4. それをクリックし、すべてのドライブに「BitLocker がオン」とマークされていることを確認します。

5. クリックしても何も起こらない場合は、暗号化が有効になっていないため、有効にする必要があります。

外付けハードドライブ

外付けハードディスクを紛失した場合、誰でもその内容を取り出して読み取ることができます。 これを阻止できる唯一の方法は、フルディスク暗号化です。 これは、USB スティックやあらゆるストレージ デバイスにも当てはまります。 パスワードがないとディスクを読み取ることができないため、パスワードを忘れないでください。

OS X 10.11以降:

Finder を開き、ドライブを右クリックして、「情報を見る」を選択します。 このスクリーンショットのように、「フォーマット」とマークされた行には「暗号化」と表示されます。

Windowsの10:

外部ドライブの暗号化は、Windows 10 Professional 以降にのみ含まれる機能である BitLocker でのみ利用できます。 外部ディスクが暗号化されていることを確認するには、Windows キーを押して「BitLocker ドライブ暗号化」と入力し、「BitLocker ドライブ暗号化」アプリを開きます。 外付けハードディスクには「BitLocker オン」というマークが付いている必要があります。 これは、C: パーティションをまだ暗号化していない人のスクリーンショットです。

データプルーニング

古いデータを削除する

役に立たなくなった、または期限切れになった不要なデータを削除することが賢明です。 これは、Mailchimp に保存された古いバックアップ、ファイル、または過去のニュースレターである可能性があります。

自分でググる

少なくとも毎月、名前とメール アドレスを Google で検索してください。

- あなたの安全を損なう可能性のあるものを見つけた場合は、情報をオンラインに公開した人にすぐに削除するように依頼してください。

- 削除または変更されて個人情報が削除された後、 Googleのキャッシュから削除する

ソーシャルメディアアカウントのセキュリティを強化する

個人的なものであっても、奉仕関連であっても、ソーシャル メディア アカウントのセキュリティ設定を確認してください。 侵害的な投稿や写真が含まれていないことを確認してください。 非公開に設定されていますか? サードパーティ製アプリが必要以上のアクセス権を持たないようにしてください。

仕事と個人の環境を区画化する

おそらくこれは、ほとんどの人にとって実装が最も難しいものです。 ただし、最初からやっておけば、もっと簡単になります。

仕事と私生活で別々のブラウザを使用します。 これらのブラウザ内では、独立したパスワード マネージャー アカウントを使用してください。 こうすることで、Web サイトの検索履歴とブックマークが分離されます。

リスク評価と緊急時対応計画を作成する

高リスク領域で作業する場合、リスク評価および緊急時対応計画 (RACP) 文書は、M2DMM コンテキストで発生する可能性のある潜在的なセキュリティ脅威を特定し、発生した場合に適切な対応計画を作成できるように設計されています。

仕事への関与、電子的なコミュニケーションの方法、チームの信頼に関するガイドラインについて、チームとしてどのように共有するかについて同意することができます。

祈りを込めて、考えられる脅威、脅威のリスクレベル、危険な要因、脅威を防止または対処する方法をリストアップします。

定期的なセキュリティ監査をスケジュールする

最後の推奨事項は、M2DMM チームが定期的なセキュリティ監査のスケジュールを検討することです。 これらのベスト プラクティスと、現場でのリスク管理の評価と計画を行った後に学んだベスト プラクティスを適用してください。 最適なセキュリティを実現するために、各人がチェックリストを完了していることを確認してください。