Gestione del rischio nei media per i movimenti di fare discepoli (M2DMM)

La gestione del rischio non è semplice, non è un evento o una decisione una tantum, ma è essenziale. È anche olistico, le scelte che fai (o non fai) in un'area influenzano il tutto. Vogliamo fornirti gli strumenti condividendo alcune delle migliori pratiche che abbiamo raccolto lungo il percorso. Possiamo noi respingere coraggiosamente la paura mentre ci arrendiamo alla saggezza, e possa Dio darci l'intuizione per discernere tra i due.

Se desideri aggiungere qualcosa che hai imparato, sentiti libero di lasciare un commento in fondo.

Aggiungi protezione ai tuoi dispositivi

Rendi parte dei tuoi accordi di partnership che i membri di M2DMM debbano proteggere i propri dispositivi (ad es. laptop, desktop, tablet, disco rigido, telefono cellulare)

➤ Attivare il blocco dello schermo (ad esempio, se il dispositivo non è attivo per 5 minuti, si bloccherà e richiederà la password).

➤ Crea password complesse/biometriche per l'accesso ai dispositivi.

➤ Crittografare i dispositivi.

➤ Installare un'applicazione antivirus.

➤ Installa sempre gli ultimi aggiornamenti.

➤ Evita di attivare il riempimento automatico.

➤ Non rimanere connesso agli account.

➤ Usa una VPN per lavoro.

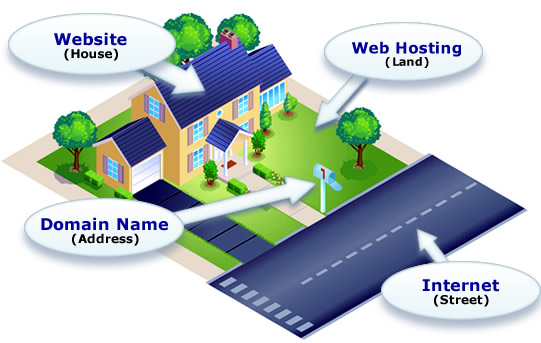

Secure Sockets Layer (SSL) o HTTPS

Se un sito non dispone di un certificato SSL, è fondamentale che sia configurato. SSL viene utilizzato per proteggere le informazioni sensibili inviate attraverso Internet. È crittografato in modo che il destinatario previsto sia l'unico che può accedervi. SSL è fondamentale per la protezione dagli hacker.

Ancora una volta, se hai creato un sito Web, che si tratti di un sito Web di preghiera, un sito evangelistico o a Strumenti.Discepolo esempio, è necessario configurare SSL.

Se un sito ha un certificato SSL, l'URL inizierà con https://. Se non dispone di SSL, inizierà con http://.

Il modo più semplice per configurare SSL è attraverso il tuo servizio di hosting. Google il nome del tuo servizio di hosting e come impostare SSL, e dovresti essere in grado di trovare le istruzioni su come farlo.

Esempi di siti di hosting e relative guide alla configurazione SSL:

Backup sicuri

I backup sicuri sono fondamentali nella gestione del rischio. È necessario disporre di backup dei backup per tutti i siti Web, inclusa l'istanza di Disciple.Tools. Fallo anche per i tuoi dispositivi personali!

Se disponi di backup sicuri, non dovrai preoccuparti di arresti anomali del sito Web, eliminazioni accidentali e altri errori gravi.

Backup del sito web

Memoria principale: Imposta backup automatici settimanali in una posizione di archiviazione sicura. Noi raccomandiamo Amazon S3.

Stoccaggio secondario e terziario: Di tanto in tanto e soprattutto dopo aggiornamenti significativi, eseguire copie di tali backup in un paio di altre posizioni di archiviazione sicure (ad esempio, Google Drive e/o disco rigido esterno crittografato e protetto da password)

Se stai usando WordPress, considera questi plugin di backup:

Raccomandiamo e usiamo UpraftPlus per i nostri backup. La versione gratuita non esegue il backup dei dati di Disciple.Tools, quindi per utilizzare questo plug-in è necessario pagare per l'account premium.

Abbiamo anche testato BackWPup. Questo plugin è gratuito ma più impegnativo da configurare.

Accesso limitato

Più accesso dai agli account, maggiore è il rischio. Non tutti devono avere il ruolo di amministratore di un sito web. Un amministratore può fare qualsiasi cosa su un sito. Impara i diversi ruoli per il tuo sito e assegnali in base alle responsabilità della persona.

Se si verifica una violazione, si desidera che sia disponibile la minima quantità di informazioni. Non consentire l'accesso ad account di valore a persone che non li mantengono sicurezza informatica migliori pratiche.

Applicare questo principio a siti Web, account di social media, gestori di password, servizi di email marketing (ad es. Mailchimp), ecc.

Se utilizzi un sito WordPress, puoi modificare il ruolo e le impostazioni di autorizzazione di un utente.

Password sicure

Prima di tutto, NON CONDIVIDERE PASSWORD con altri. Se devi per qualsiasi motivo, cambia la tua password in seguito.

In secondo luogo, è FONDAMENTALE che tutti coloro che fanno parte del tuo team M2DMM utilizzino password sicure.

Più una persona ha accesso, più intenzionale dovrà avere una password sicura diversa per OGNI account.

È quasi impossibile ricordare queste password e non è consigliabile annotarle su un taccuino o salvarle direttamente sul computer. Prendi in considerazione l'utilizzo di un gestore di password come 1Password.

Assicurati che la tua email sia stata registrata Sono stato picchiato??. Questo sito ti avviserà quando la tua e-mail appare in un database violato e trapelato online. In tal caso, modificare immediatamente la password.

Verifica 2-Step

Quando possibile, utilizza la verifica in due passaggi. Ciò offrirà ai tuoi account digitali la massima protezione dagli hacker. Tuttavia, lo è imperativo che salvi in modo sicuro i codici di backup per ogni account con cui lo utilizzi. Questo è nel caso in cui perdi accidentalmente il dispositivo che utilizzi per la verifica in due passaggi.

Email sicura

Desideri un servizio di posta elettronica sempre aggiornato sulle ultime funzionalità di sicurezza. Inoltre, non utilizzare il tuo nome personale o dettagli identificativi nelle tue informazioni utente.

Gmail è uno dei principali servizi di posta elettronica per la sicurezza della posta elettronica. Se lo usi, si fonde e non fa sembrare che tu stia cercando di essere sicuro.

Protonmail è più recente e attualmente ha aggiornamenti attivi. Se lo stai utilizzando, è ovvio che stai cercando di utilizzare un'e-mail sicura e non si fonde con altre e-mail.

Reti private virtuali (VPN)

Le VPN sono qualcosa da considerare ogni volta che crei un sito gestione del rischio piano. Se vivi in una località ad alto rischio, una VPN sarà un altro livello di protezione per il lavoro M2DMM. In caso contrario, potrebbe essere necessario o meno.

Non utilizzare una VPN quando accedi a Facebook, in quanto ciò potrebbe causare la chiusura del tuo account pubblicitario da parte di Facebook.

Le VPN modificano l'indirizzo IP di un computer e offrono ai tuoi dati un ulteriore livello di protezione. Avrai bisogno di una VPN se non vuoi che il governo locale o il provider di servizi Internet veda quali siti web stai visitando.

Tieni presente che le VPN rallentano la velocità di connessione. Possono interferire con servizi e siti Web a cui non piacciono i proxy e ciò potrebbe causare la segnalazione del tuo account.

Risorse VPN

Risorse VPN

- Check out Il miglior servizio VPN 2019 di Tech Radar

- È facile configurare una VPN in modo tale da non proteggerti effettivamente dalla sorveglianza. Per verificare se la tua VPN funziona correttamente, visita https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

Eroe digitale

Quando crei account digitali, ti chiederanno informazioni personali come nome, indirizzo, numeri di telefono, informazioni sulla carta di credito, ecc.

Per aggiungere un ulteriore livello di sicurezza, prendi in considerazione il reclutamento di a Eroe digitale alla tua squadra. Un eroe digitale offre volontariamente la propria identità per configurare gli account digitali.

Un eroe digitale rappresenta un'entità legale come un'azienda, un'organizzazione senza scopo di lucro o un'organizzazione per creare un account Meta Business a nome dell'entità legale. Meta è la società madre di Facebook e Instagram.

Sono persone che non vivono nel paese e che sono in grado di proteggere il ministero da minacce alla sicurezza localizzate (ad es. hacker, gruppi o governi ostili, ecc.).

Dischi rigidi crittografati

Come VPN e Digital Heros, avere dischi rigidi completamente crittografati è una best practice di gestione del rischio per i settori ad alto rischio.

Assicurati di crittografare completamente i dischi rigidi su tutti i tuoi dispositivi (ad esempio laptop, desktop, tablet, disco rigido esterno, telefono cellulare)

iPhone e iPad

Finché hai un passcode impostato sul tuo dispositivo iOS, è crittografato.

Laptop

Chiunque abbia accesso fisico al tuo computer non ha bisogno della tua password per vedere i file. Possono semplicemente rimuovere il disco rigido e inserirlo in un'altra macchina per leggere i file. L'unica cosa che può impedirne il funzionamento è la crittografia dell'intero disco. Non dimenticare la password, poiché senza di essa non puoi leggere il disco.

OS X 10.11 o successivo:

1. Fare clic sul menu Apple, quindi su Preferenze di Sistema.

2. Fare clic su Sicurezza e privacy.

3. Aprire la scheda FileVault.

4. FileVault è il nome della funzionalità di crittografia dell'intero disco di OS X e deve essere abilitata.

Finestre 10:

I laptop Windows 10 più recenti hanno automaticamente la crittografia dell'intero disco abilitata se accedi con un account Microsoft.

Per verificare che la crittografia dell'intero disco sia abilitata:

1. Apri l'app Impostazioni

2. Passare a Sistema > Informazioni

3. Cerca l'impostazione "Crittografia dispositivo" nella parte inferiore del pannello Informazioni.

Nota: se non hai una sezione intitolata "Crittografia dispositivo", cerca l'impostazione intitolata "Impostazioni BitLocker".

4. Fare clic su di esso e verificare che ogni unità sia contrassegnata come "BitLocker attivo".

5. Se fai clic su di esso e non succede nulla, non hai la crittografia abilitata e devi abilitarla.

Dischi rigidi esterni

Se perdi il tuo hard disk esterno, chiunque può prenderne e leggerne il contenuto. L'unica cosa che può impedire che ciò accada è la crittografia dell'intero disco. Questo vale anche per le chiavette USB e per tutti i dispositivi di archiviazione. Non dimenticare la password, poiché senza di essa non puoi leggere il disco.

OS X 10.11 o successivo:

Apri Finder, fai clic con il pulsante destro del mouse sull'unità e scegli "Ottieni informazioni". La riga contrassegnata con "Formato" dovrebbe indicare "crittografato", come in questo screenshot:

Finestre 10:

La crittografia delle unità esterne è disponibile solo con BitLocker, una funzionalità inclusa solo in Windows 10 Professional o versioni successive. Per verificare che il tuo disco esterno sia crittografato, premi il tasto Windows, digita "Crittografia unità BitLocker" e apri l'app "Crittografia unità BitLocker". Il disco rigido esterno deve essere contrassegnato con le parole "BitLocker attivo". Ecco uno screenshot di qualcuno che non ha ancora crittografato la partizione C::

Potatura dei dati

Rimuovi vecchi dati

È consigliabile rimuovere i dati non necessari che non sono più utili o scaduti. Potrebbe trattarsi di vecchi backup o file o newsletter passate salvate su Mailchimp.

Google te stesso

Google il tuo nome e indirizzo email almeno una volta al mese.

- Se trovi qualcosa che potrebbe compromettere la tua sicurezza, chiedi immediatamente a chi ha messo le informazioni online di rimuoverle.

- Dopo che è stato eliminato o modificato per rimuovere la tua identità, rimuoverlo dalla cache di Google

Rafforzare la sicurezza sugli account dei social media

Che sia personale o correlato al ministero, passa attraverso le impostazioni di sicurezza sui tuoi account di social media. Assicurati di non avere post o immagini compromettenti. È impostato su privato? Assicurati che le app di terze parti non abbiano più accesso di quanto dovrebbero.

Compartimentare il lavoro e gli ambienti personali

Questo è probabilmente il più difficile da implementare per la maggior parte. Tuttavia, se lo fai dall'inizio, sarà più facile.

Utilizza browser separati per il lavoro e la vita personale. All'interno di questi browser, utilizza account di gestione delle password indipendenti. In questo modo, la cronologia delle ricerche del tuo sito Web e i segnalibri sono separati.

Creare una valutazione dei rischi e un piano di emergenza

Quando si lavora in aree ad alto rischio, i documenti RACP (Risk Assessment and Contingency Planning) sono progettati per aiutarti a identificare eventuali potenziali minacce alla sicurezza che possono verificarsi nel tuo contesto M2DMM e creare un piano di risposta appropriato qualora dovessero verificarsi.

Puoi concordare come team come condividerai il tuo coinvolgimento con il lavoro, come comunicherai elettronicamente e linee guida per la fiducia del team.

Elenca in preghiera le possibili minacce, il livello di rischio della minaccia, i cavi di inciampo e come prevenire o affrontare la minaccia.

Pianifica un controllo di sicurezza ricorrente

Un'ultima raccomandazione è che il tuo team M2DMM prenda in considerazione la pianificazione di un controllo di sicurezza ricorrente. Applica queste best practice e quelle apprese dopo aver eseguito una valutazione e un piano di gestione del rischio sul campo. Assicurati che ogni persona completi una lista di controllo per una sicurezza ottimale.

Usa la lista di controllo per la gestione del rischio di Kingdom.Training

Usa la lista di controllo per la gestione del rischio di Kingdom.Training