शिष्य बनाने के लिए मीडिया में जोखिम प्रबंधन आंदोलन (M2DMM)

जोखिम प्रबंधन सरल नहीं है, एक बार की घटना या निर्णय नहीं है, लेकिन यह आवश्यक है। यह समग्र भी है, एक क्षेत्र में आप जो चुनाव करते हैं (या बनाने में विफल होते हैं) पूरे को प्रभावित करते हैं। हम अपने द्वारा अपनाई गई कुछ सर्वोत्तम प्रथाओं को साझा करके आपको लैस करना चाहते हैं। हम साहसपूर्वक भय के विरुद्ध प्रज्ञा के आगे झुकें, और ईश्वर हमें इन दोनों के बीच अंतर करने की अंतर्दृष्टि प्रदान करें।

यदि आप कुछ ऐसा जोड़ना चाहते हैं जो आपने सीखा है, तो बेझिझक नीचे एक टिप्पणी छोड़ दें।

अपने उपकरणों में सुरक्षा जोड़ें

इसे अपने साझेदारी समझौते का हिस्सा बनाएं कि M2DMM सदस्यों को अपने उपकरणों (यानी, लैपटॉप, डेस्कटॉप, टैबलेट, हार्ड ड्राइव, मोबाइल फोन) को सुरक्षित करना चाहिए।

➤ स्क्रीन लॉक चालू करें (उदाहरण के लिए, यदि आपका डिवाइस 5 मिनट के लिए सक्रिय नहीं है, तो यह लॉक हो जाएगा और पासवर्ड की आवश्यकता होगी)।

➤ उपकरणों तक पहुँचने के लिए मजबूत पासवर्ड/बायोमेट्रिक्स बनाएँ।

➤ उपकरणों को एन्क्रिप्ट करें।

➤ एक एंटीवायरस एप्लिकेशन इंस्टॉल करें।

➤ हमेशा नवीनतम अपडेट इंस्टॉल करें।

➤ ऑटोफिल चालू करने से बचें।

➤ खातों में लॉग इन न रहें।

➤ काम के लिए वीपीएन का उपयोग करें।

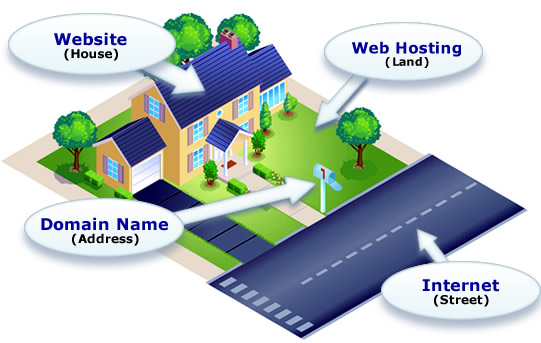

सिक्योर सॉकेट लेयर (एसएसएल) या एचटीटीपीएस

यदि किसी साइट के पास SSL प्रमाणपत्र नहीं है, तो यह महत्वपूर्ण है कि वह सेटअप हो। SSL का उपयोग इंटरनेट पर भेजी जाने वाली संवेदनशील जानकारी की सुरक्षा के लिए किया जाता है। इसे एन्क्रिप्ट किया गया है ताकि इच्छित प्राप्तकर्ता ही इसे एक्सेस कर सके। एसएसएल हैकर्स से सुरक्षा के लिए महत्वपूर्ण है।

दोबारा, यदि आपने एक वेबसाइट बनाई है, चाहे वह एक प्रार्थना वेबसाइट हो, एक इंजीलवादी साइट हो, या एक शिष्य।उपकरण उदाहरण के लिए, आपको एसएसएल सेट अप करने की आवश्यकता है।

यदि किसी साइट के पास SSL प्रमाणपत्र है, तो URL इससे शुरू होगा https://. यदि इसमें एसएसएल नहीं है, तो इसकी शुरुआत होगी http://.

एसएसएल स्थापित करने का सबसे आसान तरीका आपकी होस्टिंग सेवा है। गूगल आपकी होस्टिंग सेवा का नाम और एसएसएल कैसे सेट करें, और आपको यह कैसे करना है इसके बारे में निर्देश प्राप्त करने में सक्षम होना चाहिए।

होस्टिंग साइटों और उनके एसएसएल सेटअप गाइड के उदाहरण:

सुरक्षित बैकअप

जोखिम प्रबंधन में सुरक्षित बैकअप महत्वपूर्ण हैं। आपके पास आपके शिष्य सहित आपकी सभी वेबसाइटों के लिए आपके बैकअप का बैकअप होना चाहिए। उपकरण उदाहरण। इसे अपने निजी उपकरणों के लिए भी करें!

यदि आपके पास सुरक्षित बैकअप हैं, तो आपको वेबसाइट क्रैश, आकस्मिक विलोपन और अन्य बड़ी गलतियों के बारे में चिंता करने की आवश्यकता नहीं होगी।

वेबसाइट बैकअप

प्रारंभिक भंडारण: स्वचालित बैकअप साप्ताहिक रूप से सुरक्षित संग्रहण स्थान पर सेटअप करें। हम अनुशंसा करते हैं अमेज़न S3.

द्वितीयक और तृतीयक संग्रहण: कभी-कभी और विशेष रूप से महत्वपूर्ण उन्नयन के बाद, उन बैकअप की प्रतियां कुछ अन्य सुरक्षित भंडारण स्थानों (यानी, Google ड्राइव और/या एन्क्रिप्टेड और पासवर्ड संरक्षित बाहरी हार्ड ड्राइव) में बनाएं।

यदि आप वर्डप्रेस का उपयोग कर रहे हैं, तो इन बैकअप प्लगइन्स पर विचार करें:

हम अनुशंसा करते हैं और उपयोग करते हैं UpraftPlus हमारे बैकअप के लिए। नि: शुल्क संस्करण शिष्य. उपकरण डेटा का बैकअप नहीं लेता है, इसलिए इस प्लगइन का उपयोग करने के लिए, आपको प्रीमियम खाते के लिए भुगतान करना होगा।

हमने परीक्षण भी किया है BackWPup. यह प्लगइन मुफ़्त है लेकिन इसे स्थापित करना अधिक चुनौतीपूर्ण है।

सीमित पहुँच

आप खातों तक जितनी अधिक पहुंच प्रदान करेंगे, जोखिम उतना ही अधिक होगा। हर किसी के पास वेबसाइट की एडमिन भूमिका होना जरूरी नहीं है। एक व्यवस्थापक साइट के लिए कुछ भी कर सकता है। अपनी साइट के लिए अलग-अलग भूमिकाएँ जानें और उन्हें व्यक्ति की ज़िम्मेदारियों के अनुसार दें।

यदि कोई उल्लंघन है, तो आप चाहते हैं कि कम से कम जानकारी उपलब्ध हो। उन लोगों को मूल्यवान खातों तक पहुंच न दें जो इसका रखरखाव नहीं करते हैं साइबर सुरक्षा सर्वोत्तम प्रथाएं।

इस सिद्धांत को वेबसाइटों, सोशल मीडिया अकाउंट्स, पासवर्ड मैनेजर्स, ईमेल मार्केटिंग सर्विसेज (यानी, Mailchimp), आदि पर लागू करें।

यदि आप वर्डप्रेस साइट का उपयोग कर रहे हैं, तो आप उपयोगकर्ता की भूमिका और अनुमति सेटिंग बदल सकते हैं।

सुरक्षित पासवर्ड

सबसे पहले, दूसरों के साथ पासवर्ड साझा न करें। अगर आपको किसी भी कारण से करना है, तो अपना पासवर्ड बाद में बदलें।

दूसरा, यह महत्वपूर्ण है कि आपकी M2DMM टीम का हिस्सा हर कोई सुरक्षित पासवर्ड का उपयोग करता है।

किसी व्यक्ति की जितनी अधिक पहुंच होगी, उतना ही अधिक जानबूझकर उन्हें हर खाते के लिए एक अलग सुरक्षित पासवर्ड रखने की आवश्यकता होगी।

इन पासवर्डों को याद रखना लगभग असंभव है, और अपने पासवर्ड को नोटबुक में लिखना या उन्हें सीधे अपने कंप्यूटर पर सहेजना बुद्धिमानी नहीं है। जैसे पासवर्ड मैनेजर का उपयोग करने पर विचार करें 1Password.

सुनिश्चित करें कि आपका ईमेल साइन अप किया गया है क्या मुझे पॉन्ड किया गया है?। जब आपका ईमेल हैक और लीक हुए डेटाबेस में ऑनलाइन दिखाई देगा तो यह साइट आपको सूचित करेगी। अगर ऐसा होता है तो तुरंत अपना पासवर्ड बदलें।

2-चरणीय सत्यापन

जब भी संभव हो, द्वि-चरणीय सत्यापन का उपयोग करें। यह आपके डिजिटल खातों को हैकर्स से सबसे अधिक सुरक्षा प्रदान करेगा। हालांकि यह है अनिवार्य कि आप हर उस खाते के लिए सुरक्षित रूप से बैकअप कोड सहेजते हैं जिसका आप उपयोग करते हैं। ऐसा उस स्थिति में होता है जब आप गलती से वह उपकरण खो देते हैं जिसका उपयोग आप 2-चरणीय सत्यापन के लिए करते हैं।

सुरक्षित ईमेल

आप एक ऐसी ईमेल सेवा चाहते हैं जो नवीनतम सुरक्षा सुविधाओं पर अद्यतित रहे। साथ ही, अपनी उपयोगकर्ता जानकारी में अपने व्यक्तिगत नाम या पहचान विवरण का उपयोग न करें।

जीमेल ईमेल सुरक्षा के लिए अग्रणी ईमेल सेवाओं में से एक है। यदि आप इसका उपयोग करते हैं, तो यह मिश्रित हो जाता है और ऐसा नहीं लगता कि आप सुरक्षित होने का प्रयास कर रहे हैं।

प्रोटोनमेल नया है और वर्तमान में सक्रिय अपडेट हैं। यदि आप इसका उपयोग कर रहे हैं, तो यह स्पष्ट है कि आप एक सुरक्षित ईमेल का उपयोग करने का प्रयास कर रहे हैं और यह अन्य ईमेल के साथ मिश्रित नहीं होता है।

वर्चुअल प्राइवेट नेटवर्क (वीपीएन)

जब भी आप कोई वीपीएन बना रहे हों तो वीपीएन पर विचार करना चाहिए जोखिम प्रबंधन योजना। यदि आप उच्च जोखिम वाले स्थान पर रहते हैं, तो वीपीएन एम2डीएमएम कार्य के लिए सुरक्षा की एक और परत होगी। यदि आप नहीं करते हैं, तो यह आवश्यक हो भी सकता है और नहीं भी।

फेसबुक का उपयोग करते समय वीपीएन का उपयोग न करें, क्योंकि इससे फेसबुक आपके विज्ञापन खाते को बंद कर सकता है।

वीपीएन कंप्यूटर का आईपी पता बदलते हैं और आपके डेटा को सुरक्षा की एक अतिरिक्त परत देते हैं। यदि आप नहीं चाहते कि स्थानीय सरकार या इंटरनेट सेवा प्रदाता यह देखे कि आप किन वेबसाइटों पर जा रहे हैं तो आपको वीपीएन चाहिए।

ध्यान रखें, वीपीएन कनेक्शन की गति को धीमा कर देते हैं। वे उन सेवाओं और वेबसाइटों में हस्तक्षेप कर सकते हैं जिन्हें प्रॉक्सी पसंद नहीं है, और इससे आपका खाता फ़्लैग किया जा सकता है।

वीपीएन संसाधन

वीपीएन संसाधन

- चेक आउट टेक राडार द्वारा सर्वश्रेष्ठ वीपीएन सेवा 2019

- वीपीएन को इस तरह से सेट करना आसान है कि यह वास्तव में आपको निगरानी से नहीं बचा रहा है। यह जांचने के लिए कि आपका वीपीएन ठीक से काम कर रहा है या नहीं, पर जाएं https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

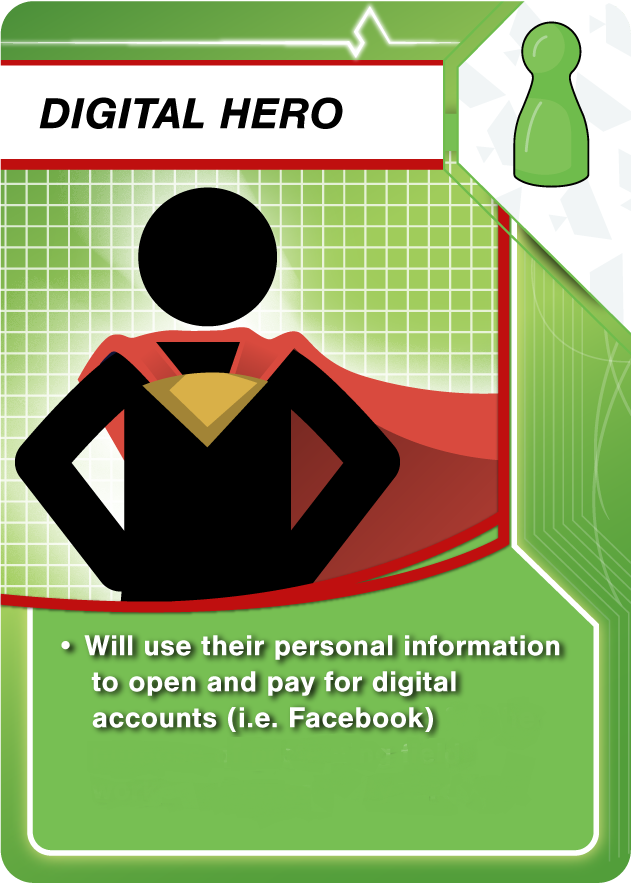

डिजिटल हीरो

जब आप डिजिटल खाते स्थापित करते हैं, तो वे व्यक्तिगत जानकारी जैसे नाम, पता, फोन नंबर, क्रेडिट कार्ड की जानकारी आदि मांगते हैं।

सुरक्षा की एक अतिरिक्त परत जोड़ने के लिए भर्ती करने पर विचार करें a डिजिटल हीरो आपकी टीम को। एक डिजिटल हीरो डिजिटल खाते स्थापित करने के लिए अपनी पहचान स्वेच्छा से देता है।

एक डिजिटल हीरो कानूनी इकाई के नाम पर मेटा बिजनेस अकाउंट स्थापित करने के लिए एक व्यवसाय, गैर-लाभकारी या संगठन जैसी कानूनी इकाई का प्रतिनिधित्व करता है। मेटा फेसबुक और इंस्टाग्राम की मूल कंपनी है।

वे देश में नहीं रह रहे हैं जो मंत्रालय को स्थानीय सुरक्षा खतरों (यानी हैकर्स, शत्रुतापूर्ण समूहों या सरकारों आदि) से बचाने में सक्षम हैं।

एन्क्रिप्टेड हार्ड ड्राइव

वीपीएन और डिजिटल हेरोस की तरह, पूरी तरह से एन्क्रिप्टेड हार्ड ड्राइव उच्च जोखिम वाले क्षेत्रों के लिए एक जोखिम प्रबंधन सर्वोत्तम अभ्यास है।

अपने सभी उपकरणों (यानी, लैपटॉप, डेस्कटॉप, टैबलेट, बाहरी हार्ड ड्राइव, मोबाइल फोन) पर हार्ड ड्राइव को पूरी तरह से एन्क्रिप्ट करना सुनिश्चित करें।

iPhones और iPads

जब तक आपके आईओएस डिवाइस पर पासकोड सेट है, यह एन्क्रिप्टेड है।

लैपटॉप

जिसके पास आपके कंप्यूटर तक भौतिक पहुंच है, उसे फ़ाइलें देखने के लिए आपके पासवर्ड की आवश्यकता नहीं है। वे बस हार्ड ड्राइव को हटा सकते हैं और फ़ाइलों को पढ़ने के लिए इसे दूसरी मशीन में डाल सकते हैं। केवल एक चीज जो इसे काम करने से रोक सकती है वह है फुल-डिस्क एन्क्रिप्शन। अपना पासवर्ड न भूलें, क्योंकि आप इसके बिना डिस्क को पढ़ नहीं सकते।

OS X 10.11 या बाद का संस्करण:

1. Apple मेनू और फिर सिस्टम प्राथमिकता पर क्लिक करें।

2. सुरक्षा और गोपनीयता पर क्लिक करें।

3. फाइलवॉल्ट टैब खोलें।

4. FileVault OS X की फुल-डिस्क एन्क्रिप्शन सुविधा का नाम है, और इसे सक्षम होना चाहिए।

विंडोज 10:

यदि आप Microsoft खाते से साइन इन करते हैं तो नए विंडोज 10 लैपटॉप स्वचालित रूप से पूर्ण-डिस्क एन्क्रिप्शन सक्षम होते हैं।

यह जाँचने के लिए कि फ़ुल-डिस्क एन्क्रिप्शन सक्षम है:

1. सेटिंग्स ऐप खोलें

2. सिस्टम > अबाउट पर नेविगेट करें

3. अबाउट पैनल के नीचे "डिवाइस एन्क्रिप्शन" सेटिंग देखें।

नोट: यदि आपके पास "डिवाइस एन्क्रिप्शन" नामक अनुभाग नहीं है, तो "BitLocker Settings" शीर्षक वाली सेटिंग देखें।

4. उस पर क्लिक करें, और जांचें कि प्रत्येक ड्राइव "बिटलॉकर ऑन" के रूप में चिह्नित है।

5. यदि आप इस पर क्लिक करते हैं और कुछ नहीं होता है, तो आपके पास एन्क्रिप्शन सक्षम नहीं है, और आपको इसे सक्षम करने की आवश्यकता है।

बाहरी हार्ड ड्राइव

यदि आप अपनी बाहरी हार्ड डिस्क खो देते हैं, तो कोई भी इसकी सामग्री ले सकता है और पढ़ सकता है। केवल एक चीज जो इसे होने से रोक सकती है वह है फुल-डिस्क एन्क्रिप्शन। यह USB स्टिक और किसी भी स्टोरेज डिवाइस पर भी लागू होता है। अपना पासवर्ड न भूलें, क्योंकि आप इसके बिना डिस्क को पढ़ नहीं सकते।

OS X 10.11 या बाद का संस्करण:

खोजक खोलें, ड्राइव पर राइट-क्लिक करें, और "जानकारी प्राप्त करें" चुनें। इस स्क्रीनशॉट की तरह "प्रारूप" चिह्नित लाइन को "एन्क्रिप्टेड" कहना चाहिए:

विंडोज 10:

बाहरी ड्राइव को एन्क्रिप्ट करना केवल बिटलॉकर के साथ उपलब्ध है, यह सुविधा केवल विंडोज 10 प्रोफेशनल या बेहतर में शामिल है। यह जांचने के लिए कि आपकी बाहरी डिस्क एन्क्रिप्ट की गई है, Windows कुंजी दबाएं, "BitLocker Drive Encryption" टाइप करें और "BitLocker Drive Encryption" ऐप खोलें। बाहरी हार्ड डिस्क को "BitLocker on" शब्दों से चिह्नित किया जाना चाहिए। यहाँ किसी ऐसे व्यक्ति का स्क्रीनशॉट है जिसने अभी तक C: विभाजन को एन्क्रिप्ट नहीं किया है:

डेटा प्रूनिंग

पुराना डेटा हटाएं

अनावश्यक डेटा को हटाना बुद्धिमानी है जो अब उपयोगी नहीं है या समाप्त हो गया है। यह पुराने बैकअप या फ़ाइलें या Mailchimp पर सहेजे गए पिछले न्यूज़लेटर्स हो सकते हैं।

Google स्वयं

Google आपका नाम और ईमेल पता कम से कम मासिक।

- अगर आपको ऐसा कुछ मिलता है जो आपकी सुरक्षा से समझौता कर सकता है, तो तुरंत उस व्यक्ति से कहें जिसने ऑनलाइन जानकारी डाली है और उसे हटा दें।

- आपकी पहचान को हटाने के लिए इसे हटाने या बदलने के बाद, इसे Google के कैश से हटा दें

सोशल मीडिया अकाउंट्स पर सुरक्षा कड़ी करें

चाहे वह व्यक्तिगत हो या मंत्रालय से संबंधित, अपने सोशल मीडिया खातों पर सुरक्षा सेटिंग्स को देखें। सुनिश्चित करें कि आपके पास आपत्तिजनक पोस्ट या चित्र नहीं हैं। क्या यह निजी पर सेट है? सुनिश्चित करें कि तीसरे पक्ष के ऐप्स के पास जरूरत से ज्यादा एक्सेस नहीं है।

कार्य और व्यक्तिगत वातावरण को विभाजित करें

अधिकांश के लिए इसे लागू करना शायद सबसे चुनौतीपूर्ण है। हालाँकि, यदि आप इसे शुरू से करते हैं, तो यह आसान होगा।

काम और निजी जीवन के लिए अलग-अलग ब्राउज़र का उपयोग करें। उन ब्राउज़रों में, स्वतंत्र पासवर्ड प्रबंधक खातों का उपयोग करें। इस प्रकार, आपका वेबसाइट खोज इतिहास और बुकमार्क अलग हो जाते हैं।

एक जोखिम मूल्यांकन और आकस्मिकता योजना बनाएँ

उच्च जोखिम वाले क्षेत्रों में काम करते समय, जोखिम मूल्यांकन और आकस्मिकता योजना (RACP) दस्तावेज़ आपके M2DMM संदर्भ में उत्पन्न होने वाले किसी भी संभावित सुरक्षा खतरों की पहचान करने में आपकी मदद करने के लिए डिज़ाइन किए गए हैं और यदि वे होते हैं तो एक उपयुक्त प्रतिक्रिया योजना बनाते हैं।

आप एक टीम के रूप में सहमत हो सकते हैं कि आप काम में अपनी भागीदारी के बारे में कैसे साझा करेंगे, आप इलेक्ट्रॉनिक रूप से कैसे संवाद करेंगे और टीम ट्रस्ट के लिए दिशानिर्देश।

प्रार्थनापूर्वक संभावित खतरों, खतरे के जोखिम-स्तर, ट्रिपवायरों और खतरे को रोकने या उससे निपटने के तरीकों की सूची बनाएं।

आवर्ती सुरक्षा ऑडिट शेड्यूल करें

एक अंतिम अनुशंसा यह है कि आपकी M2DMM टीम आवर्ती सुरक्षा ऑडिट शेड्यूल करने पर विचार करे। इन सर्वोत्तम अभ्यासों के साथ-साथ उन अभ्यासों को भी लागू करें जिन्हें आपने क्षेत्र जोखिम प्रबंधन मूल्यांकन और योजना करने के बाद सीखा। सुनिश्चित करें कि प्रत्येक व्यक्ति इष्टतम सुरक्षा के लिए एक चेकलिस्ट को पूरा करता है।

किंगडम का उपयोग करें। प्रशिक्षण की जोखिम प्रबंधन ऑडिट चेकलिस्ट

किंगडम का उपयोग करें। प्रशिक्षण की जोखिम प्रबंधन ऑडिट चेकलिस्ट