Gestion des risques dans les mouvements média pour faire des disciples (M2DMM)

La gestion des risques n'est pas simple, ce n'est pas un événement ou une décision ponctuelle, mais elle est essentielle. C'est aussi holistique, les choix que vous faites (ou omettez de faire) dans un domaine affectent l'ensemble. Nous voulons vous équiper en partageant certaines des meilleures pratiques que nous avons apprises en cours de route. Puissions-nous repousser courageusement la peur tout en cédant à la sagesse, et que Dieu nous donne la perspicacité de discerner entre les deux.

Si vous souhaitez ajouter quelque chose que vous avez appris, n'hésitez pas à laisser un commentaire en bas.

Ajoutez une protection à vos appareils

Intégrez dans vos accords de partenariat que les membres M2DMM doivent sécuriser leurs appareils (c.-à-d. ordinateur portable, ordinateur de bureau, tablette, disque dur, téléphone mobile)

➤ Activez le verrouillage de l'écran (par exemple, si votre appareil n'est pas actif pendant 5 minutes, il se verrouillera et nécessitera le mot de passe).

➤ Créez des mots de passe/données biométriques solides pour accéder aux appareils.

➤ Crypter les appareils.

➤ Installez une application antivirus.

➤ Installez toujours les dernières mises à jour.

➤ Évitez d'activer la saisie automatique.

➤ Ne restez pas connecté aux comptes.

➤ Utilisez un VPN pour le travail.

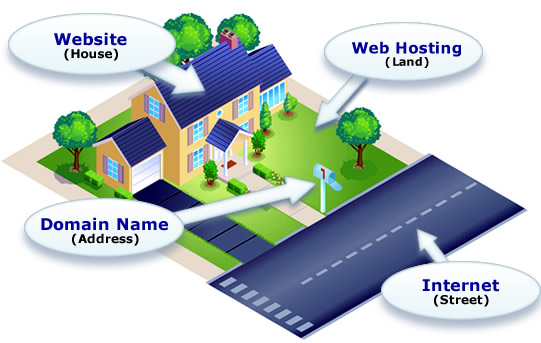

Secure Sockets Layer (SSL) ou HTTPS

Si un site n'a pas de certificat SSL, il est essentiel qu'il soit configuré. SSL est utilisé pour protéger les informations sensibles envoyées sur Internet. Il est crypté afin que le destinataire prévu soit le seul à pouvoir y accéder. SSL est vital pour la protection contre les pirates.

Encore une fois, si vous avez créé un site Web, qu'il s'agisse d'un site Web de prière, d'un site d'évangélisation ou d'un Disciple.Outils exemple, vous devez configurer SSL.

Si un site possède un certificat SSL, l'URL commencera par https://. S'il n'a pas de SSL, il commencera par http://.

Le moyen le plus simple de configurer SSL consiste à passer par votre service d'hébergement. Google le nom de votre service d'hébergement et comment configurer SSL, et vous devriez pouvoir trouver des instructions sur la façon de le faire.

Exemples de sites d'hébergement et leurs guides de configuration SSL:

Sauvegardes sécurisées

Les sauvegardes sécurisées sont cruciales dans la gestion des risques. Vous devez avoir des sauvegardes sur vos sauvegardes pour tous vos sites Web, y compris votre instance Disciple.Tools. Faites-le également pour vos appareils personnels !

Si vous avez mis en place des sauvegardes sécurisées, vous n'aurez pas à vous soucier des pannes de site Web, des suppressions accidentelles et d'autres erreurs majeures.

Sauvegardes de sites Web

Stockage primaire: Configurez des sauvegardes automatiques hebdomadaires vers un emplacement de stockage sécurisé. Nous recommandons Amazon S3.

Stockage secondaire et tertiaire : De temps en temps et surtout après des mises à niveau importantes, faites des copies de ces sauvegardes dans quelques autres emplacements de stockage sécurisés (par exemple, Google Drive et/ou disque dur externe crypté et protégé par mot de passe)

Si vous utilisez WordPress, considérez ces plugins de sauvegarde :

Nous recommandons et utilisons UpraftPlus pour nos sauvegardes. La version gratuite ne sauvegarde pas les données Disciple.Tools, donc pour utiliser ce plugin, vous devez payer pour le compte premium.

Nous avons également testé BackWPup. Ce plugin est gratuit mais plus difficile à configurer.

Accès limité

Plus vous donnez accès aux comptes, plus le risque est élevé. Tout le monde n'a pas besoin d'avoir le rôle d'administrateur d'un site Web. Un administrateur peut faire n'importe quoi sur un site. Apprenez les différents rôles pour votre site et attribuez-les en fonction des responsabilités de la personne.

En cas de violation, vous souhaitez que le moins d’informations possible soit disponible. Ne donnez pas accès à des comptes de valeur à des personnes qui ne les maintiennent pas cybersécurité les meilleures pratiques.

Appliquez ce principe aux sites Web, aux comptes de médias sociaux, aux gestionnaires de mots de passe, aux services de marketing par e-mail (c'est-à-dire Mailchimp), etc.

Si vous utilisez un site WordPress, vous pouvez modifier les paramètres de rôle et d'autorisation d'un utilisateur.

Mots de passe sécurisés

Tout d'abord, NE PARTAGEZ PAS LES MOTS DE PASSE avec d'autres. Si vous devez le faire pour quelque raison que ce soit, changez votre mot de passe par la suite.

Deuxièmement, il est VITAL que tous les membres de votre équipe M2DMM utilisent des mots de passe sécurisés.

Plus une personne a accès à, plus elle devra être intentionnelle pour avoir un mot de passe sécurisé différent pour CHAQUE compte.

Il est presque impossible de se souvenir de ces mots de passe, et il n'est pas sage de noter vos mots de passe dans un cahier ou de les enregistrer directement sur votre ordinateur. Envisagez d'utiliser un gestionnaire de mots de passe comme 1Password.

Assurez-vous que votre e-mail a été inscrit à ai-je été pwnded?. Ce site vous avertira lorsque votre e-mail apparaîtra dans une base de données piratée et divulguée en ligne. Si cela se produit, modifiez immédiatement votre mot de passe.

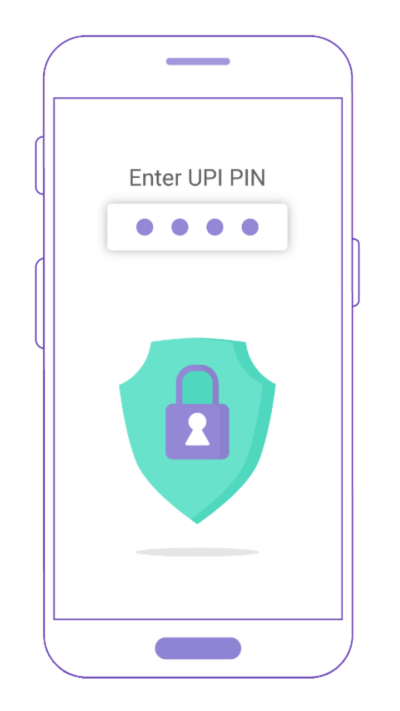

2-Step Vérification

Dans la mesure du possible, utilisez la vérification en 2 étapes. Cela offrira à vos comptes numériques la meilleure protection contre les pirates. Cependant, il est impératif que vous enregistrez en toute sécurité les codes de sauvegarde pour chaque compte avec lequel vous l'utilisez. C'est au cas où vous perdriez accidentellement l'appareil que vous utilisez pour la vérification en 2 étapes.

Email sécurisé

Vous voulez un service de messagerie qui reste à jour sur les dernières fonctionnalités de sécurité. De plus, n'utilisez pas votre nom personnel ou vos détails d'identification dans vos informations d'utilisateur.

Gmail est l'un des principaux services de messagerie pour la sécurité des e-mails. Si vous l'utilisez, il se fond et ne donne pas l'impression que vous essayez d'être en sécurité.

protonmail est plus récent et a actuellement des mises à jour actives. Si vous l'utilisez, il est évident que vous essayez d'utiliser un e-mail sécurisé et qu'il ne se confond pas avec d'autres e-mails.

Réseaux privés virtuels (VPN)

Les VPN sont quelque chose à considérer chaque fois que vous effectuez un la gestion des risques plan. Si vous vivez dans un endroit à haut risque, un VPN constituera une autre couche de protection pour le travail M2DMM. Si vous ne le faites pas, cela peut être nécessaire ou non.

N'utilisez pas de VPN lorsque vous accédez à Facebook, car cela pourrait entraîner la fermeture de votre compte publicitaire par Facebook.

Les VPN modifient l'adresse IP d'un ordinateur et offrent à vos données une couche de protection supplémentaire. Vous aurez besoin d'un VPN si vous ne voulez pas que le gouvernement local ou le fournisseur de services Internet voie les sites Web que vous visitez.

Gardez à l'esprit que les VPN ralentissent la vitesse de connexion. Ils peuvent interférer avec les services et les sites Web qui n'aiment pas les proxys, ce qui peut entraîner le signalement de votre compte.

Ressources VPN

Ressources VPN

- Vérifier Le meilleur service VPN 2019 par Tech Radar

- Il est facile de configurer un VPN de manière à ce qu'il ne vous protège pas réellement de la surveillance. Pour vérifier si votre VPN fonctionne correctement, visitez https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

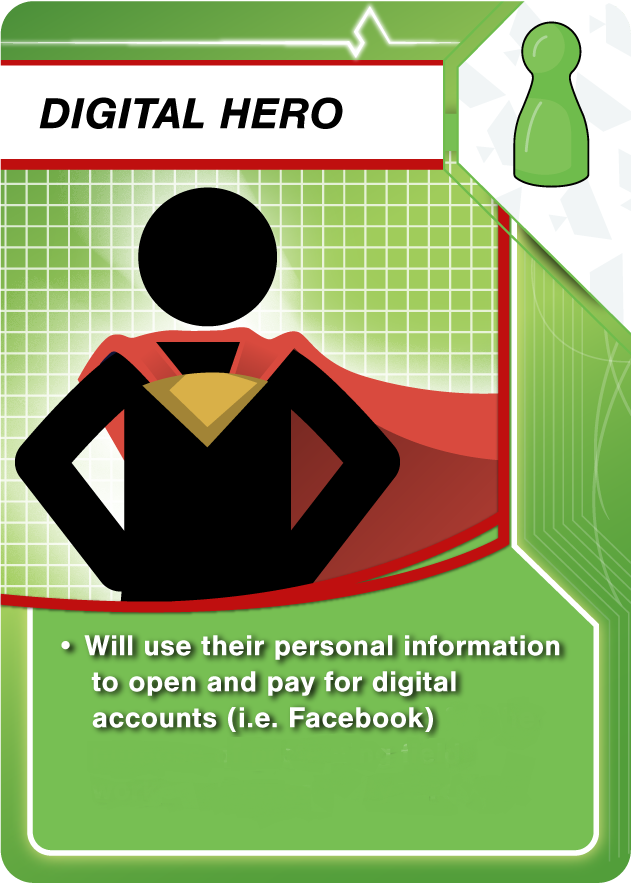

Héros numérique

Lorsque vous configurez des comptes numériques, ils vous demanderont des informations personnelles telles que le nom, l'adresse, les numéros de téléphone, les informations de carte de crédit, etc.

Pour ajouter une couche de sécurité supplémentaire, envisagez de recruter un Héros numérique à votre équipe. Un héros numérique propose son identité pour configurer les comptes numériques.

Un héros numérique représente une entité juridique telle qu'une entreprise, une organisation à but non lucratif ou une organisation pour créer un compte Meta Business au nom de l'entité juridique. Meta est la société mère de Facebook et Instagram.

Il s'agit d'une personne qui ne vit pas dans le pays et qui est en mesure de protéger le ministère contre les menaces de sécurité localisées (c'est-à-dire les pirates informatiques, les groupes ou gouvernements hostiles, etc.).

Disques durs cryptés

Comme les VPN et Digital Heros, avoir des disques durs entièrement cryptés est une meilleure pratique de gestion des risques pour les domaines à haut risque.

Assurez-vous de chiffrer entièrement les disques durs sur tous vos appareils (c'est-à-dire, ordinateur portable, ordinateur de bureau, tablette, disque dur externe, téléphone mobile)

iPhone et iPad

Tant que vous avez défini un mot de passe sur votre appareil iOS, il est crypté.

Ordinateurs portables

Quiconque a un accès physique à votre ordinateur n'a pas besoin de votre mot de passe pour voir les fichiers. Ils peuvent simplement retirer le disque dur et l'insérer dans une autre machine pour lire les fichiers. La seule chose qui peut empêcher cela de fonctionner est le chiffrement complet du disque. N'oubliez pas votre mot de passe, car vous ne pouvez pas lire le disque sans lui.

OS X 10.11 ou version ultérieure :

1. Cliquez sur le menu Apple, puis sur Préférences système.

2. Cliquez sur Sécurité et confidentialité.

3. Ouvrez l'onglet FileVault.

4. FileVault est le nom de la fonction de chiffrement intégral du disque d'OS X et doit être activé.

Fenêtres 10:

Les ordinateurs portables Windows 10 plus récents ont automatiquement le chiffrement intégral du disque activé si vous vous connectez avec un compte Microsoft.

Pour vérifier que le chiffrement intégral du disque est activé :

1. Ouvrez l'application Paramètres

2. Accédez à Système > À propos

3. Recherchez le paramètre "Chiffrement de l'appareil" en bas du panneau À propos de.

Remarque : Si vous n'avez pas de section intitulée "Chiffrement de l'appareil", recherchez le paramètre intitulé "Paramètres BitLocker".

4. Cliquez dessus et vérifiez que chaque lecteur est marqué "BitLocker activé".

5. Si vous cliquez dessus et que rien ne se passe, le cryptage n'est pas activé et vous devez l'activer.

Disques durs externes

Si vous perdez votre disque dur externe, n'importe qui peut prendre et lire son contenu. La seule chose qui peut empêcher cela est le chiffrement complet du disque. Cela s'applique également aux clés USB et à tous les périphériques de stockage. N'oubliez pas votre mot de passe, car vous ne pouvez pas lire le disque sans lui.

OS X 10.11 ou version ultérieure :

Ouvrez le Finder, cliquez avec le bouton droit sur le lecteur et choisissez "Obtenir des informations". La ligne marquée "Format" devrait indiquer "crypté", comme dans cette capture d'écran :

Fenêtres 10:

Le chiffrement des disques externes n'est disponible qu'avec BitLocker, une fonctionnalité qui n'est incluse que dans Windows 10 Professionnel ou supérieur. Pour vérifier que votre disque externe est chiffré, appuyez sur la touche Windows, tapez "BitLocker Drive Encryption" et ouvrez l'application "BitLocker Drive Encryption". Le disque dur externe doit être marqué avec les mots "BitLocker activé". Voici une capture d'écran de quelqu'un qui n'a pas encore chiffré la partition C : :

Élagage des données

Supprimer les anciennes données

Il est sage de supprimer les données inutiles qui ne sont plus utiles ou qui ont expiré. Il peut s'agir d'anciennes sauvegardes ou de fichiers ou d'anciennes newsletters enregistrées sur Mailchimp.

Google vous-même

Google votre nom et votre adresse e-mail au moins une fois par mois.

- Si vous trouvez quoi que ce soit qui pourrait compromettre votre sécurité, demandez immédiatement à la personne qui a mis l'information en ligne de la supprimer.

- Après sa suppression ou sa modification pour supprimer votre identité, supprimez-le du cache de Google

Renforcer la sécurité sur les comptes de médias sociaux

Que ce soit personnel ou lié au ministère, passez en revue les paramètres de sécurité de vos comptes de médias sociaux. Assurez-vous que vous n'avez pas de publications ou d'images compromettantes. Est-il défini sur privé ? Assurez-vous que les applications tierces n'ont pas plus d'accès qu'elles ne le devraient.

Compartimenter les environnements de travail et personnels

C'est probablement le plus difficile à mettre en œuvre pour la plupart. Cependant, si vous le faites depuis le début, ce sera plus facile.

Utilisez des navigateurs distincts pour le travail et la vie personnelle. Dans ces navigateurs, utilisez des comptes de gestionnaire de mots de passe indépendants. De cette façon, l'historique de recherche de votre site Web et les signets sont séparés.

Créer une évaluation des risques et un plan d'urgence

Lorsque vous travaillez dans des zones à haut risque, les documents d'évaluation des risques et de planification d'urgence (RACP) sont conçus pour vous aider à identifier les menaces de sécurité potentielles susceptibles de se produire dans votre contexte M2DMM et à créer un plan de réponse approprié si elles se produisent.

Vous pouvez convenir en équipe de la manière dont vous partagerez votre implication dans le travail, de la manière dont vous communiquerez par voie électronique et des lignes directrices pour la confiance de l'équipe.

Énumérez dans la prière les menaces possibles, le niveau de risque de la menace, les fils-pièges et comment prévenir ou gérer la menace.

Planifier un audit de sécurité récurrent

Une dernière recommandation est que votre équipe M2DMM envisage de planifier un audit de sécurité récurrent. Appliquez ces meilleures pratiques ainsi que celles que vous avez apprises après avoir effectué une évaluation et un plan de gestion des risques sur le terrain. Assurez-vous que chaque personne remplit une liste de contrôle pour une sécurité optimale.

Utilisez la liste de contrôle d'audit de gestion des risques de Kingdom.Training

Utilisez la liste de contrôle d'audit de gestion des risques de Kingdom.Training