Risikostyring i medier for at gøre bevægelser (M2DMM)

Risikostyring er ikke enkel, ikke en engangsbegivenhed eller beslutning, men den er essentiel. Det er også holistisk, valg du træffer (eller undlader at træffe) på et område påvirker helheden. Vi vil gerne udstyre dig ved at dele nogle af de bedste praksisser, vi har samlet op undervejs. Må vi modigt skubbe tilbage mod frygt, mens vi giver efter for visdom, og må Gud give os indsigt til at skelne mellem de to.

Hvis du gerne vil tilføje noget, du har lært, er du velkommen til at efterlade en kommentar nederst.

Tilføj beskyttelse til dine enheder

Gør det til en del af dine partnerskabsaftaler, at M2DMM-medlemmer skal sikre deres enheder (dvs. bærbar computer, desktop, tablet, harddisk, mobiltelefon)

➤ Slå skærmlås til (hvis din enhed f.eks. ikke er aktiv i 5 minutter, låses den og kræver adgangskoden).

➤ Opret stærke adgangskoder/biometri til at få adgang til enheder.

➤ Krypter enheder.

➤ Installer et antivirusprogram.

➤ Installer altid de seneste opdateringer.

➤ Undgå at slå autofyld til.

➤ Bliv ikke logget på konti.

➤ Brug en VPN til arbejdet.

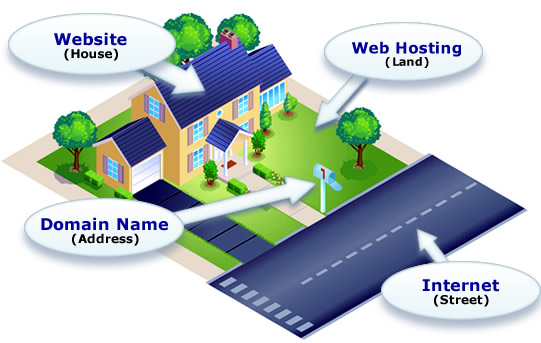

Secure Sockets Layer (SSL) eller HTTPS

Hvis et websted ikke har et SSL-certifikat, er det vigtigt, at det er konfigureret. SSL bruges til at beskytte følsomme oplysninger, der sendes over internettet. Den er krypteret, så den påtænkte modtager er den eneste, der kan få adgang til den. SSL er afgørende for beskyttelse mod hackere.

Igen, hvis du har oprettet en hjemmeside, uanset om det er en bedehjemmeside, en evangeliseringsside eller en Discipel.Værktøjer for eksempel skal du konfigurere SSL.

Hvis et websted har et SSL-certifikat, vil URL'en begynde med https://. Hvis den ikke har SSL, begynder den med http://.

Den nemmeste måde at opsætte SSL på er gennem din hostingtjeneste. Google din hostingtjenestes navn og hvordan du opsætter SSL, og du burde kunne finde instruktioner om hvordan du gør dette.

Eksempler på hostingsider og deres SSL-opsætningsvejledninger:

Sikker sikkerhedskopiering

Sikker backup er afgørende i risikostyring. Du skal have sikkerhedskopier til dine sikkerhedskopier for alle dine websteder inklusive din Disciple.Tools-instans. Gør dette også for dine personlige enheder!

Hvis du har sikre sikkerhedskopier på plads, behøver du ikke bekymre dig om nedbrud på hjemmesiden, utilsigtede sletninger og andre større fejl.

Sikkerhedskopier af hjemmeside

Primær opbevaring: Konfigurer automatiske sikkerhedskopier ugentligt til en sikker lagerplacering. Vi anbefaler Amazon S3.

Sekundær og tertiær opbevaring: Af og til og især efter væsentlige opgraderinger kan du lave kopier af disse sikkerhedskopier på et par andre sikre lagerplaceringer (f.eks. Google Drev og/eller krypteret og adgangskodebeskyttet ekstern harddisk)

Hvis du bruger WordPress, så overvej disse backup-plugins:

Vi anbefaler og bruger UpraftPlus til vores backups. Den gratis version sikkerhedskopierer ikke Disciple.Tools-data, så for at bruge dette plugin skal du betale for premium-kontoen.

Vi har også testet BackWPup. Dette plugin er gratis, men mere udfordrende at konfigurere.

Begrænset adgang

Jo mere adgang du giver til konti, jo højere er risikoen. Ikke alle behøver at have administratorrollen som et websted. En administrator kan gøre hvad som helst ved et websted. Lær de forskellige roller for dit websted og giv dem ud i henhold til personens ansvar.

Hvis der er et brud, ønsker du, at den mindste mængde information er tilgængelig. Giv ikke adgang til værdifulde konti til personer, der ikke vedligeholder cybersikkerhed bedste praksis.

Anvend dette princip på websteder, sociale mediekonti, adgangskodeadministratorer, e-mailmarketingtjenester (dvs. Mailchimp) osv.

Hvis du bruger et WordPress-websted, kan du ændre en brugers rolle og tilladelsesindstillinger.

Sikre adgangskoder

Først og fremmest, DEL IKKE ADGANGSKODE med andre. Hvis du af en eller anden grund bliver nødt til det, skal du ændre din adgangskode bagefter.

For det andet er det VITALT, at alle, der er en del af dit M2DMM-team, bruger sikre adgangskoder.

Jo mere en person har adgang til, jo mere bevidst skal de være om at have en anden sikker adgangskode til HVER konto.

Det er næsten umuligt at huske disse adgangskoder, og det er ikke klogt at skrive dine adgangskoder ned i en notesbog eller gemme dem direkte på din computer. Overvej at bruge en adgangskodemanager som 1Password.

Sørg for, at din e-mail er blevet tilmeldt Er jeg blevet pwnded?. Dette websted giver dig besked, når din e-mail vises i en hacket og lækket database online. Hvis dette sker, skal du straks ændre din adgangskode.

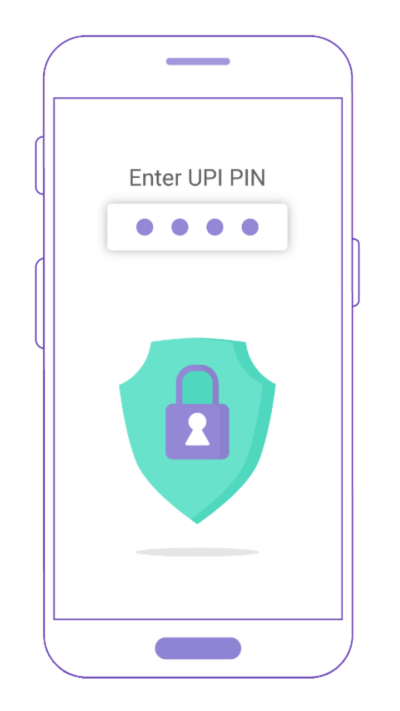

2-trin-verifikation

Brug 2-trinsbekræftelse, når det er muligt. Dette vil give dine digitale konti den bedste beskyttelse mod hackere. Det er det dog bydende nødvendigt at du sikkert gemmer backup-koder for hver konto, du bruger den med. Dette er tilfældet, hvis du ved et uheld mister den enhed, du bruger til 2-trinsbekræftelse.

Sikker e-mail

Du vil have en e-mail-tjeneste, der holder sig opdateret med de nyeste sikkerhedsfunktioner. Brug heller ikke dit personlige navn eller identificerende detaljer i dine brugeroplysninger.

gmail er en af de førende e-mail-tjenester til e-mail-sikkerhed. Hvis du bruger det, smelter det ind og får det ikke til at virke, som om du forsøger at være sikker.

protonmail er nyere og har i øjeblikket aktive opdateringer. Hvis du bruger det, er det tydeligt, at du forsøger at bruge en sikker e-mail, og den smelter ikke sammen med andre e-mails.

Virtuelle private netværk (VPN'er)

VPN'er er noget, du skal overveje, når du laver en risikostyring plan. Hvis du bor på et højrisikosted, vil en VPN være endnu et lag af beskyttelse for M2DMM-arbejde. Hvis du ikke gør det, kan det være nødvendigt eller ikke.

Brug ikke en VPN, når du får adgang til Facebook, da dette kan få Facebook til at lukke din annoncekonto.

VPN'er ændrer IP-adressen på en computer og giver dine data et ekstra lag af beskyttelse. Du vil have en VPN, hvis du ikke ønsker, at den lokale regering eller internetudbyder skal se, hvilke websteder du besøger.

Husk, VPN'er sænker forbindelseshastigheden. De kan forstyrre tjenester og websteder, der ikke kan lide proxyer, og det kan medføre, at din konto bliver markeret.

VPN-ressourcer

VPN-ressourcer

- Til betaling Den bedste VPN-tjeneste 2019 af Tech Radar

- Det er nemt at opsætte en VPN på en sådan måde, at den faktisk ikke beskytter dig mod overvågning. For at kontrollere, om din VPN fungerer korrekt, skal du besøge https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

Digital helt

Når du opretter digitale konti, vil de bede om personlige oplysninger såsom navn, adresse, telefonnumre, kreditkortoplysninger osv.

For at tilføje et ekstra lag af sikkerhed, overveje at rekruttere en Digital helt til dit hold. En Digital Hero melder sig frivilligt til deres identitet for at oprette de digitale konti.

En Digital Hero repræsenterer en juridisk enhed som en virksomhed, non-profit eller organisation til at oprette en Meta Business-konto i den juridiske enheds navn. Meta er moderselskabet til Facebook og Instagram.

De er en person, der ikke bor i landet, og som er i stand til at beskytte ministeriet mod lokaliserede sikkerhedstrusler (dvs. hackere, fjendtlige grupper eller regeringer osv.).

Krypterede harddiske

Ligesom VPN'er og Digital Heros er det at have fuldt krypterede harddiske en bedste praksis for risikostyring for højrisikoområder.

Sørg for fuldt ud at kryptere harddiskene på alle dine enheder (dvs. bærbar computer, desktop, tablet, ekstern harddisk, mobiltelefon)

iPhones og iPads

Så længe du har en adgangskode indstillet på din iOS-enhed, er den krypteret.

Laptops

Den, der har fysisk adgang til din computer, behøver ikke din adgangskode for at se filerne. De kan simpelthen fjerne harddisken og indsætte den i en anden maskine for at læse filerne. Det eneste, der kan forhindre dette i at virke, er kryptering på fuld disk. Glem ikke din adgangskode, da du ikke kan læse disken uden den.

OS X 10.11 eller nyere:

1. Klik på Apple-menuen og derefter på Systemindstillinger.

2. Klik på Sikkerhed og privatliv.

3. Åbn fanen FileVault.

4. FileVault er navnet på OS X's fuld-disk krypteringsfunktion, og den skal være aktiveret.

Windows 10:

Nyere Windows 10 bærbare computere har automatisk fuld-disk-kryptering aktiveret, hvis du logger på med en Microsoft-konto.

Sådan kontrolleres, at fuld disk-kryptering er aktiveret:

1. Åbn appen Indstillinger

2. Naviger til System > Om

3. Se efter indstillingen "Enhedskryptering" nederst i panelet Om.

Bemærk: Hvis du ikke har en sektion med titlen "Enhedskryptering", så se efter indstillingen med titlen "BitLocker-indstillinger."

4. Klik på det, og kontroller, at hvert drev er markeret med "BitLocker on".

5. Hvis du klikker på den, og der ikke sker noget, har du ikke kryptering aktiveret, og du skal aktivere den.

Eksterne harddiske

Hvis du mister din eksterne harddisk, kan enhver tage og læse dens indhold. Det eneste, der kan forhindre dette i at ske, er kryptering på fuld disk. Dette gælder også USB-sticks og eventuelle lagerenheder. Glem ikke din adgangskode, da du ikke kan læse disken uden den.

OS X 10.11 eller nyere:

Åbn Finder, højreklik på drevet, og vælg "Få info". Linjen markeret "Format" skal sige "krypteret", som i dette skærmbillede:

Windows 10:

Kryptering af eksterne drev er kun tilgængelig med BitLocker, en funktion, der kun er inkluderet i Windows 10 Professional eller bedre. For at kontrollere, at din eksterne disk er krypteret, skal du trykke på Windows-tasten, skrive "BitLocker Drive Encryption" og åbne appen "BitLocker Drive Encryption". Den eksterne harddisk skal være markeret med ordene "BitLocker on". Her er et skærmbillede af en person, der endnu ikke har krypteret C:-partitionen:

Databeskæring

Fjern gamle data

Det er klogt at fjerne unødvendige data, der ikke længere er nyttige eller udløbne. Dette kan være gamle sikkerhedskopier eller filer eller tidligere nyhedsbreve gemt på Mailchimp.

Google dig selv

Google dit navn og din e-mailadresse mindst én gang om måneden.

- Hvis du finder noget, der kan kompromittere din sikkerhed, skal du straks bede den, der har lagt oplysningerne online, om at fjerne dem.

- Når den er slettet eller ændret for at fjerne din identitet, fjerne det fra Googles cache

Skærm sikkerheden på sociale medier-konti

Uanset om det er personligt eller ministerelateret, så gå gennem sikkerhedsindstillingerne på dine sociale mediekonti. Sørg for, at du ikke har kompromitterende indlæg eller billeder. Er den sat til privat? Sørg for, at tredjepartsapps ikke har mere adgang, end de burde.

Opdel arbejds- og personlige miljøer

Dette er nok det mest udfordrende at implementere for de fleste. Men hvis du gør det fra begyndelsen, bliver det nemmere.

Brug separate browsere til arbejde og privatliv. I disse browsere skal du bruge uafhængige adgangskodeadministratorkonti. På denne måde adskilles din hjemmesides søgehistorik og bogmærker.

Opret en risikovurdering og beredskabsplan

Når du arbejder i højrisikoområder, er Risk Assessment and Contingency Planning (RACP) dokumenter designet til at hjælpe dig med at identificere eventuelle potentielle sikkerhedstrusler, der kan opstå i din M2DMM-kontekst, og oprette en passende responsplan, hvis de skulle opstå.

I kan som team aftale, hvordan I vil dele om jeres engagement i arbejdet, hvordan I vil kommunikere elektronisk og retningslinjer for teamtillid.

Skriv under bøn over mulige trusler, truslens risikoniveau, snubletråde og hvordan man forebygger eller håndterer truslen.

Planlæg en tilbagevendende sikkerhedsrevision

En sidste anbefaling er, at dit M2DMM-team overvejer at planlægge en tilbagevendende sikkerhedsrevision. Anvend disse bedste praksisser såvel som dem, du har lært efter at have lavet en risikostyringsvurdering og -plan i marken. Sørg for, at hver person udfylder en tjekliste for optimal sikkerhed.