Gestão de riscos na mídia para movimentos de formação de discípulos (M2DMM)

A gestão de riscos não é simples, não é um evento ou decisão pontual, mas é essencial. Também é holístico, as escolhas que você faz (ou deixa de fazer) em uma área afetam o todo. Queremos equipá-lo compartilhando algumas das melhores práticas que aprendemos ao longo do caminho. Que possamos enfrentar corajosamente o medo enquanto cedemos à sabedoria, e que Deus nos dê o discernimento para discernir entre os dois.

Se você gostaria de adicionar algo que aprendeu, sinta-se à vontade para deixar um comentário na parte inferior.

Adicione proteção aos seus dispositivos

Faça parte de seus acordos de parceria que os membros M2DMM devem proteger seus dispositivos (ou seja, laptop, desktop, tablet, disco rígido, telefone celular)

➤ Ative o bloqueio de tela (por exemplo, se o seu dispositivo não estiver ativo por 5 minutos, ele será bloqueado e exigirá a senha).

➤ Crie senhas/biometria fortes para acessar dispositivos.

➤ Criptografar dispositivos.

➤ Instale um aplicativo antivírus.

➤ Sempre instale as atualizações mais recentes.

➤ Evite ativar o preenchimento automático.

➤ Não fique logado em contas.

➤ Use uma VPN para trabalhar.

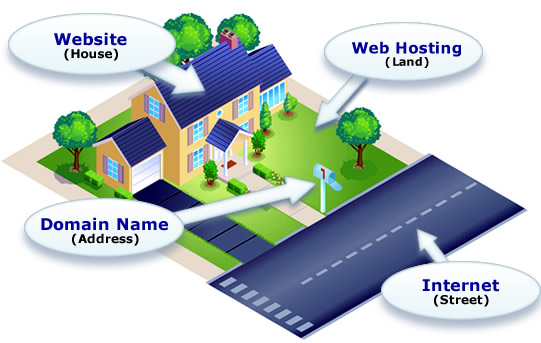

Secure Sockets Layer (SSL) ou HTTPS

Se um site não tiver um certificado SSL, é vital que seja configurado. O SSL é usado para proteger informações confidenciais enviadas pela Internet. Ele é criptografado para que o destinatário pretendido seja o único que pode acessá-lo. SSL é vital para proteção contra hackers.

Novamente, se você criou um site, seja um site de oração, um site evangelístico ou um Discípulo.Ferramentas instância, você precisa configurar o SSL.

Se um site tiver um certificado SSL, a URL começará com https://. Se não tiver SSL, começará com http://.

A maneira mais fácil de configurar o SSL é por meio do seu serviço de hospedagem. Google o nome do seu serviço de hospedagem e como configurar o SSL, e você poderá encontrar instruções sobre como fazer isso.

Exemplos de sites de hospedagem e seus guias de configuração SSL:

Backups seguros

Backups seguros são cruciais no gerenciamento de riscos. Você deve ter backups para seus backups para todos os seus sites, incluindo sua instância Disciple.Tools. Faça isso também para seus dispositivos pessoais!

Se você tiver backups seguros, não precisará se preocupar com falhas no site, exclusões acidentais e outros erros graves.

Backups de sites

Armazenamento primario: Configure backups automáticos semanalmente em um local de armazenamento seguro. Nós recomendamos Amazon S3.

Armazenamento Secundário e Terciário: Ocasionalmente e especialmente após atualizações significativas, faça cópias desses backups em alguns outros locais de armazenamento seguros (ou seja, Google Drive e/ou disco rígido externo criptografado e protegido por senha)

Se você estiver usando o WordPress, considere estes plugins de backup:

Recomendamos e usamos Upraft Plus para nossos backups. A versão gratuita não faz backup dos dados do Disciple.Tools, portanto, para usar este plug-in, você deve pagar pela conta premium.

Também testamos BackWPup. Este plug-in é gratuito, mas mais difícil de configurar.

Acesso limitado

Quanto mais acesso você der às contas, maior o risco. Nem todo mundo precisa ter a função de administrador de um site. Um administrador pode fazer qualquer coisa em um site. Aprenda as diferentes funções do seu site e distribua-as de acordo com as responsabilidades da pessoa.

Se houver uma violação, você deseja que a menor quantidade de informações esteja disponível. Não dê acesso a contas valiosas a pessoas que não mantêm cíber segurança Melhores Práticas.

Aplique este princípio a sites, contas de mídia social, gerenciadores de senhas, serviços de marketing por e-mail (por exemplo, Mailchimp) etc.

Se você estiver usando um site WordPress, poderá alterar as configurações de função e permissão de um usuário.

Senhas seguras

Em primeiro lugar, NÃO COMPARTILHE SENHAS com outras pessoas. Se for necessário, por qualquer motivo, altere sua senha posteriormente.

Em segundo lugar, é VITAL que todos que fazem parte de sua equipe M2DMM usem senhas seguras.

Quanto mais uma pessoa tiver acesso, mais intencional ela precisará ter uma senha segura diferente para CADA conta.

É quase impossível lembrar essas senhas e não é aconselhável anotar suas senhas em um caderno ou salvá-las diretamente em seu computador. Considere usar um gerenciador de senhas como 1Password.

Certifique-se de que seu e-mail foi registrado para Eu fui punido??. Este site irá notificá-lo quando seu e-mail aparecer em um banco de dados online hackeado e vazado. Se isso acontecer, altere sua senha imediatamente.

2-Step Verification

Sempre que possível, use a verificação em duas etapas. Isso oferecerá às suas contas digitais a maior proteção contra hackers. No entanto, é imperativo que você salve códigos de backup com segurança para todas as contas com as quais você o usa. Isso ocorre no caso de você perder acidentalmente o dispositivo usado para a verificação em duas etapas.

E-mail seguro

Você deseja um serviço de e-mail que se mantenha atualizado com os recursos de segurança mais recentes. Além disso, não use seu nome pessoal ou detalhes de identificação em suas informações de usuário.

Gmail é um dos principais serviços de e-mail para segurança de e-mail. Se você usá-lo, ele se mistura e não parece que você está tentando ser seguro.

Protonmail é mais recente e atualmente tem atualizações ativas. Se você estiver usando, é óbvio que está tentando usar um e-mail seguro e não se mistura com outros e-mails.

Redes Privadas Virtuais (VPNs)

VPNs são algo a considerar sempre que você estiver fazendo uma gestão de risco plano. Se você mora em um local de alto risco, uma VPN será outra camada de proteção para o trabalho M2DMM. Caso contrário, pode ou não ser necessário.

Não use uma VPN ao acessar o Facebook, pois isso pode fazer com que o Facebook desligue sua conta de publicidade.

As VPNs alteram o endereço IP de um computador e fornecem aos seus dados uma camada extra de proteção. Você vai querer uma VPN se não quiser que o governo local ou o provedor de serviços de Internet veja quais sites você está visitando.

Lembre-se de que as VPNs diminuem a velocidade da conexão. Eles podem interferir em serviços e sites que não gostam de proxies, e isso pode fazer com que sua conta seja sinalizada.

Recursos VPN

Recursos VPN

- Dê uma olhada na O Melhor Serviço VPN 2019 por Tech Radar

- É fácil configurar uma VPN de forma que ela não esteja realmente protegendo você da vigilância. Para verificar se sua VPN está funcionando corretamente, visite https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

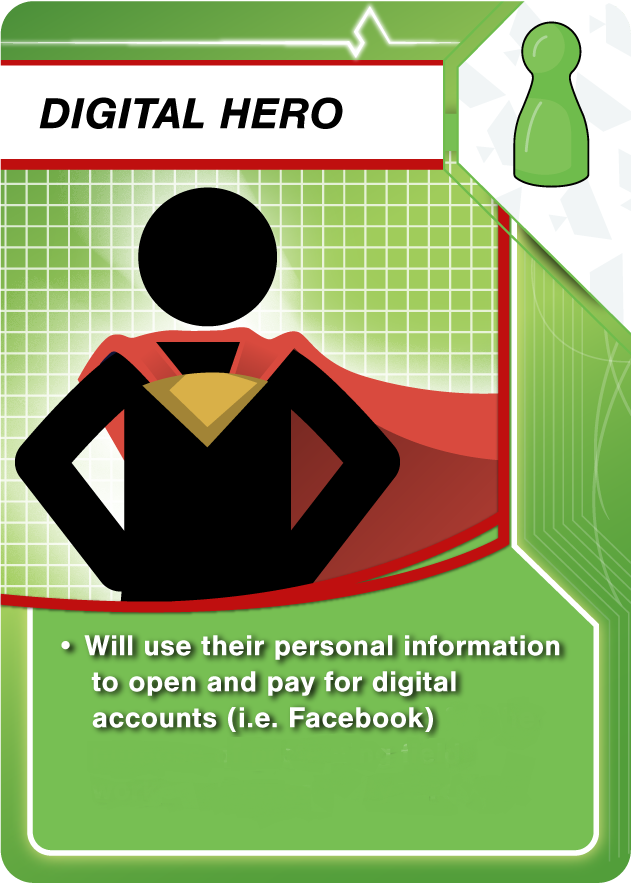

Herói Digital

Quando você configura contas digitais, elas pedem informações pessoais como nome, endereço, números de telefone, informações de cartão de crédito, etc.

Para adicionar uma camada adicional de segurança, considere recrutar um Herói Digital para sua equipe. Um Herói Digital oferece sua identidade para configurar as contas digitais.

Um Herói Digital representa uma entidade legal como uma empresa, sem fins lucrativos ou organização para configurar uma Conta Meta Business em nome da entidade legal. A Meta é a empresa controladora do Facebook e do Instagram.

Eles são alguém que não vive no país e que é capaz de proteger o ministério de ameaças de segurança localizadas (ou seja, hackers, grupos ou governos hostis, etc.).

Discos Rígidos Criptografados

Como VPNs e heróis digitais, ter discos rígidos totalmente criptografados é uma prática recomendada de gerenciamento de risco para campos de alto risco.

Certifique-se de criptografar totalmente os discos rígidos em todos os seus dispositivos (ou seja, laptop, desktop, tablet, disco rígido externo, telefone celular)

iPhones e iPads

Contanto que você tenha uma senha definida em seu dispositivo iOS, ela será criptografada.

laptops

Quem tem acesso físico ao seu computador não precisa da sua senha para ver os arquivos. Eles podem simplesmente remover o disco rígido e inseri-lo em outra máquina para ler os arquivos. A única coisa que pode impedir que isso funcione é a criptografia de disco completo. Não esqueça sua senha, pois você não pode ler o disco sem ela.

OS X 10.11 ou posterior:

1. Clique no menu Apple e, em seguida, em Preferências do sistema.

2. Clique em Segurança e Privacidade.

3. Abra a guia FileVault.

4. FileVault é o nome do recurso de criptografia de disco completo do OS X e deve ser ativado.

Janelas 10:

Os laptops Windows 10 mais recentes têm automaticamente a criptografia de disco completo habilitada se você entrar com uma conta da Microsoft.

Para verificar se a criptografia de disco completo está ativada:

1. Abra o aplicativo Configurações

2. Navegue até Sistema > Sobre

3. Procure a configuração “Device Encryption” na parte inferior do painel About.

Observação: se você não tiver uma seção intitulada “Criptografia do dispositivo”, procure a configuração intitulada “Configurações do BitLocker”.

4. Clique nele e verifique se todas as unidades estão marcadas como “BitLocker ativado”.

5. Se você clicar nele e nada acontecer, você não tem a criptografia ativada e precisa ativá-la.

Discos rígidos externos

Se você perder seu disco rígido externo, qualquer pessoa poderá pegar e ler seu conteúdo. A única coisa que pode impedir que isso aconteça é a criptografia de disco completo. Isso também se aplica a pen drives USB e a quaisquer dispositivos de armazenamento. Não esqueça sua senha, pois você não pode ler o disco sem ela.

OS X 10.11 ou posterior:

Abra o Finder, clique com o botão direito do mouse na unidade e escolha “Obter informações”. A linha marcada como “Formatar” deve dizer “criptografado”, como nesta captura de tela:

Janelas 10:

A criptografia de unidades externas só está disponível com o BitLocker, um recurso incluído apenas no Windows 10 Professional ou superior. Para verificar se seu disco externo está criptografado, pressione a tecla Windows, digite “BitLocker Drive Encryption” e abra o aplicativo “BitLocker Drive Encryption”. O disco rígido externo deve estar marcado com as palavras “BitLocker ativado”. Aqui está uma captura de tela de alguém que ainda não criptografou a partição C::

Remoção de dados

Remover Dados Antigos

É aconselhável remover dados desnecessários que não são mais úteis ou expirados. Podem ser backups ou arquivos antigos ou boletins informativos salvos no Mailchimp.

Google você mesmo

Google seu nome e endereço de e-mail pelo menos mensalmente.

- Se você encontrar algo que possa comprometer sua segurança, peça imediatamente a quem colocou a informação online para removê-la.

- Depois de ser excluído ou alterado para remover sua identidade, removê-lo do cache do Google

Reforce a segurança nas contas de mídia social

Seja pessoal ou relacionado ao ministério, verifique as configurações de segurança em suas contas de mídia social. Certifique-se de não ter postagens ou fotos comprometedoras. Está definido como privado? Certifique-se de que aplicativos de terceiros não tenham mais acesso do que deveriam.

Compartimentar ambientes de trabalho e pessoais

Este é provavelmente o mais desafiador de implementar para a maioria. No entanto, se você fizer isso desde o início, será mais fácil.

Utilize navegadores separados para trabalho e vida pessoal. Nesses navegadores, use contas de gerenciador de senhas independentes. Dessa forma, o histórico de pesquisa do site e os favoritos são separados.

Crie uma avaliação de risco e um plano de contingência

Ao trabalhar em áreas de alto risco, os documentos de Avaliação de Risco e Planejamento de Contingência (RACP) são projetados para ajudá-lo a identificar quaisquer ameaças de segurança em potencial que possam ocorrer em seu contexto M2DMM e criar um plano de resposta apropriado caso ocorram.

Você pode concordar como equipe sobre como compartilhará seu envolvimento com o trabalho, como se comunicará eletronicamente e as diretrizes para a confiança da equipe.

Em espírito de oração, liste possíveis ameaças, o nível de risco da ameaça, armadilhas e como prevenir ou lidar com a ameaça.

Agende uma auditoria de segurança recorrente

Uma recomendação final é que sua equipe M2DMM considere agendar uma auditoria de segurança recorrente. Aplique essas práticas recomendadas, bem como aquelas que você aprendeu depois de fazer uma avaliação e um plano de gerenciamento de riscos de campo. Certifique-se de que cada pessoa preencha uma lista de verificação para segurança ideal.

Use a lista de verificação de auditoria de gerenciamento de riscos da Kingdom.Training

Use a lista de verificação de auditoria de gerenciamento de riscos da Kingdom.Training