Ռիսկերի կառավարում լրատվամիջոցներից մինչև աշակերտական շարժումներ (M2DMM)

Ռիսկերի կառավարումը պարզ չէ, մեկանգամյա իրադարձություն կամ որոշում չէ, բայց այն էական է: Այն նաև ամբողջական է, ընտրությունները, որոնք դուք անում եք (կամ չեք անում) մեկ ոլորտում, ազդում են ամբողջի վրա: Մենք ցանկանում ենք զինել ձեզ՝ կիսվելով ճանապարհին մեր ձեռք բերած լավագույն փորձերից: Թող որ մենք խիզախորեն ետ մղվենք վախի դեմ՝ զիջելով իմաստությանը, և թող Աստված մեզ ընձեռի ըմբռնումը՝ տարբերելու այդ երկուսը:

Եթե ցանկանում եք ավելացնել ձեր սովորածը, ազատ զգալ թողնել մեկնաբանություն ներքևում:

Ավելացրեք պաշտպանություն ձեր սարքերին

Ձեր գործընկերության պայմանագրերի մի մասը դարձրեք, որ M2DMM անդամները պետք է ապահովեն իրենց սարքերը (այսինքն՝ նոութբուքը, աշխատասեղանը, պլանշետը, կոշտ սկավառակը, բջջային հեռախոսը)

➤ Միացրեք էկրանի կողպումը (օրինակ, եթե ձեր սարքը 5 րոպե ակտիվ չէ, այն կկողպվի և կպահանջի գաղտնաբառը):

➤ Ստեղծեք ուժեղ գաղտնաբառեր/կենսաչափություն սարքեր մուտք գործելու համար:

➤ Գաղտնագրեք սարքերը:

➤ Տեղադրեք հակավիրուսային հավելված:

➤ Միշտ տեղադրեք վերջին թարմացումները:

➤ Խուսափեք միացնել ավտոմատ լրացումը:

➤ Մի մնացեք մուտք գործած հաշիվներում:

➤ Օգտագործեք VPN աշխատանքի համար:

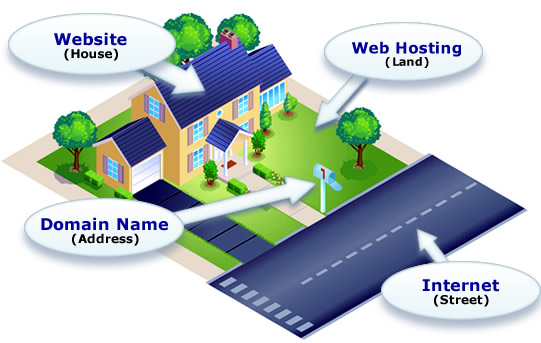

Secure Sockets Layer (SSL) կամ HTTPS

Եթե կայքը չունի SSL վկայագիր, ապա դրա կարգավորումը շատ կարևոր է: SSL-ն օգտագործվում է համացանցով ուղարկված զգայուն տեղեկատվությունը պաշտպանելու համար: Այն ծածկագրված է այնպես, որ նախատեսված ստացողը միակն է, ով կարող է մուտք գործել դրան: SSL-ը կենսական նշանակություն ունի հաքերներից պաշտպանվելու համար:

Կրկին, եթե դուք ստեղծել եք կայք, լինի դա աղոթքի կայք, ավետարանչական կայք, թե ա Աշակերտ.Գործիքներ Օրինակ, դուք պետք է կարգավորեք SSL-ը:

Եթե կայքն ունի SSL վկայագիր, URL-ը կսկսվի դրանով https://. Եթե այն չունի SSL, այն կսկսվի http://.

SSL կարգավորելու ամենադյուրին ճանապարհը ձեր հոստինգ ծառայության միջոցով է: Google ձեր հոսթինգ ծառայության անունը և ինչպես կարգավորել SSL-ը, և դուք պետք է կարողանաք գտնել հրահանգներ, թե ինչպես դա անել:

Հոսթինգ կայքերի օրինակներ և դրանց SSL տեղադրման ուղեցույցներ:

Անվտանգ կրկնօրինակումներ

Անվտանգ կրկնօրինակները կարևոր նշանակություն ունեն ռիսկերի կառավարման մեջ: Դուք պետք է ունենաք կրկնօրինակներ ձեր բոլոր կայքերի համար, ներառյալ ձեր Disciple.Tools օրինակը: Դա արեք նաև ձեր անձնական սարքերի համար:

Եթե ունեք ապահով պահուստավորումներ, ապա դուք ստիպված չեք լինի անհանգստանալ վեբ կայքի խափանումների, պատահական ջնջումների և այլ խոշոր սխալների մասին:

Կայքի կրկնօրինակում

Առաջնային պահեստավորում. Կարգավորեք ավտոմատ կրկնօրինակումները շաբաթական անվտանգ պահեստավորման վայրում: Մենք խորհուրդ ենք տալիս Amazon S3.

Երկրորդական և երրորդային պահեստավորում. Երբեմն, և հատկապես զգալի թարմացումներից հետո, կրկնօրինակեք այդ պահուստները մի քանի այլ անվտանգ պահեստային վայրերում (այսինքն՝ Google Drive-ում և/կամ կոդավորված և գաղտնաբառով պաշտպանված արտաքին կոշտ սկավառակում)

Եթե դուք օգտագործում եք WordPress, հաշվի առեք այս պահուստային հավելումները.

Մենք խորհուրդ ենք տալիս և օգտագործում UpraftPlus մեր կրկնօրինակների համար: Անվճար տարբերակը չի կրկնօրինակում Disciple.Tools-ի տվյալները, ուստի այս փլագինը օգտագործելու համար դուք պետք է վճարեք պրեմիում հաշվի համար:

Մենք նաև փորձարկել ենք BackWPup. Այս փլագինը անվճար է, բայց ավելի դժվար է կարգավորել:

Սահմանափակ մուտք

Որքան ավելի շատ մուտք եք տալիս հաշիվներին, այնքան բարձր է ռիսկը: Բոլորը չէ, որ պետք է ունենան կայքի ադմինիստրատորի դերը: Ադմինը կարող է ամեն ինչ անել կայքի հետ: Իմացեք ձեր կայքի տարբեր դերերը և տրամադրեք դրանք ըստ անձի պարտականությունների:

Եթե կա խախտում, դուք ցանկանում եք, որ նվազագույն քանակությամբ տեղեկատվություն լինի: Արժեքավոր հաշիվների հասանելիություն մի տվեք այն մարդկանց, ովքեր չեն պահպանում կիբեռանվտանգության լավագույն փորձը:

Կիրառեք այս սկզբունքը կայքերի, սոցիալական մեդիայի հաշիվների, գաղտնաբառերի կառավարիչների, էլփոստի շուկայավարման ծառայությունների (այսինքն՝ Mailchimp) նկատմամբ և այլն:

Եթե դուք օգտագործում եք WordPress կայք, կարող եք փոխել օգտատիրոջ դերը և թույլտվության կարգավորումները:

Ապահով գաղտնաբառեր

Նախ՝ ՄԻ ԿԻՍՎԵՔ գաղտնաբառերը ուրիշների հետ: Եթե ինչ-ինչ պատճառներով ստիպված լինեք, ապա փոխեք ձեր գաղտնաբառը:

Երկրորդ, ԿԵՆԱԿԱՆ Է, որ բոլորը, ովքեր ձեր M2DMM թիմի անդամ են, օգտագործեն անվտանգ գաղտնաբառեր:

Որքան ավելի շատ մարդ հասանելի լինի, այնքան ավելի միտումնավոր պետք է լինի, որ նա ունենա տարբեր անվտանգ գաղտնաբառ ՅՈՒՐԱՔԱՆՉՅՈՒՐ հաշվի համար:

Գրեթե անհնար է հիշել այս գաղտնաբառերը, և խելամիտ չէ գրել ձեր գաղտնաբառերը նոթատետրում կամ պահել դրանք անմիջապես ձեր համակարգչում: Մտածեք օգտագործել գաղտնաբառերի կառավարիչ, ինչպիսին է 1Password.

Համոզվեք, որ ձեր էլ.փոստը գրանցվել է Արդյո՞ք ես զբաղված եմ եղել?. Այս կայքը ձեզ կտեղեկացնի, երբ ձեր էլ.փոստը հայտնվի կոտրված և արտահոսած տվյալների բազայում առցանց: Եթե դա տեղի ունենա, անմիջապես փոխեք ձեր գաղտնաբառը:

2-քայլ ստուգում

Հնարավորության դեպքում օգտագործեք 2-քայլ հաստատում: Սա ձեր թվային հաշիվներին կառաջարկի առավելագույն պաշտպանություն հաքերներից: Այնուամենայնիվ, դա այդպես է հրամայական որ դուք ապահով կերպով պահում եք պահուստային կոդերը յուրաքանչյուր հաշվի համար, որով այն օգտագործում եք: Սա այն դեպքում, երբ դուք պատահաբար կորցնեք սարքը, որն օգտագործում եք երկքայլ հաստատման համար:

Ապահով էլ

Ցանկանում եք էլփոստի ծառայություն, որը թարմացված է անվտանգության վերջին հնարավորությունների վերաբերյալ: Նաև մի օգտագործեք ձեր անձնական անունը կամ նույնականացման տվյալները ձեր օգտատիրոջ տեղեկատվության մեջ:

Gmail էլեկտրոնային փոստի անվտանգության առաջատար ծառայություններից մեկն է: Եթե դուք օգտագործում եք այն, այն միաձուլվում է և չի թվում, թե դուք փորձում եք ապահով լինել:

Պրոտոն փոստ ավելի նոր է և ներկայումս ունի ակտիվ թարմացումներ: Եթե դուք օգտագործում եք այն, ակնհայտ է, որ դուք փորձում եք օգտագործել անվտանգ էլ.

Վիրտուալ մասնավոր ցանցեր (VPN)

VPN-ները հաշվի առնելու բան են, երբ դուք կատարում եք a Ռիսկերի կառավարում պլան. Եթե դուք ապրում եք բարձր ռիսկային վայրում, VPN-ը կլինի պաշտպանության ևս մեկ շերտ M2DMM աշխատանքի համար: Եթե չես անում, դա կարող է անհրաժեշտ լինել կամ չլինել:

Ֆեյսբուք մուտք գործելու ժամանակ մի օգտագործեք VPN, քանի որ դա կարող է պատճառ դառնալ, որ Facebook-ը փակի ձեր գովազդային հաշիվը:

VPN-ները փոխում են համակարգչի IP հասցեն և ձեր տվյալներին տալիս են պաշտպանության լրացուցիչ շերտ: Դուք կցանկանաք VPN, եթե չեք ցանկանում, որ տեղական իշխանությունը կամ ինտերնետ ծառայության մատակարարը տեսնի, թե որ կայքերն եք դուք այցելում:

Հիշեք, VPN-ները դանդաղեցնում են կապի արագությունը. Նրանք կարող են խանգարել ծառայություններին և կայքերին, որոնք չեն սիրում վստահված անձեր, և դա կարող է պատճառ դառնալ, որ ձեր հաշիվը դրոշակվի:

VPN ռեսուրսներ

VPN ռեսուրսներ

- Ստուգել Լավագույն VPN ծառայություն 2019-ը Tech Radar-ի կողմից

- Հեշտ է ստեղծել VPN այնպես, որ այն իրականում ձեզ չպաշտպանի հսկողությունից. Ստուգելու համար, թե արդյոք ձեր VPN-ը ճիշտ է աշխատում, այցելեք https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

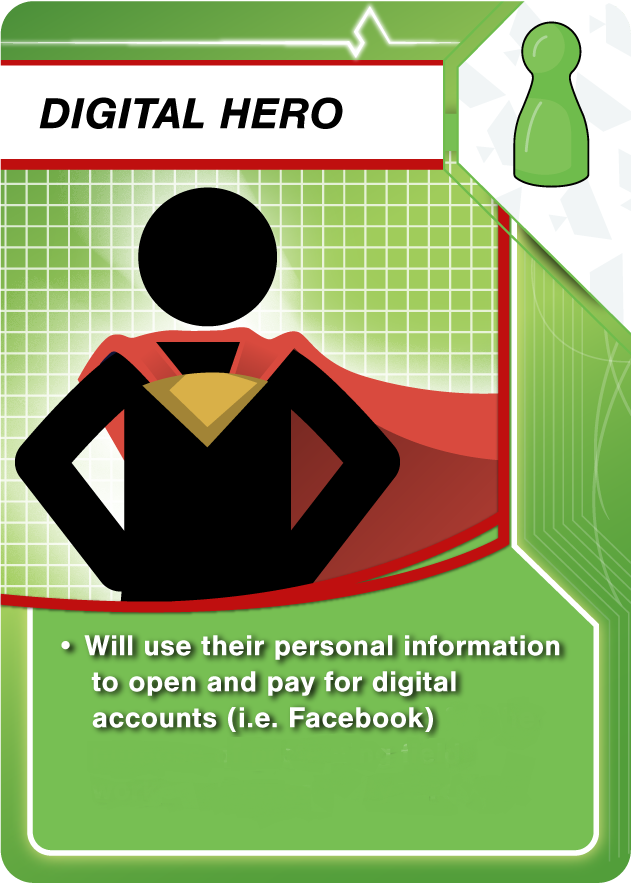

Թվային հերոս

Երբ դուք ստեղծում եք թվային հաշիվներ, նրանք կխնդրեն անձնական տեղեկություններ, ինչպիսիք են անունը, հասցեն, հեռախոսահամարները, վարկային քարտի տվյալները և այլն:

Անվտանգության լրացուցիչ շերտ ավելացնելու համար մտածեք հավաքագրելու մասին ա Թվային հերոս ձեր թիմին: Թվային հերոսը կամավոր է ներկայացնում իրենց ինքնությունը՝ թվային հաշիվները ստեղծելու համար:

Թվային հերոսը ներկայացնում է իրավաբանական անձ, ինչպիսին է բիզնեսը, շահույթ չհետապնդող կազմակերպությունը կամ կազմակերպությունը՝ իրավաբանական անձի անունով Meta Business Account ստեղծելու համար: Meta-ն Facebook-ի և Instagram-ի մայր ընկերությունն է:

Նրանք երկրում չապրող մարդիկ են, ովքեր ի վիճակի են պաշտպանել նախարարությունը տեղայնացված անվտանգության սպառնալիքներից (այսինքն՝ հաքերներից, թշնամական խմբերից կամ կառավարություններից և այլն):

Կոդավորված կոշտ սկավառակներ

VPN-ների և թվային հերոսների նման, լիովին կոդավորված կոշտ սկավառակներ ունենալը ռիսկերի կառավարման լավագույն փորձն է բարձր ռիսկային ոլորտների համար:

Համոզվեք, որ ամբողջությամբ կոդավորված եք կոշտ սկավառակները ձեր բոլոր սարքերում (այսինքն՝ նոութբուք, աշխատասեղան, պլանշետ, արտաքին կոշտ սկավառակ, բջջային հեռախոս)

iPhone-ներ և iPad-ներ

Քանի դեռ դուք ունեք գաղտնաբառ ձեր iOS սարքի վրա, այն կոդավորված է:

Դյուրակիր

Ով ֆիզիկական մուտք ունի ձեր համակարգչին, ֆայլերը տեսնելու համար ձեր գաղտնաբառը պետք չէ: Նրանք կարող են պարզապես հեռացնել կոշտ սկավառակը և տեղադրել այն մեկ այլ մեքենայի մեջ՝ ֆայլերը կարդալու համար: Միակ բանը, որը կարող է խանգարել այս աշխատանքին, դա ամբողջական սկավառակի կոդավորումն է: Մի մոռացեք ձեր գաղտնաբառը, քանի որ առանց դրա չեք կարող կարդալ սկավառակը:

OS X 10.11 կամ ավելի ուշ.

1. Սեղմեք Apple-ի ընտրացանկը, այնուհետև Համակարգի նախապատվությունները:

2. Սեղմեք Անվտանգություն և գաղտնիություն:

3. Բացեք FileVault ներդիրը:

4. FileVault-ը OS X-ի ամբողջական սկավառակի կոդավորման հատկության անունն է, և այն պետք է միացված լինի:

Windows 10:

Ավելի նոր Windows 10 նոութբուքերի ավտոմատ կերպով միացված է ամբողջական սկավառակի կոդավորումը, եթե մուտք եք գործում Microsoft-ի հաշիվ:

Ստուգելու համար, որ ամբողջական սկավառակի կոդավորումը միացված է.

1. Բացեք Կարգավորումներ ծրագիրը

2. Նավարկեք դեպի System > About

3. Փնտրեք «Սարքի գաղտնագրում» պարամետրը «Մոտ» վահանակի ներքևում:

Նշում. Եթե դուք չունեք «Սարքի գաղտնագրում» վերնագրով բաժին, ապա փնտրեք «BitLocker Settings» վերնագրով կարգավորումը:

4. Սեղմեք դրա վրա և ստուգեք, որ յուրաքանչյուր կրիչ նշված է «BitLocker on»:

5. Եթե սեղմում եք դրա վրա, և ոչինչ տեղի չի ունենում, ապա գաղտնագրումը միացված չէ, և դուք պետք է միացնեք այն:

Արտաքին կոշտ սկավառակներ

Եթե կորցնեք ձեր արտաքին կոշտ սկավառակը, բոլորը կարող են վերցնել և կարդալ դրա բովանդակությունը: Միակ բանը, որը կարող է խանգարել դա տեղի ունենալ, ամբողջական սկավառակի կոդավորումն է: Սա վերաբերում է նաև USB կրիչներին և ցանկացած պահեստավորման սարքերին: Մի մոռացեք ձեր գաղտնաբառը, քանի որ առանց դրա չեք կարող կարդալ սկավառակը:

OS X 10.11 կամ ավելի ուշ.

Բացեք Finder-ը, աջ սեղմեք սկավառակի վրա և ընտրեք «Ստացեք տեղեկատվություն»: «Ձևաչափ» նշված տողը պետք է գրի «կոդավորված», ինչպես այս սքրինշոթում.

Windows 10:

Արտաքին կրիչների գաղտնագրումը հասանելի է միայն BitLocker-ի հետ, մի գործառույթ, որն ընդգրկված է միայն Windows 10 Professional-ում կամ ավելի լավ: Ստուգելու համար, որ ձեր արտաքին սկավառակը գաղտնագրված է, սեղմեք Windows ստեղնը, մուտքագրեք «BitLocker Drive Encryption» և բացեք «BitLocker Drive Encryption» հավելվածը: Արտաքին կոշտ սկավառակը պետք է նշվի «BitLocker միացված» բառերով: Ահա մեկի սքրինշոթը, ով դեռ չի գաղտնագրել C: միջնորմը.

Տվյալների հատում

Հեռացնել հին տվյալները

Խելամիտ է հեռացնել ավելորդ տվյալները, որոնք այլևս օգտակար չեն կամ ժամկետանց են: Սա կարող է լինել հին կրկնօրինակներ կամ ֆայլեր կամ Mailchimp-ում պահված նախկին տեղեկագրեր:

Գուգլ ինքդ քեզ

Գուգլեք ձեր անունը և էլ․ հասցեն առնվազն ամսական։

- Եթե գտնում եք որևէ բան, որը կարող է վտանգի ենթարկել ձեր անվտանգությունը, անմիջապես խնդրեք, ով տեղադրում է տեղեկատվությունը առցանց, հեռացնել այն:

- Այն ջնջվելուց կամ փոխվելուց հետո՝ ձեր ինքնությունը հեռացնելու համար, հեռացնել այն Google-ի քեշից

Խստացնել անվտանգությունը սոցիալական մեդիայի հաշիվների վրա

Անկախ նրանից, թե դա անձնական է, թե նախարարության հետ կապված, անցեք ձեր սոցիալական մեդիայի հաշիվների անվտանգության կարգավորումները: Համոզվեք, որ դուք չունեք զիջող գրառումներ կամ նկարներ: Արդյո՞ք այն դրված է մասնավորի վրա: Համոզվեք, որ երրորդ կողմի հավելվածներն ավելի շատ հասանելիություն չունեն, քան պետք է:

Տարանջատեք աշխատանքային և անձնական միջավայրերը

Սա, հավանաբար, ամենադժվարն է իրականացնել շատերի համար: Այնուամենայնիվ, եթե դա անեք ի սկզբանե, ավելի հեշտ կլինի:

Օգտագործեք առանձին բրաուզերներ աշխատանքային և անձնական կյանքի համար: Այդ բրաուզերների ներսում օգտագործեք գաղտնաբառերի կառավարչի անկախ հաշիվներ: Այսպիսով, ձեր կայքի որոնման պատմությունը և էջանիշները բաժանվում են:

Ստեղծեք ռիսկերի գնահատման և արտակարգ իրավիճակների պլան

Բարձր ռիսկային տարածքներում աշխատելիս Ռիսկերի գնահատման և արտակարգ իրավիճակների պլանավորման (RACP) փաստաթղթերը նախագծված են՝ օգնելու ձեզ բացահայտել անվտանգության հնարավոր սպառնալիքները, որոնք կարող են առաջանալ ձեր M2DMM համատեքստում և ստեղծել համապատասխան արձագանքման պլան, եթե դրանք տեղի ունենան:

Դուք կարող եք թիմով պայմանավորվել, թե ինչպես կկիսվեք աշխատանքի մեջ ձեր ներգրավվածության մասին, ինչպես եք հաղորդակցվելու էլեկտրոնային եղանակով և թիմային վստահության ուղեցույցներով:

Աղոթքով նշեք հնարավոր սպառնալիքները, վտանգի ռիսկի մակարդակը, լարերը և ինչպես կանխել կամ վարվել սպառնալիքի հետ:

Պլանավորեք կրկնվող անվտանգության աուդիտ

Վերջնական առաջարկներից մեկն այն է, որ ձեր M2DMM թիմը դիտարկի կրկնվող անվտանգության աուդիտի պլանավորումը: Կիրառեք այս լավագույն փորձը, ինչպես նաև այն, ինչ սովորել եք դաշտային ռիսկերի կառավարման գնահատում և պլան կատարելուց հետո: Համոզվեք, որ յուրաքանչյուր մարդ լրացնում է ստուգաթերթը օպտիմալ անվտանգության համար:

Օգտագործեք Kingdom.Training-ի ռիսկերի կառավարման աուդիտի ստուգաթերթիկը

Օգտագործեք Kingdom.Training-ի ռիսկերի կառավարման աուդիտի ստուգաթերթիկը