Gestión de Riesgos en Medios para Movimientos de Discipulado (M2DMM)

La gestión de riesgos no es simple, no es un evento o una decisión de una sola vez, pero es esencial. También es integral, las elecciones que haces (o no haces) en un área afectan al conjunto. Queremos equiparlo compartiendo algunas de las mejores prácticas que hemos recogido en el camino. Que podamos resistir con valentía el miedo mientras nos entregamos a la sabiduría, y que Dios nos dé la perspicacia para discernir entre los dos.

Si desea agregar algo que haya aprendido, no dude en dejar un comentario en la parte inferior.

Agregue protección a sus dispositivos

Incluya en sus acuerdos de asociación que los miembros de M2DMM deben proteger sus dispositivos (es decir, computadora portátil, computadora de escritorio, tableta, disco duro, teléfono móvil)

➤ Active el bloqueo de pantalla (p. ej., si su dispositivo no está activo durante 5 minutos, se bloqueará y requerirá la contraseña).

➤ Cree contraseñas seguras/biometría para acceder a los dispositivos.

➤ Cifrar dispositivos.

➤ Instale una aplicación antivirus.

➤ Instale siempre las últimas actualizaciones.

➤ Evite activar la función de autocompletar.

➤ No te quedes logueado en cuentas.

➤ Use una VPN para el trabajo.

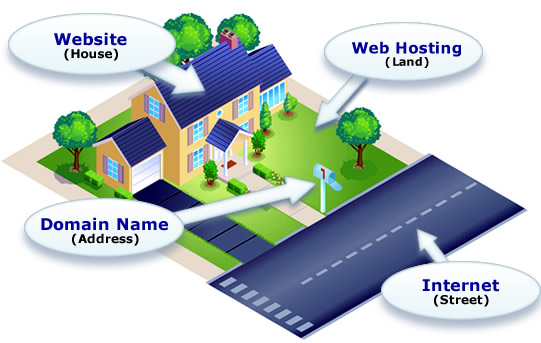

Capa de sockets seguros (SSL) o HTTPS

Si un sitio no tiene un certificado SSL, entonces es vital que esté configurado. SSL se utiliza para proteger la información confidencial enviada a través de Internet. Está encriptado para que el destinatario previsto sea el único que pueda acceder a él. SSL es vital para la protección contra los piratas informáticos.

Una vez más, si ha creado un sitio web, ya sea un sitio web de oración, un sitio de evangelización o un Discípulo.Herramientas ejemplo, debe configurar SSL.

Si un sitio tiene un certificado SSL, la URL comenzará con https://. Si no tiene SSL, comenzará con http://.

La forma más fácil de configurar SSL es a través de su servicio de alojamiento. Google el nombre de su servicio de alojamiento y cómo configurar SSL, y debería poder encontrar instrucciones sobre cómo hacerlo.

Ejemplos de sitios de alojamiento y sus guías de configuración de SSL:

Copias de seguridad seguras

Las copias de seguridad seguras son cruciales en la gestión de riesgos. Debe tener copias de seguridad de sus copias de seguridad para todos sus sitios web, incluida su instancia de Disciple.Tools. ¡Haz esto también para tus dispositivos personales!

Si tiene copias de seguridad seguras, no tendrá que preocuparse por los bloqueos del sitio web, las eliminaciones accidentales y otros errores importantes.

Copias de seguridad de sitios web

Almacenamiento primario: Configure copias de seguridad automáticas semanalmente en una ubicación de almacenamiento segura. Nosotros recomendamos Amazon S3.

Almacenamiento Secundario y Terciario: De vez en cuando y especialmente después de actualizaciones significativas, haga copias de esas copias de seguridad en un par de otras ubicaciones de almacenamiento seguras (es decir, Google Drive y/o disco duro externo encriptado y protegido con contraseña)

Si está utilizando WordPress, considere estos complementos de copia de seguridad:

Recomendamos y usamos UpraftPlus para nuestras copias de seguridad. La versión gratuita no hace una copia de seguridad de los datos de Disciple.Tools, por lo que para usar este complemento, debe pagar la cuenta premium.

También hemos probado BackWPup. Este complemento es gratuito pero más difícil de configurar.

Acceso limitado

Cuanto más acceso le dé a las cuentas, mayor será el riesgo. No todo el mundo necesita tener el rol de administrador de un sitio web. Un administrador puede hacer cualquier cosa en un sitio. Aprenda los diferentes roles para su sitio y distribúyalos de acuerdo con las responsabilidades de la persona.

Si hay una infracción, desea que esté disponible la menor cantidad de información. No des acceso a cuentas valiosas a personas que no mantienen la seguridad cibernética mejores prácticas.

Aplique este principio a sitios web, cuentas de redes sociales, administradores de contraseñas, servicios de marketing por correo electrónico (es decir, Mailchimp), etc.

Si está utilizando un sitio de WordPress, puede cambiar la función y la configuración de permisos de un usuario.

Contraseñas seguras

En primer lugar, NO COMPARTA CONTRASEÑAS con otros. Si tiene que hacerlo por cualquier motivo, cambie su contraseña después.

En segundo lugar, es VITAL que todos los que forman parte de su equipo M2DMM utilicen contraseñas seguras.

Cuanto más acceso tenga una persona, más intencional tendrá que ser para tener una contraseña segura diferente para CADA cuenta.

Es casi imposible recordar estas contraseñas, y no es aconsejable escribirlas en un cuaderno o guardarlas directamente en su computadora. Considere usar un administrador de contraseñas como 1Password.

Asegúrese de que su correo electrónico se haya registrado en ¿He sido pwned?. Este sitio le notificará cuando su correo electrónico aparezca en una base de datos en línea pirateada y filtrada. Si esto sucede, cambie su contraseña inmediatamente.

Verificación de 2-Step

Siempre que sea posible, utilice la verificación en dos pasos. Esto ofrecerá a sus cuentas digitales la mayor protección contra los piratas informáticos. Sin embargo lo és INDISPENSABLE que guarde de forma segura los códigos de respaldo para cada cuenta con la que lo use. Esto es en caso de que pierdas accidentalmente el dispositivo que usas para la verificación en dos pasos.

Correo electrónico seguro

Desea un servicio de correo electrónico que se mantenga actualizado con las últimas características de seguridad. Además, no utilice su nombre personal o detalles de identificación en su información de usuario.

gmail es uno de los principales servicios de correo electrónico para la seguridad del correo electrónico. Si lo usa, se mezcla y no hace que parezca que está tratando de estar seguro.

Protonmail es más nuevo y actualmente tiene actualizaciones activas. Si lo está usando, es obvio que está tratando de usar un correo electrónico seguro y no se mezcla con otros correos electrónicos.

Redes privadas virtuales (VPNs)

Las VPN son algo a considerar cada vez que realizas una Gestión sistemática del riesgo, plan. Si vive en una ubicación de alto riesgo, una VPN será otra capa de protección para el trabajo de M2DMM. Si no lo hace, puede que sea necesario o no.

No use una VPN cuando acceda a Facebook, ya que esto puede hacer que Facebook cierre su cuenta de publicidad.

Las VPN cambian la dirección IP de una computadora y brindan a sus datos una capa adicional de protección. Querrá una VPN si no desea que el gobierno local o el proveedor de servicios de Internet vean qué sitios web está visitando.

Tenga en cuenta que las VPN reducen la velocidad de conexión. Pueden interferir con servicios y sitios web a los que no les gustan los proxies, y esto puede hacer que se marque su cuenta.

Recursos VPN

Recursos VPN

- Check out El Mejor Servicio VPN 2019 por Tech Radar

- Es fácil configurar una VPN de tal manera que en realidad no lo proteja de la vigilancia. Para verificar si su VPN funciona correctamente, visite https://ipleak.net/ or https://www.wizcase.com/tools/whats-my-ip/.

Héroe digital

Cuando configure cuentas digitales, le pedirán información personal como nombre, dirección, números de teléfono, información de tarjeta de crédito, etc.

Para agregar una capa adicional de seguridad, considere contratar a un Héroe digital a tu equipo Un Héroe Digital ofrece su identidad para configurar las cuentas digitales.

Un Héroe Digital representa a una entidad legal como una empresa, una organización sin fines de lucro o una organización para configurar una Meta Cuenta Comercial a nombre de la entidad legal. Meta es la empresa matriz de Facebook e Instagram.

Son personas que no viven en el país y que pueden proteger al ministerio de amenazas de seguridad localizadas (es decir, piratas informáticos, grupos o gobiernos hostiles, etc.).

Discos duros cifrados

Al igual que las VPN y Digital Heros, tener discos duros completamente encriptados es una mejor práctica de gestión de riesgos para campos de alto riesgo.

Asegúrese de cifrar completamente los discos duros en todos sus dispositivos (es decir, computadora portátil, computadora de escritorio, tableta, disco duro externo, teléfono móvil)

iPhones y iPads

Siempre que tenga un código de acceso establecido en su dispositivo iOS, está encriptado.

Portátiles

Quien tenga acceso físico a su computadora no necesita su contraseña para ver los archivos. Simplemente pueden quitar el disco duro e insertarlo en otra máquina para leer los archivos. Lo único que puede evitar que esto funcione es el cifrado de disco completo. No olvide su contraseña, ya que no puede leer el disco sin ella.

OS X 10.11 o posterior:

1. Haga clic en el menú Apple y luego en Preferencias del Sistema.

2. Haga clic en Seguridad y privacidad.

3. Abra la pestaña FileVault.

4. FileVault es el nombre de la función de cifrado de disco completo de OS X y debe estar habilitada.

Ventanas 10:

Las computadoras portátiles con Windows 10 más nuevas tienen habilitado automáticamente el cifrado de disco completo si inicia sesión con una cuenta de Microsoft.

Para verificar que el cifrado de disco completo esté habilitado:

1. Abra la aplicación Configuración

2. Navegue a Sistema > Acerca de

3. Busque la configuración "Cifrado del dispositivo" en la parte inferior del panel Acerca de.

Nota: si no tiene una sección titulada "Cifrado del dispositivo", busque la configuración titulada "Configuración de BitLocker".

4. Haga clic en él y verifique que cada unidad esté marcada como "BitLocker activado".

5. Si hace clic en él y no sucede nada, no tiene el cifrado habilitado y debe habilitarlo.

Discos duros externos

Si pierde su disco duro externo, cualquiera puede tomar y leer su contenido. Lo único que puede evitar que esto suceda es el cifrado de disco completo. Esto también se aplica a las memorias USB y a cualquier dispositivo de almacenamiento. No olvide su contraseña, ya que no puede leer el disco sin ella.

OS X 10.11 o posterior:

Abra Finder, haga clic con el botón derecho en la unidad y seleccione "Obtener información". La línea marcada como "Formato" debe decir "encriptado", como en esta captura de pantalla:

Ventanas 10:

El cifrado de unidades externas solo está disponible con BitLocker, una función que solo se incluye en Windows 10 Professional o superior. Para verificar que su disco externo esté encriptado, presione la tecla de Windows, escriba "BitLocker Drive Encryption" y abra la aplicación "BitLocker Drive Encryption". El disco duro externo debe estar marcado con las palabras "BitLocker activado". Aquí hay una captura de pantalla de alguien que aún no ha cifrado la partición C::

Poda de datos

Eliminar datos antiguos

Es aconsejable eliminar los datos innecesarios que ya no son útiles o caducados. Pueden ser copias de seguridad o archivos antiguos o boletines anteriores guardados en Mailchimp.

Google usted mismo

Busca en Google tu nombre y dirección de correo electrónico al menos una vez al mes.

- Si encuentra algo que podría comprometer su seguridad, solicite de inmediato a quien puso la información en línea que lo elimine.

- Después de que se elimine o cambie para eliminar su identidad, eliminarlo de la memoria caché de Google

Refuerce la seguridad en las cuentas de redes sociales

Ya sea personal o relacionado con el ministerio, revise la configuración de seguridad en sus cuentas de redes sociales. Asegúrate de no tener publicaciones o imágenes comprometedoras. ¿Está configurado como privado? Asegúrese de que las aplicaciones de terceros no tengan más acceso del que deberían.

Compartimentar los entornos laborales y personales

Este es probablemente el más difícil de implementar para la mayoría. Sin embargo, si lo haces desde el principio, será más fácil.

Utilice navegadores separados para el trabajo y la vida personal. Dentro de esos navegadores, use cuentas de administrador de contraseñas independientes. De esta manera, el historial de búsqueda de su sitio web y los marcadores están separados.

Crear una evaluación de riesgos y un plan de contingencia

Cuando se trabaja en áreas de alto riesgo, los documentos de evaluación de riesgos y planificación de contingencias (RACP) están diseñados para ayudarlo a identificar cualquier posible amenaza de seguridad que pueda ocurrir en su contexto M2DMM y crear un plan de respuesta adecuado en caso de que ocurra.

Puede acordar como equipo cómo compartirá su participación en el trabajo, cómo se comunicará electrónicamente y las pautas para la confianza del equipo.

En oración, enumere las posibles amenazas, el nivel de riesgo de la amenaza, los cables trampa y cómo prevenir o tratar la amenaza.

Programe una auditoría de seguridad recurrente

Una recomendación final es que su equipo de M2DMM considere programar una auditoría de seguridad recurrente. Aplique estas mejores prácticas, así como las que aprendió después de realizar una evaluación y un plan de gestión de riesgos de campo. Asegúrese de que cada persona complete una lista de verificación para una seguridad óptima.

Use la lista de verificación de auditoría de gestión de riesgos de Kingdom.Training

Use la lista de verificación de auditoría de gestión de riesgos de Kingdom.Training